Содержание:

С возвращением, мои хакеры!

Одной из проблем, с которыми мы часто сталкиваемся при использовании Metasploit, является добавление новых модулей. Хотя Rapid7 (владелец и разработчик Metasploit) периодически обновляет Metasploit, добавляя в него новые эксплоиты, payload’ы и другие модули, но иногда выходят новые модули, которые не добавляются в репозиторий Metasploit.

Кроме того, когда мы перекодируем модуль, чтобы скрыть его злонамеренный характер с помощью модулей msfvenom или Veil-Evasion, нам часто приходится повторно устанавливать их в Metasploit, чтобы можно было использовать их вместе.

В этой статье мы рассмотрим, как установить модуль в Metasploit. На конкретном примере добавим модуль эксплоита, который никогда еще не был включен в фреймворк Metasploit, но доступен из нескольких источников.

Шаг 1. Загрузите Kali и откройте Msfconsole

Как обычно начнем с загрузки Kali, затем откроем терминал и запустим Metasploit, набрав в консоли:

kali > msfconsole

Шаг 2. Поиск Joomla в Exploit-DB

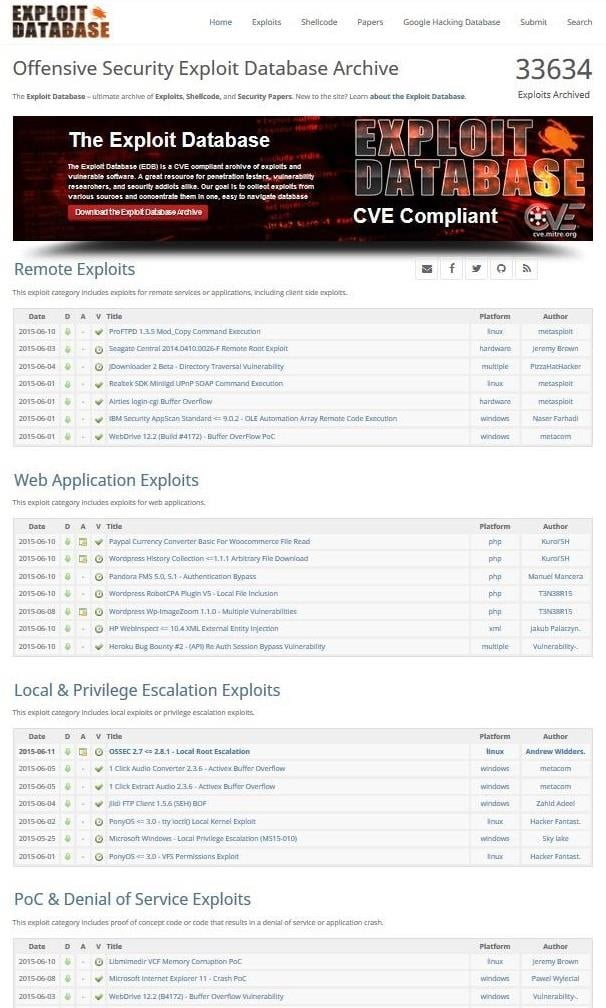

Перейдем в одно из наших любимых мест, где можно найти новые эксплоиты — «База данных Эксплоитов», Exploit Database (exploit-db.com).

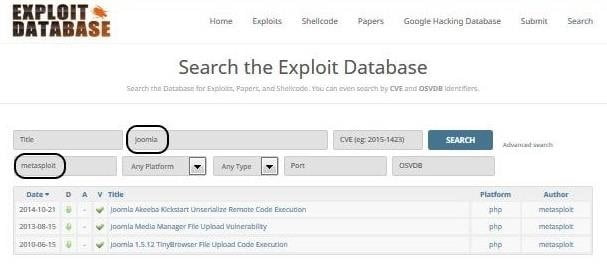

Кликните на кнопку «Search» в правом верхнем углу экрана, затем «Advanced search». Это откроет окно поиска, аналогичное показанному на скриншоте ниже. Там в поле «Free Text Window» введите «joomla», а в поле «Author» введите «metasploit». (Все эксплоиты, разработанные для Metasploit, собраны в одну категорию, где metasploit значится как автор, независимо от того, кто их написал). Это должно вывести все эксплоиты для Joomla, разработанные для использования в фреймворке Metasploit. Joomla — популярная CMS с открытым исходным кодом.

Как видим, их три. Первый «Joomla Akeeba Kickstart», является самым новым и не может быть пока включен в Metasploit.

Шаг 3. Ищем Joomla в Msfconsole

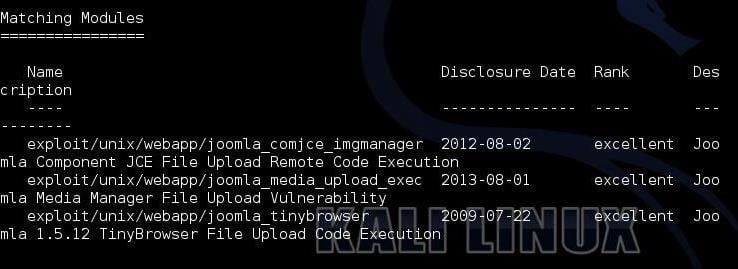

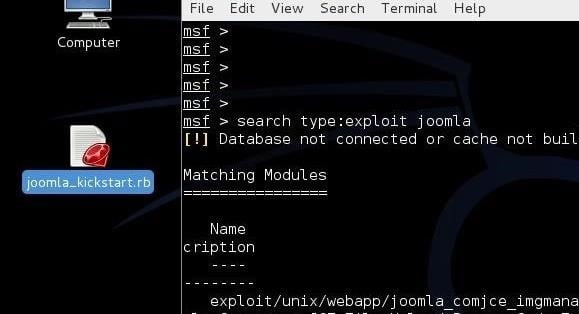

Вернемся к нашей консоли msfconsole и узнаем, был ли включен новый эксплоит для Joomla в дистрибутив. Введите в консоль:

msf > search type:exploit joomla

Как вы можете убедиться, в Metasploit есть три эксплоита, но «Joomla Akeeba Kickstart», который мы нашли в Exploit-DB, среди них нет.

Шаг 4. Вставляем новый эксплоит в Metasploit

Теперь, когда мы убедились, что этого эксплоита нет в обновленном Metasploit, то напрашивается закономерный вопрос, а как вставить его в Metasploit, чтобы затем использовать?

Первый шаг — сделать копию эксплоита. В этом случае просто скопируем код в буфер обмена и вставим его в текстовый файл, а потом сохраним на рабочем столе Kali.

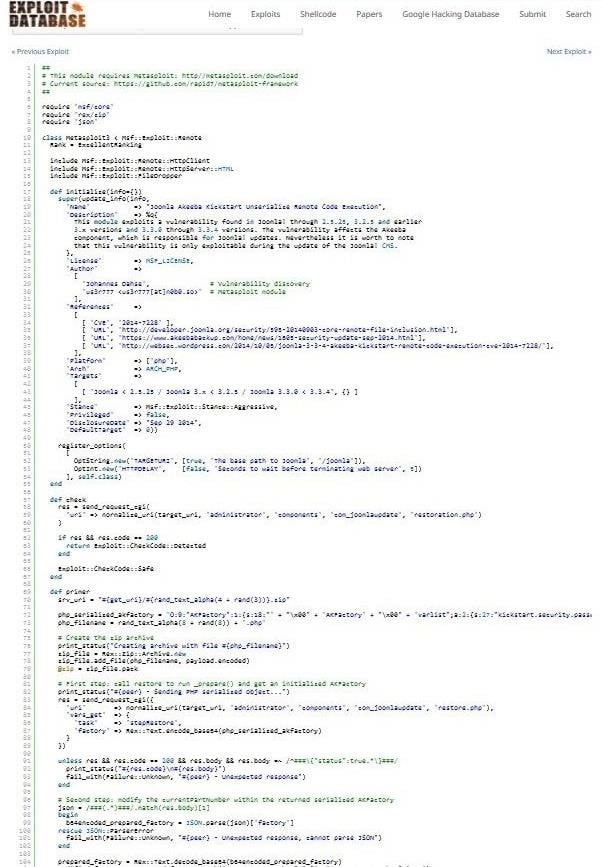

Вернитесь на Exploit-DB и кликните на название «Joomla Akeeba Kickstart Unserialize Remote Code Execution». Откроется окно, как показано на скриншоте ниже, которое и отображает весь код эксплоита.

Скопируем его и вставим в текстовый редактор, например, в Leafpad, а затем сохраним на рабочий стол. Мы использовали «joomla_kicktstart.rb» в качестве имени файла. То, как вы его назовете совершенно не важно, главное, где вы его разместите.

Шаг 5. Вставьте его в модули Metasploit

Для начала нам нужно открыть другой терминал. Чтобы загрузить новый модуль, нужно создать новую директорию в том формате, который Metasploit сможет понять и прочитать. Используем команду mkdir с ключом -p (чтобы также создавать поддиректории).

kali> mkdir -p /root/.msf4/modules/exploits/unix/joomla

![]()

Обратите внимание, что .msf4 является скрытой папкой и не будет отображаться при выполнении команды ls для отображения списка каталогов, если, конечно, вы не используете ключ -a, как здесь: ls -al.

Теперь, когда мы создали эту директорию, перейдем в нее с помощью команды cd:

kali> cd /root/.msf4/modules/exploits/unix/joomla

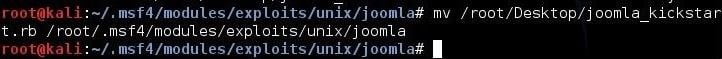

Наконец, нам нужно переместить новый эксплоит в эту директорию. Сделаем это с помощью команды mv. Поскольку эксплоит находится на нашем Рабочем столе, мы должны переместить его оттуда в новую директорию, откуда Metasploit сможет его использовать. Переместим его, набрав:

kali> mv /root/Desktop/joomla_kickstart.rb /root/.msf4/modules/exploits/unix/joomla

Шаг 6. Проверьте, сможете ли вы его использовать

Теперь, когда мы перенесли новый эксплоит в Metasploit, давайте проверим, сможем ли мы его использовать. Чтобы новый эксплоит подгрузился нам нужно перезапустить Metasploit. Когда появится новая подсказка msf, найдем наш модуль, набрав:

msf > search type:exploit joomla_kickstart

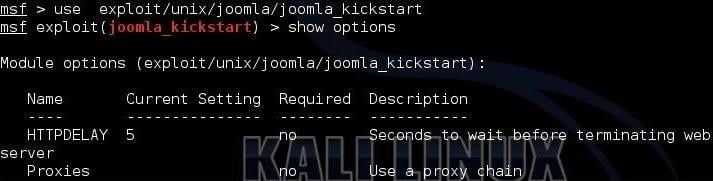

Как вы видите, Metasploit нашел наш эксплоит, и теперь он готов к использованию! Давайте загрузим его с помощью команды use. Введите в консоль;

msf > use exploit/unix/joomla/joomla_kickstart

Новый эксплоит успешно загружен и готов к использованию. И, наконец, посмотрим, успешно ли загружены поля параметров. Наберите в консоли:

msf > show options

Как видно на скриншоте выше, Metasploit ответил нам, выведя на экран доступные параметры, которые нужно установить для использования нового модуля. Вот теперь мы готовы взламывать Joomla с помощью нашего модуля!

Можно использовать этот метод для загрузки новых payload’ов, пост-эксплуатационных или вспомогательных модулей (с незначительной разницей в том, что поддиректории, которые нужно указывать, будут содержать указание на тип модуля — payloads и т.п.).

Возвращайтесь, и мы продолжим расширять наши знания и возможности самого популярного в мире эксплуатационного фреймворка.