Содержание:

С возвращением, мои хакеры!

Почти каждое коммерческое предприятие, заслуживающее взлома, имеет систему обнаружения вторжений (IDS). Эти сетевые системы предназначены для обнаружения любой вредоносной активности в сети. А это значит — вас!

Как следует из названия, сетевая система обнаружения вторжений (NIDS) предназначена для оповещения системного администратора о сетевых вторжениях. Чем лучше мы понимаем, как работают эти NIDS, тем лучше можем обойти их и скрытно войти и выйти из сети без риска быть обнаруженными. Чтобы обучить вас обходить эти системы, мы начинаем новую серию статей о том, как работают NIDS.

Представляем Snort — наш лучший NIDS

Snort — это NIDS с открытым исходным кодом, которая является самой популярной в мире. Некоторые оценивают ее долю на рынке более чем в 60%. Она используется такими крупными организациями, как Verizon, AT & T, Госдепартамент США, большинством американских военных баз и миллионами средних и крупных предприятий по всему миру. В июле 2013 Cisco объявила о приобретении материнской компании Snort, Sourcefire Inc. из Колумбии, MD. Это гарантирует, что Snort останется доминирующей NIDS на планете еще в течение некоторого времени и именно поэтому понимание принципов работы Snort очень важно для того, чтобы уметь обходить его.

К счастью, Snort встроен в наш BackTrack, поэтому нам не нужно его устанавливать. Если вам все-таки нужно его скачать, вы можете найти его здесь (http://www.snort.org/).

К счастью, Snort встроен в наш BackTrack, поэтому нам не нужно его устанавливать. Если вам все-таки нужно его скачать, вы можете найти его здесь (http://www.snort.org/).

Шаг 1. Запустите Snort

Snort — это, в своей основе, сетевой сниффер, который может использовать определенные правила к трафику, который он видит, чтобы определить, содержит ли он вредоносный трафик. Мы можем запустить Snort в режиме сниффера, открыв любой терминал в BackTrack и набрав команду:

snort -vde

После того, как мы нажмем enter, мы начнем видеть, что пакеты проходят мимо экрана в быстрой последовательности. Snort просто проверяет эти пакеты и показывает их нам.

Чтобы остановить Snort, нажмите Ctrl+C. Когда мы остановим Snort, он отобразит нашу статистику по захвату пакетом.

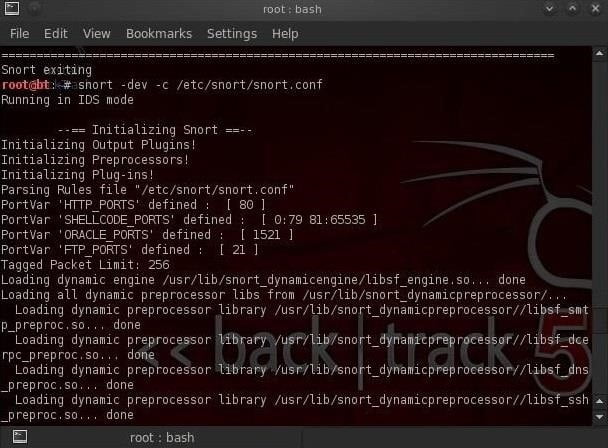

Шаг 2. Режим обнаружения вторжений

Чтобы заставить Snort работать в режиме обнаружения вторжений (IDS), нам нужно указать Snort использовать его конфигурационный файл. Почти все приложения в Linux контролируются конфигурационными файлами, которые представляет собой обычный текстовый файл. Это относится и к Snort. Файл конфигурации Snort называется snort.conf и обычно находится в /etc/snort/snort.conf. Чтобы Snort начала использовать свой файл конфигурации, нам нужно запустить ее при помощи вот такой команды:

snort -vde -c /etc/snort/snort.conf

Здесь ключ -c говорит, что используется файл конфигурации, а /etc/snort/snort.conf говорит о расположении файла конфигурации.

Когда Snort запускается в режиме IDS, мы начинаем видеть на мониторе примерно то же, что приведено на скриншоте ниже. В конце концов, окно перестанет прокручиваться вниз, и Snort начнет следить за вашим сетевым трафиком.

Теперь Snort проверяет наше проводное соединение и предупредит нас о том, когда появится что-то опасное для нашей системы.

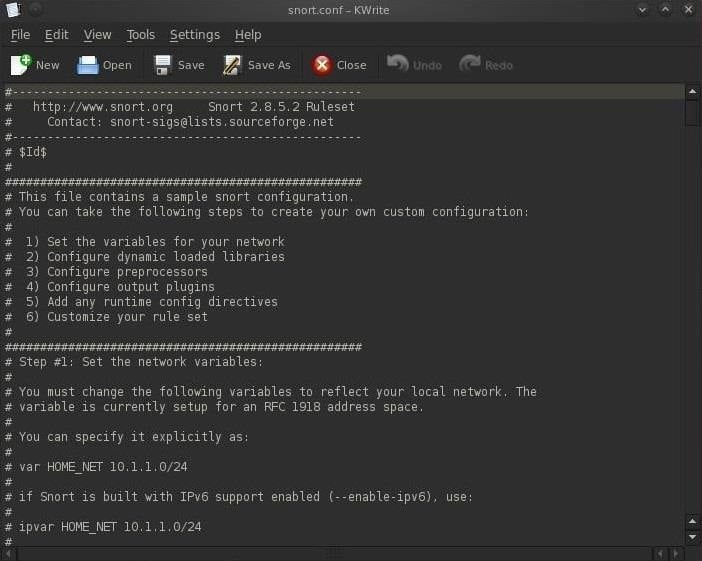

Шаг 3. Конфигурирование Snort

Snort поставляется с дефолтным файлом конфигурации, который по большей части будет работать нормально почти без всякого редактирования. В нем есть много комментариев, которые объясняют, что делает та или иная строка или раздел, поэтому вы можете понять, что за что отвечает без посторонней помощи.

В ней есть, по крайней мере, 3 области, которые требуют некоторого внимания и настройки:

- Переменная EXTERNAL_NET

- Переменная HOME_NET

- Путь к правилам Snort

Без своих правил Snort — это всего лишь сниффер или пакетный логгер (регистратор), далекий от того мощного IDS, которым он может быть. Давайте откроем конфигурационный файл Snort и внесем минимальные изменения, чтобы указать Snort работать как эффективная IDS.

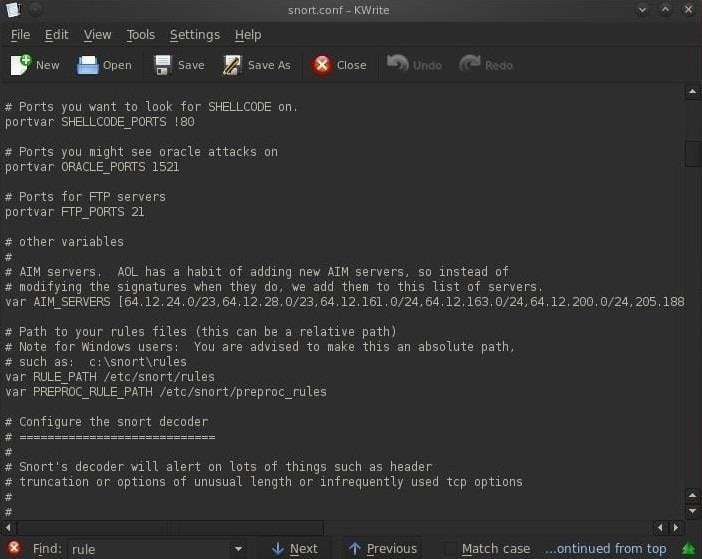

Откроем конфигурационный файл Snort при помощи редактора Kwrite.

kwrite /etc/snort/snort.conf

Как видно на скриншоте выше, конфигурационный файл состоит из шести разделов.

- Установка переменных в сети

- Конфигурация динамически загружаемых библиотек

- Конфигурация препроцессоров

- Конфигурация выходных плагинов

- Добавление любых директив конфигурации среды выполнения

- Настройка собственного набора правил

Для начала нам нужно установить переменные для нашей внутренней и внешней сетей. Они определяются этими строками:

var HOME_NET

var EXTERNAL_NET

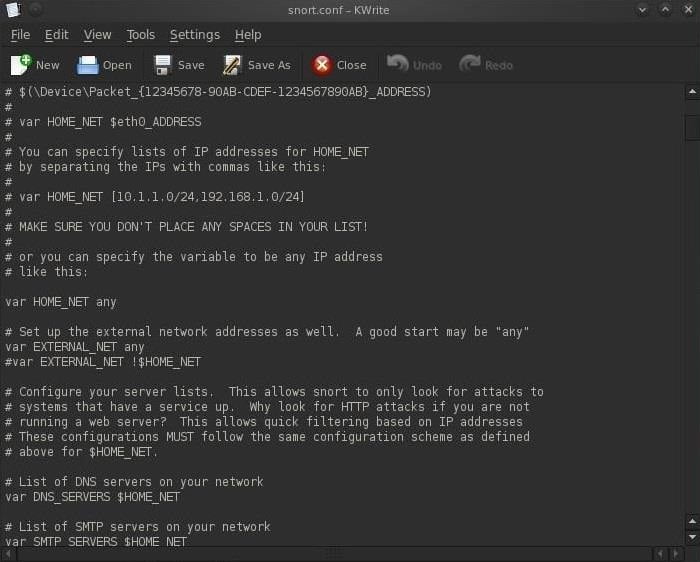

Мы можем определить переменную HOME_NET как IP-адрес или подсеть, которую мы пытаемся защитить. Вы видите на скриншоте, что эта переменная установлена в значение «any» (любой). В таком виде это будет работать, но для обнаружения вредоносной активности это не оптимальная конфигурация. Мы должны установить значение переменной HOME_NET на наш внутренний IP-адрес, например 192.168.1.1, или на нашу внутреннюю подсеть, такую как 192.168.1.0/24.

В большинстве случаев администраторы безопасности будут определять их переменную EXTERNAL_NET как все то, что не является их HOME_NET. Для этого мы можем просто указать, что речь идет о не (!) HOME_NET или ! HOME_NET.

Затем нужно установить путь до наших правил. Как мы видим на скриншоте ниже, открутив вниз примерно две трети пути, эта переменная определяется так:

var RULE_PATH /etc/snort/rules

В большинстве вариантов установок этот путь будет правильным (но может и варьироваться) и поэтому его можно оставить как есть, но убедитесь, что ваши правила находятся именно по этому пути. Когда вы закончите, просто сохраните файл snort.conf.

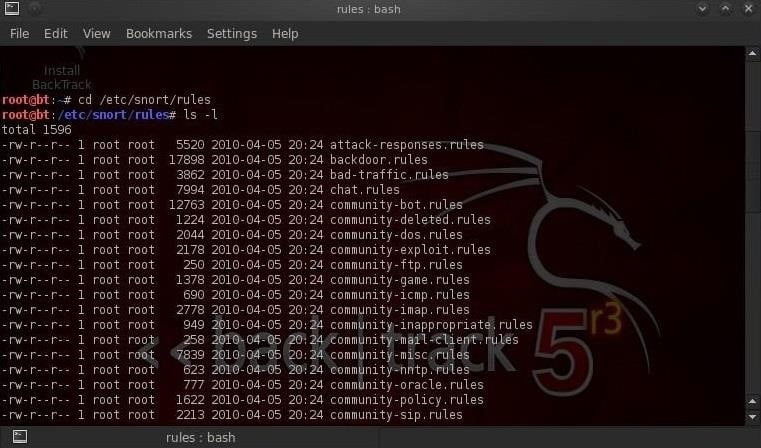

Шаг 4. Проверка правил Snort

Мы можем перейти к каталогу с правилами, введя следующие две команды в консоли:

cd /etc/snort/rules ls -l

Теперь мы можем видеть все файлы, которые содержат наши правила Snort. Именно эти правила Snort используют для перехвата вторжений и предупреждения администратора безопасности.

В следующей статье этой серии мы рассмотрим эти правила и то, как они работают при обнаружении вторжений. Чем лучше мы понимаем правила Snort, тем лучше мы можем их обходить!

Если у вас есть какие-либо вопросы по Snort, то оставьте комментарий. И обязательно возвращайтесь снова.