Содержание:

С возвращением, мои новоиспеченные хакеры!

Недавно мы начали серию статей по использованию Metasploit. Наша цель — научить вас азам этого невероятного мощного хакерского инструмента, чтобы впоследствии вы могли перейти на изучение более продвинутых фич.

В нашей первой статье по Metasploit мы показали различные способы использования Metasploit — от msfcli и msfconsole до клиента с графическим интерфейсом Armitage. Кроме того, мы изучили различные модули Metasploit, включая эксплоиты, payload’ы и кодировщики. Наконец, мы рассмотрели основные возможности поиска, встроенные в Metasploit, позволяющие найти конкретные эксплоиты, payload’ы, пост-эксплуатационные модули, сканеры и кодировщики.

В этом уроке мы рассмотрим основные команды, которые можно использовать. И хотя структура Metasploit с непривычки кажется несколько пугающей, на самом деле это очень простой фреймворк для эксплуатации системы. Если вы сможете запомнить несколько ключевых слов и методов, то будете использовать Metasploit для взлома практически любой системы.

Ключевые слова Metasploit

Понимание и использование всего нескольких ключевых слов поможет вам ориентироваться и управлять этим мощным инструментом. Давайте рассмотрим несколько наиболее простых и необходимых команд. Это далеко не исчерпывающий список, однако, он охватывает основные команды, которые вам придется выполнять в Metasploit, пока вы не приобретете больше опыта.

Если у вас уже есть небольшой опыт работы в Metasploit и нужны команды для работы с Meterpreter, то посмотрите шпаргалку по командам Meterpreter.

Шаг 1. Show

«Show» — одна из основных команд в Metasploit. Она может быть использована для отображения модулей, например, payload’ов, эксплоитов и т.д. Но она также может использоваться для отображения параметров после того как мы выберем эксплоит.

Команда «show» начинает определять свой контекст, когда мы выбираем эксплоит. Поэтому, если мы введем в консоли «show payloads» перед тем, как выберем эксплоит, она покажет нам ВСЕ payload’ы. Если мы выберем «show payloads» уже после выбора конкретного эксплоита, то она покажет нам только те payload’ы, которые будут работать с данным конкретным эксплоитом.

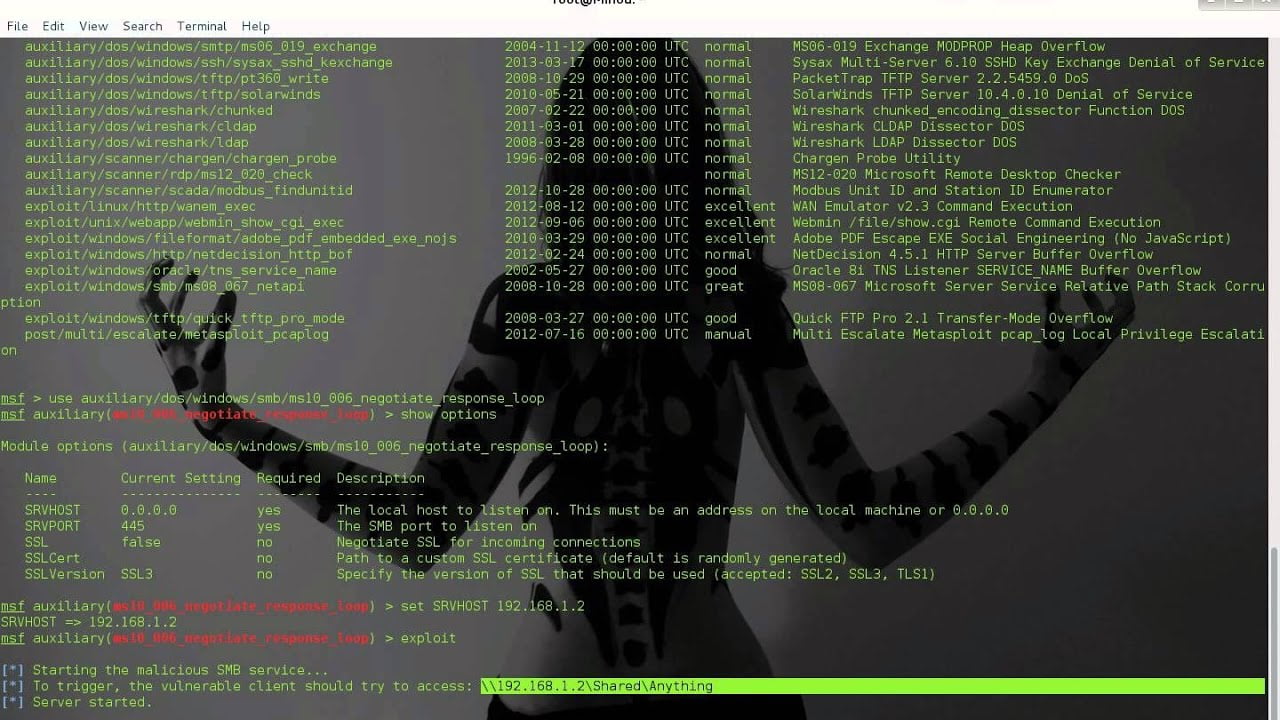

Например, когда нам нужно увидеть все параметры, которые мы должны определить при установке бэкдора в PDF-файл, мы используем команду «show options», как показано на этом скриншоте:

Шаг 2. Help

Команда «help» даст нам ограниченный список команд, которые мы можем использовать в msfconsole. Если вы потеряете эту статью и забудете все, что здесь написано, то просто введите в консоли «help» и получите основные команды.

Шаг 3. Info

«Info» — это еще одна базовая команда в Metasploit, которая позволяет нам видеть всю основную информацию об эксплоите. После того, как мы выбрали эксплоит, мы можем ввести в консоль команду «info» и она покажет нам все параметры, цели и описание эксплоита. Мы предпочитаем использовать «info» для любого эксплоита, который используем, чтобы лишний раз вспомнить его функции и требования.

Например, вот скриншот из вывода команды «info» при использовании вспомогательного модуля ftp.

Шаг 4. Set

«Set» — это основная и критически важная команда (ключевое слово) в Metasploit. Мы можем использовать ее для установки параметров и переменных, необходимых для запуска эксплоита. Эти переменные могут включать payload’ы, RHOST, LHOST, цель, URIPATH и т.д.

На скриншоте ниже видно, как при помощи команды «set» для взлома системы, модулю psexec устанавливаются параметры RHOST, LHOST, SMBUser и SMBPass.

Шаг 5. Back

Когда мы закончили работу с определенным модулем или если мы выбрали неправильный модуль, то мы можем использовать команду «back», чтобы вернуться в строку приглашения msfconsole.

Например, если мы выбрали какой-то эксплоит, а потом вдруг поняли, что выбрали неправильный, то мы можем просто ввести «back», а затем использовать команду «use» (см. следующий раздел), чтобы выбрать другой модуль.

Шаг 6. Use

Когда мы определили, какой эксплоит хотим использовать против «вражеской» системы, мы должны воспользоваться командой «use» для загрузки этого эксплоита в память и чтобы отправить его в интересующую нас систему. Пример можно найти в нашей статье по использованию уязвимости Heartbleed для перехвата информации из памяти систем, на которых запущен OpenSSL.

Шаг 7. Exploit

После того как мы выбрали нужный эксплоит, установили все необходимые переменные, выбрали какой payload будем использовать, последнее, что мы должны сделать — ввести в консоль команду «exploit». Она запустит эксплоит против целевой машины с тем payload’ом и теми переменными, которые мы для него установили.

Пример этого можно найти в нашем руководстве по созданию эксплоита в невинно выглядящем Word-документе, а затем отправить его вашей подруге, чтобы узнать, не изменяет ли она вам.

Шаг 8. Sessions

Команда «sessions» применяется для отображения или установки сессии. При использовании с параметром -l (list) она отображает все открытые сессии. Когда она используется с числом («sessions -1»), то она дает Metasploit указание активировать первую сессию.

Metasploit позволяет нам запускать несколько сессий как в одной системе, так и в нескольких. Используя команду «sessions», мы можем найти все открытые сессии, переключаться между ними или активировать их.

Вы можете найти пример использования этой команды в руководстве по созданию непрерывно подсоединяющегося к целевой системе бэкдора, как показано на скриншоте ниже.

Шаг 9. Exit

Когда мы хотим выйти из консоли msfconsole, то можем просто ввести «exit», чтобы вернуться в командную строку Linux.

Эта статья рассказала вам о базовом наборе команд, который позволит запускать практически любой взлом в Metasploit. В последующих руководствах мы рассмотрим типы payload’ов, более продвинутые команды, использование глобальных переменных, продвинутые методы использования Meterpreter и, в итоге, создадим наш собственный эксплоит.

Ждем вас снова!

Предыдущая статья(1).