Содержание:

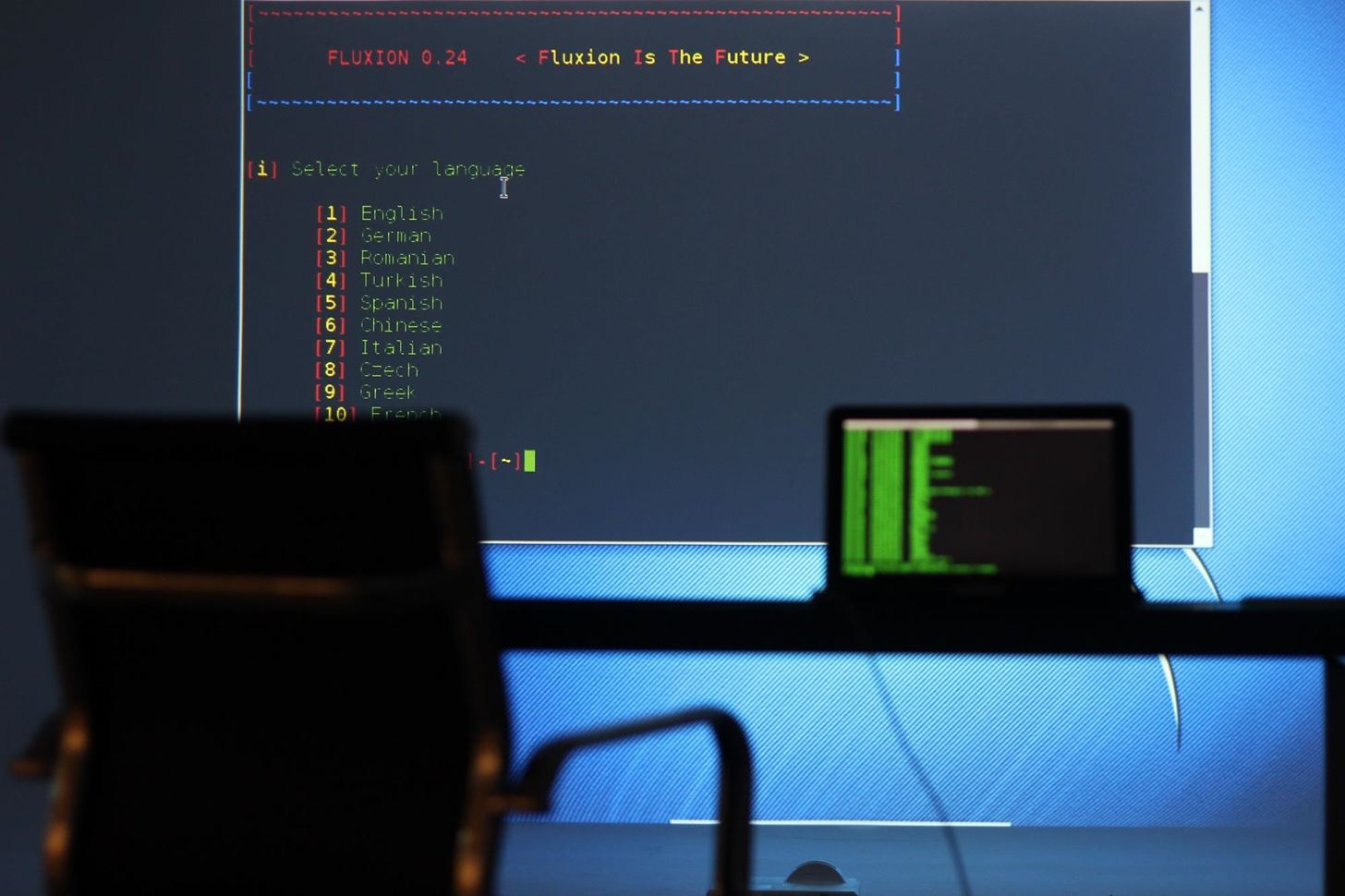

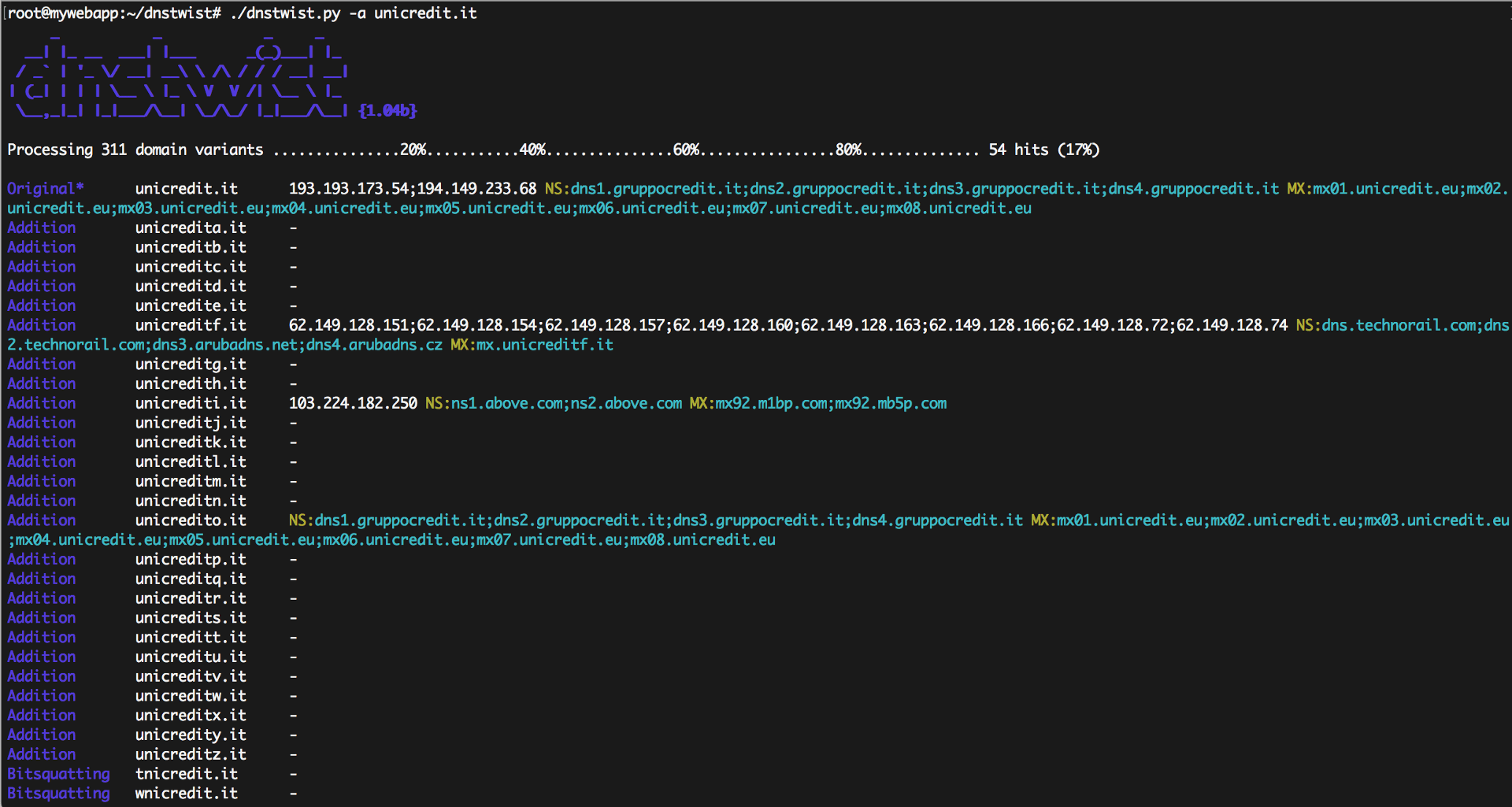

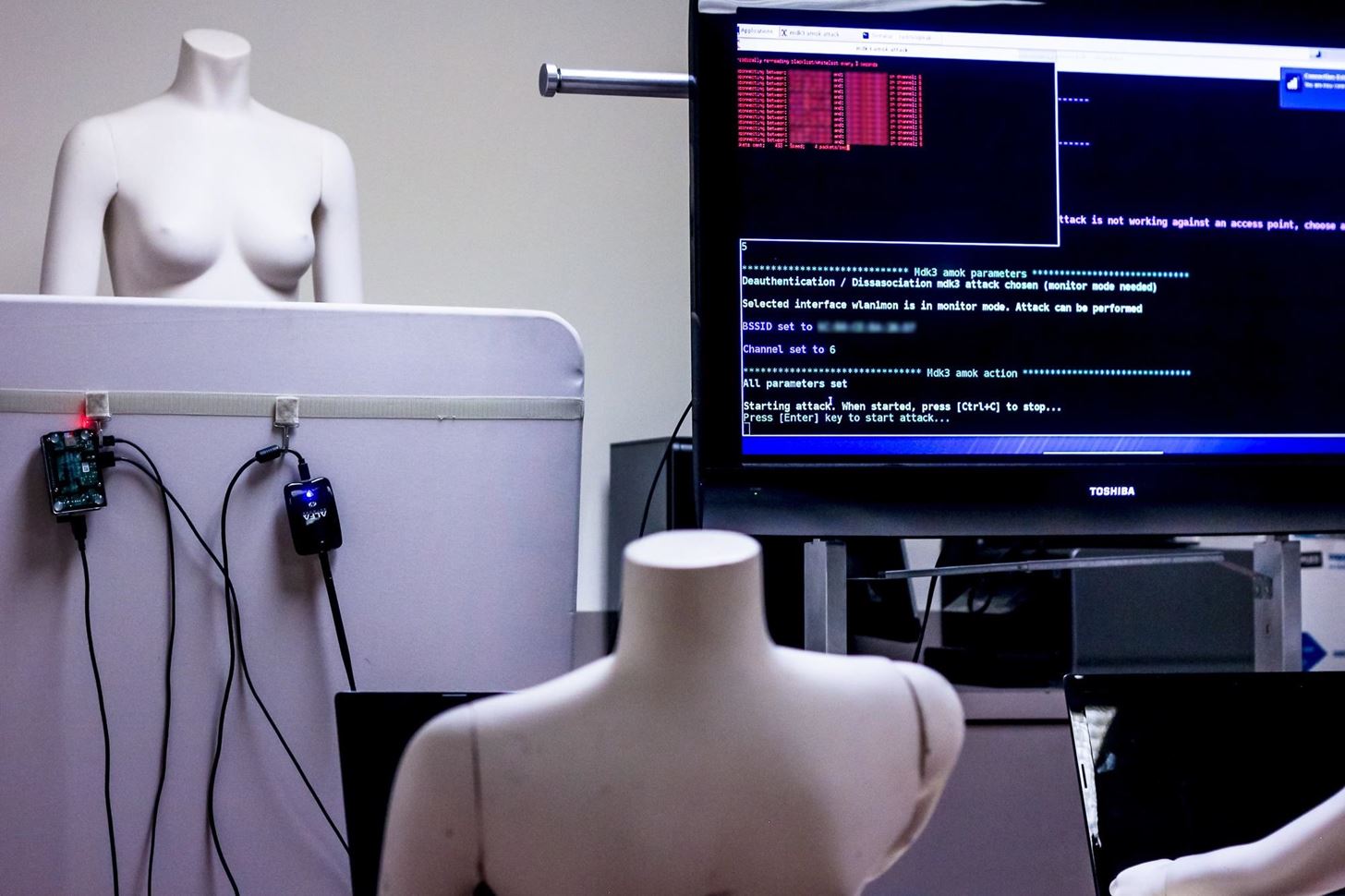

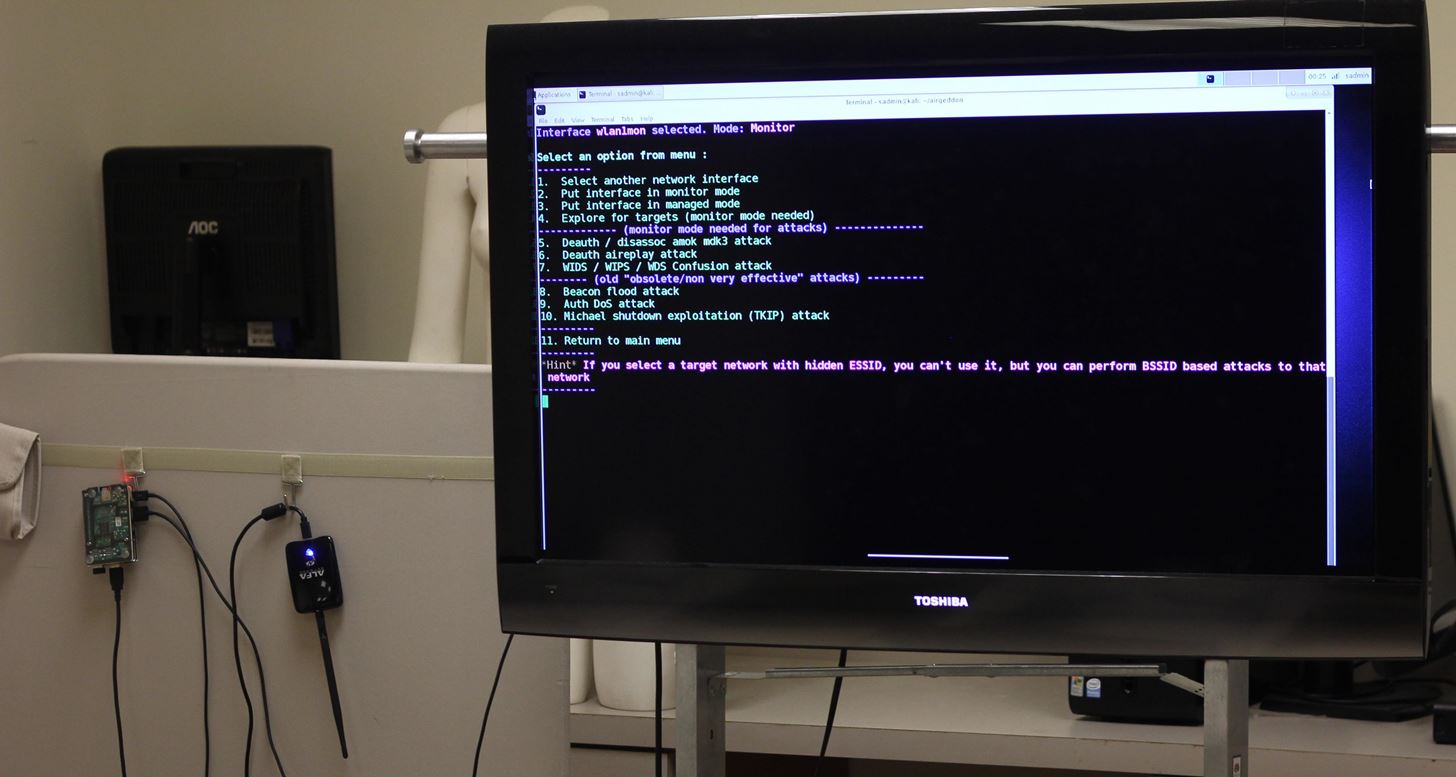

Raspberry Pi — это компьютер размером с банковскую карточку, который может взламывать Wi-Fi, ноутбуки, клонировать ключ-карты и даже существующую Wi-Fi сеть, чтобы в результате пользователи подключались к Pi. Он может глушить сигнал Wi-Fi, отслеживать сотовые телефоны, слушать радио-сканеры полиции, транслировать FM-радиосигнал и, по-видимому, даже запускать ракеты по вертолетам.

Ключом к этой мощи является огромное сообщество разработчиков, которые создали уже тысячи различных сборок для платформ Kali Linux и Raspberry Pi. Потратив меньше денег, чем на баллон с газом, вы в лице Raspberry Pi 3 получите недорогое, гибкое кибероружие.

Конечно, важно скрывать хаки и избегать использования тех систем, которые могут однозначно привести к вашей идентификации, например, индивидуальное оборудование. Не у всех есть доступ к суперкомпьютеру или игровому компьютеру, но, к счастью, для того, чтобы сделать надежную платформу для Kali Linux это совершенно не требуется.

Общее количество продаж составило уже более 10 миллионов единиц, и Raspberry Pi может купить кто угодно, у кого завалялись свободные 35 долларов. Это затрудняет определение того, кто стоит за хакерской атакой, совершенной при помощи Raspberry Pi, поскольку это похоже на что угодно, например, на атаку, финансируемую государством, или на действия гиперактивного подростка на уроке информатики.

Думайте как хакер

Raspberry Pi обладает несколькими уникальными характеристиками, которые делают его мощным и легко доступным инструментом из набора пентестера. В частности, Pi дешев, а его компоненты стоят столько же, сколько наборы Lego. Кроме того, Raspberry Pi минималистичен — он маленький, тонкий и его легко спрятать. Благодаря нативной поддержке операционной системы Kali Linux он очень гибкий и способен управлять широким спектром инструментов хакинга от клонировщиков до скриптов для взлома Wi-Fi. Заменив SD-карту, добавив или удалив те или иные компоненты, как например, Wi-Fi адаптер с поддержкой пакетных инъекций, Raspberry Pi может быть настроен для работы в любой ситуации.

Paspberry Pi в нападении

Первая вещь, которую нужно сделать — составить правильное представление о Raspberry Pi и его возможностях, чтоб не обмануть ваши ожидания при выборе Raspberry Pi в качестве платформы для взлома. Raspberry Pi — это не суперкомпьютер и он не обладает огромной вычислительной мощностью. Он не подходит для задач, где требуется интенсивное использование процессора, таких как взлом паролей WPA например, или для осуществления сетевых атак, поскольку интернет-соединение слишком медленное, чтобы обмануть пользователей. При этом Raspberry Pi отлично подходит для работы во многих агрессивных средах. Мы просто выгружаем эти задачи на более крупные компьютеры и используем Pi в качестве сборщика данных.

По нашему опыту, Raspberry Pi работает исключительно хорошо, как платформа атаки на Wi-Fi. Благодаря своим малым размерам и большой библиотеке инструментов взлома на основе Kali Linux, она идеально подходит для разведки и атаки на Wi-Fi сети. Наша хакерская сборка Kali Linux будет ориентирована на анонимный аудит проводных и беспроводных сетей.

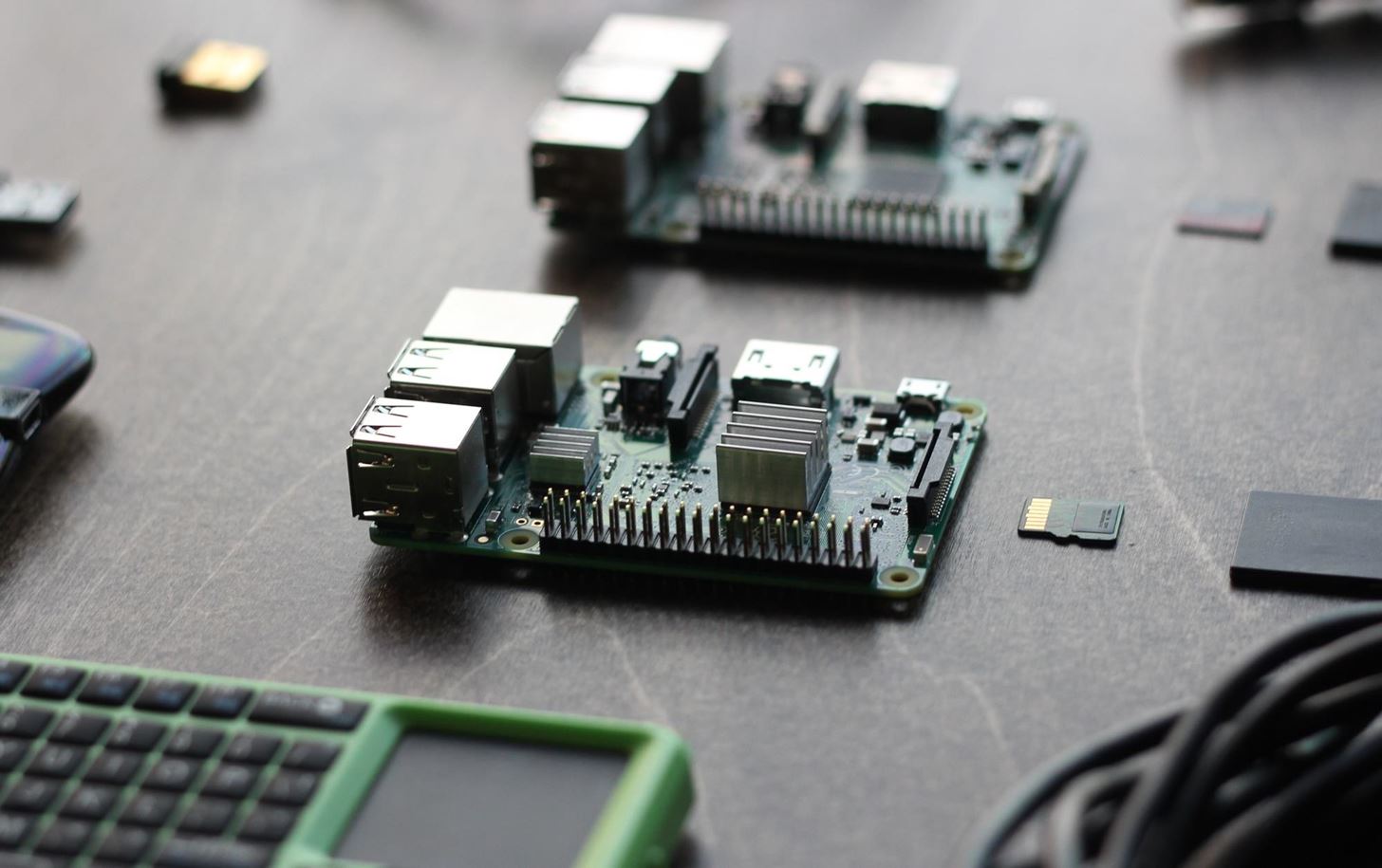

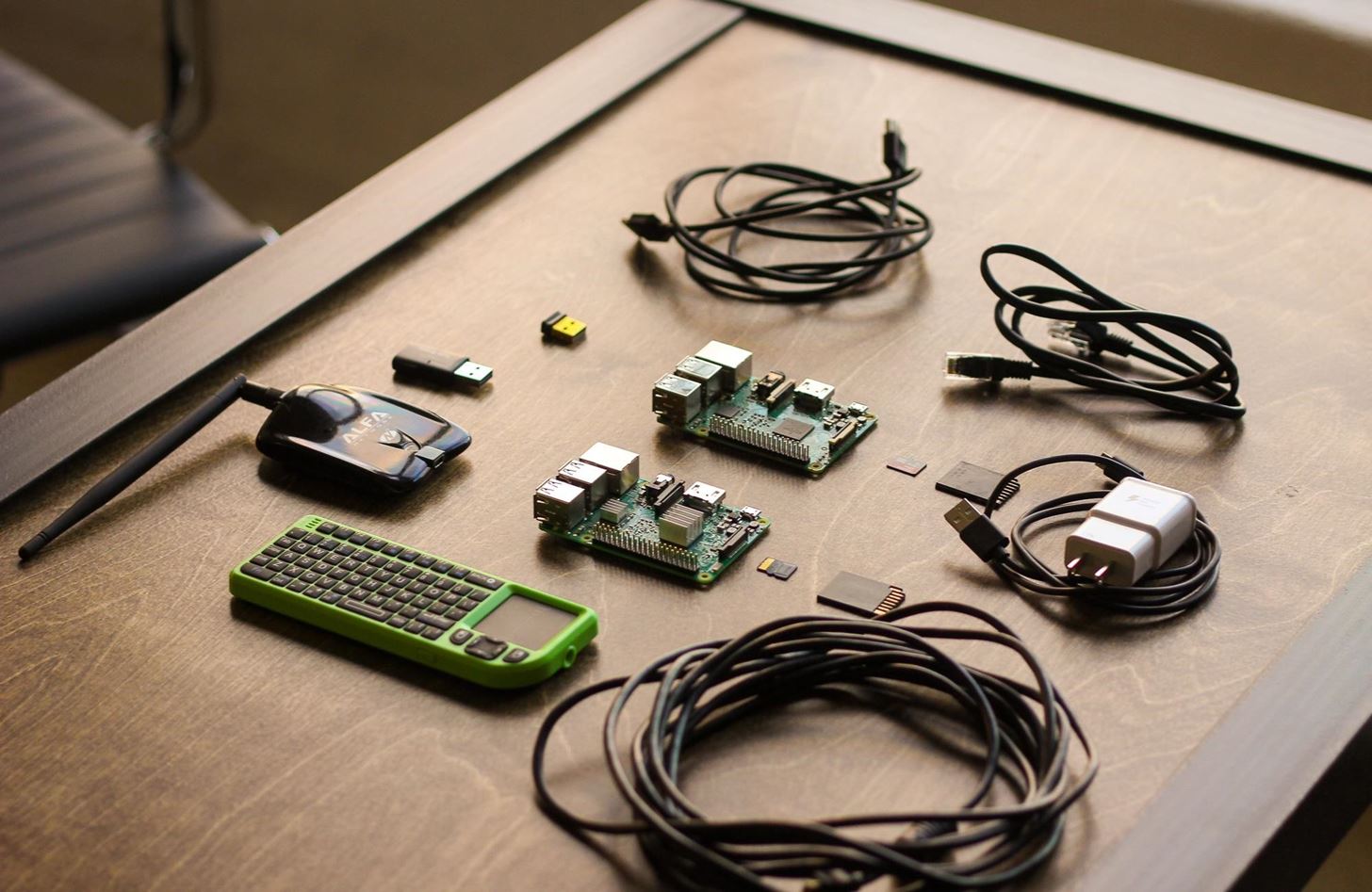

Основные компоненты атакующей системы

Вот основные компоненты, необходимые для создания нашей атакующей системы на базе Pi. Если вы только начинаете, то этот комплект Raspberry Pi Kit от CanaKit включает в себя большую часть того, что вам нужно для настройки платформы Pi.

- Raspberry Pi: Raspberry Pi 3 является платформой для этих сборок, координирующей и контролирующей все ее остальные компоненты. Ее низкое энергопотребление и очень гибкие возможности позволяют ей служить платформой для запуска операционных систем на базе Linux, помимо самой Kali.

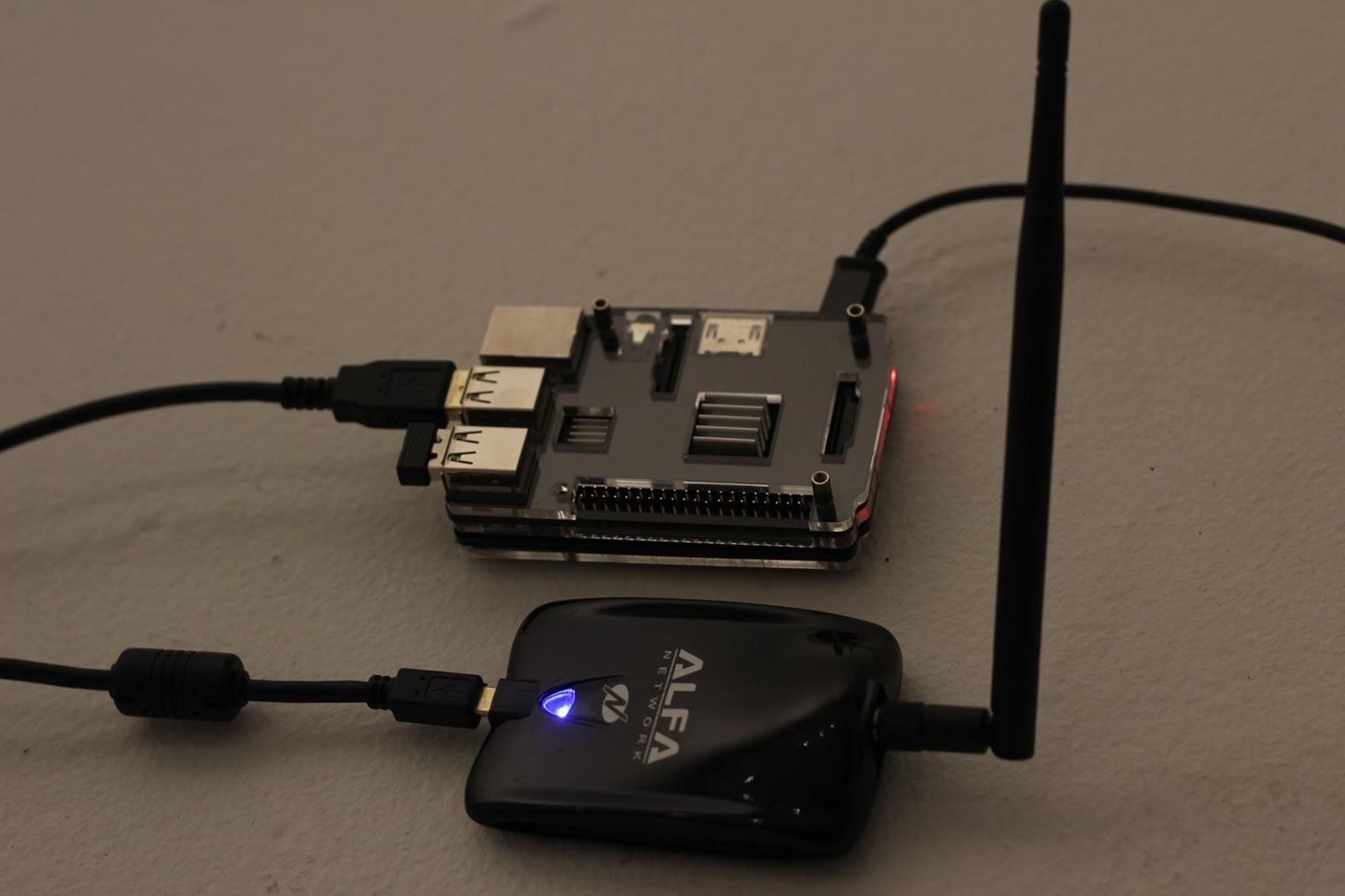

- Командная и контрольная (C2) беспроводная карта: целью беспроводной карты C2 является автоматическое подключение Pi к точке доступа (AP — access point) в телефоне или домашней сети. Это позволяет незаметно и с большого расстояния дистанционно управлять Pi через использование SSH (Secure Shell) или VNC (Virtual Network Computing). К счастью для нас, у Raspberry Pi 3 внутри есть карта Wi-Fi, но адаптер беспроводной сети Wi-Fi также можно добавить в Raspberry Pi 2.

- Беспроводная карта: наша беспроводная карта, которую мы будем использовать для атаки, будет Wi-Fi адаптером совместимой с Kali Linux и способной осуществлять пакетные инъекции. Это будет нашей основой для атаки, которая может быть с антенной дальнего действия, ближнего действия или с направленной антенной в зависимости от требований к атаке. Вы можете найти отличное руководство по выбору Wi-Fi адаптера для хакинга здесь.

- Карты памяти для установки ОС: на карте micro SD размещается операционная система и мозг компьютера, которые могут быть очень точно настроены для работы в любом желаемом окружении. Создав предварительно настроенные карты, можно быстро поменять конфигурацию и функции Raspberry Pi, просто заменив карту и ее компоненты.

- Компьютер: вам также понадобится нормальный компьютер для того, чтобы загрузить прошивку на карту micro SD.

- Источник питания: Raspberry Pi использует стандартный источник питания Micro-USB. Также для питания Pi будет нормально работать почти любое зарядное устройство для Android-смартфонов или аккумуляторная батарея. Это позволяет использовать несколько различных конфигураций батарей для проведения длящейся разведки или операций, требующих непрерывного питания.

- Ethernet-кабель (опционально): Кабель Ethernet позволяет обойти беспроводную аутентификацию, напрямую взаимодействуя с локальными сетями, к которым у вас есть физический доступ. Специализированные атаки, такие как PoisonTap, также могут использовать интерфейс Ethernet для проникновения на компьютеры.

- Bluetooth-клавиатура (опционально): Bluetooth-клавиатура полезна для взаимодействия с нашим устройством, если у вас есть HDMI соединение.

- Коробка (опционально): Если хотите защитить вашу Pi, то стоит подумать о приобретении специального кейса для нее.

Соображения по сборке

В процессе планирования этой статьи мы рассматривали два основных режима, в которых мы предполагали управлять Raspberry Pi. В открытой конфигурации Raspberry Pi подключается к монитору через HDMI-кабель, ввод команд осуществляется через беспроводную мышь и клавиатуру. В тактической конфигурации мы будем использовать ноутбук или смартфон для удаленного доступа к Raspberry Pi через SSH. Соединив Pi с точкой доступа нашего телефона или другого дружественного устройства с точкой доступа, мы получим доступ к Raspberry Pi, сохраняя при этом возможность использования сотовых данных.

Как все настроить

В этом руководстве мы покажем те шаги, которые необходимо сделать для настройки Raspberry Pi 3 в качестве базовой платформы для хакинга с помощью Kali Linux. Расскажем о том, как выбрать сборку для установки, как записать образ диска на карту micro SD и дадим подробное описание тех действий, которые нужно будет выполнить после первой настройки вашей Pi. Мы обновим Kali Linux до последней версии, чтобы все работало корректно, изменим стандартные SSH-ключи и позаботимся о некоторых очевидных вещах типа изменения пароля администратора.

В качестве примечания: есть много способов настроить Kali на Raspberry Pi 3. Кто-то использует сенсорные экраны, некоторые предпочитают полностью «безголовые» платформы (т.е. доступ к устройству осуществляется через сетевые соединения без клавиатуры или дисплея), другие же используют внутреннюю карту Wi-Fi для создания точки доступа для дистанционного управления платформой Pi. При выборе этой сборки мы отказались от любых конфигураций, которые подразумевали использование прожорливых (с точки зрения энергии) и хрупких сенсорных экранов или дополнительного оборудования, и установили версию, оптимизированную для двух наших сценариев.

Шаг 1. Скачайте образ Kali Linux для установки на Raspberry Pi

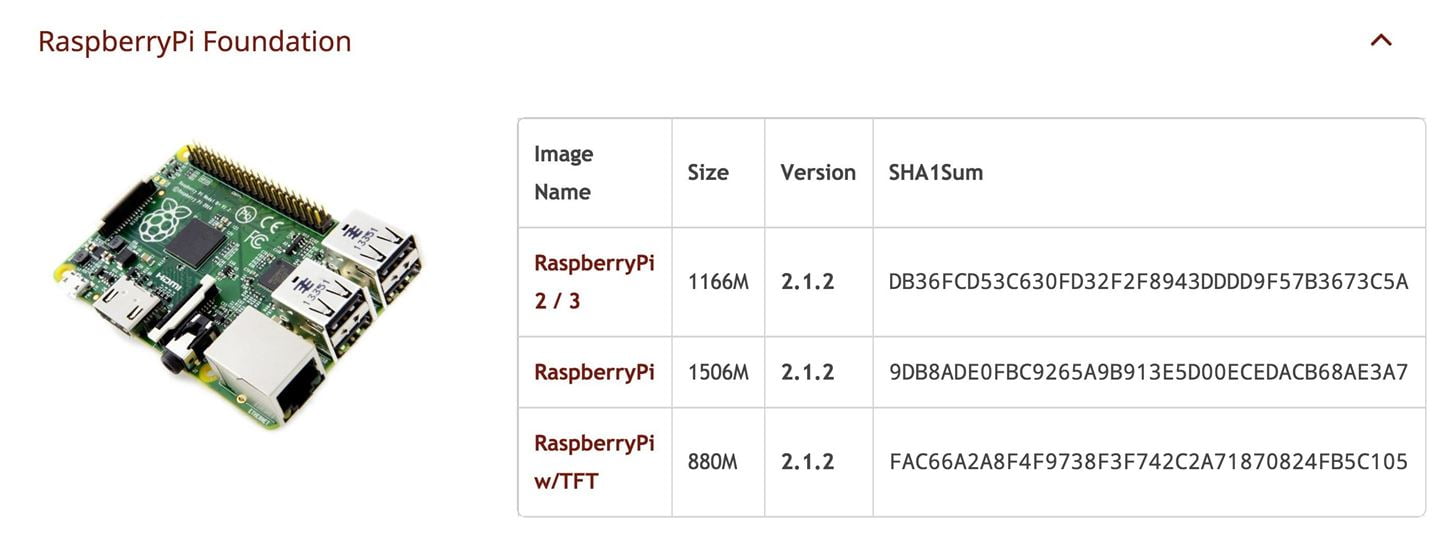

Перейдите на сайт Offensive Security и скачайте последний образ Kali Linux для Raspberry Pi. На момент написания этой статьи это была «RaspberryPi 2/3» в версии 2.1.2.

Шаг 2. Запишите образ на карту Micro SD

Для того, чтобы записать образ с Kali на SD-карту можно использовать утилиту ApplePiBaker для Mac или Etcher, но иногда их использование может привести к ошибкам. Чтобы этого не случилось, мы расскажем, как это сделать через терминал на Mac. Если вы используете Windows, то для записи образа на флешку вы можете использовать Win32 Disk Imager.

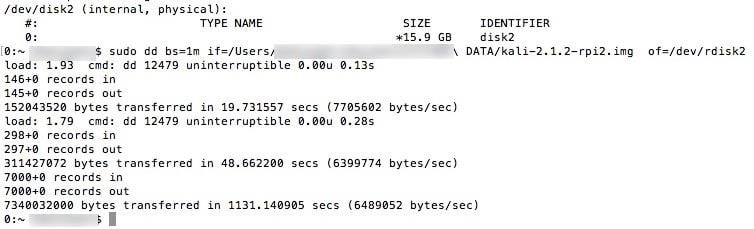

На Mac перед подключением SD-карты выполните в терминале следующую команду:

df -h

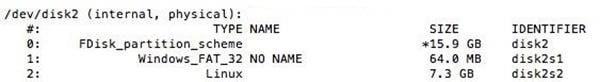

Эта команда отобразит список всех дисков, подключенных к вашей системе. Вставьте SD-карту и снова запустите эту команду. Обратите внимание на имя файловой системы вашей SD-карты (это тот диск, которого в этом списке не было раньше). Он должен выглядеть как «/dev/disk2s1», и в последующих шагах вы должны быть очень внимательны, чтобы не спутать его с другими дисками, иначе это может привести к перезаписыванию вашего жесткого диска.

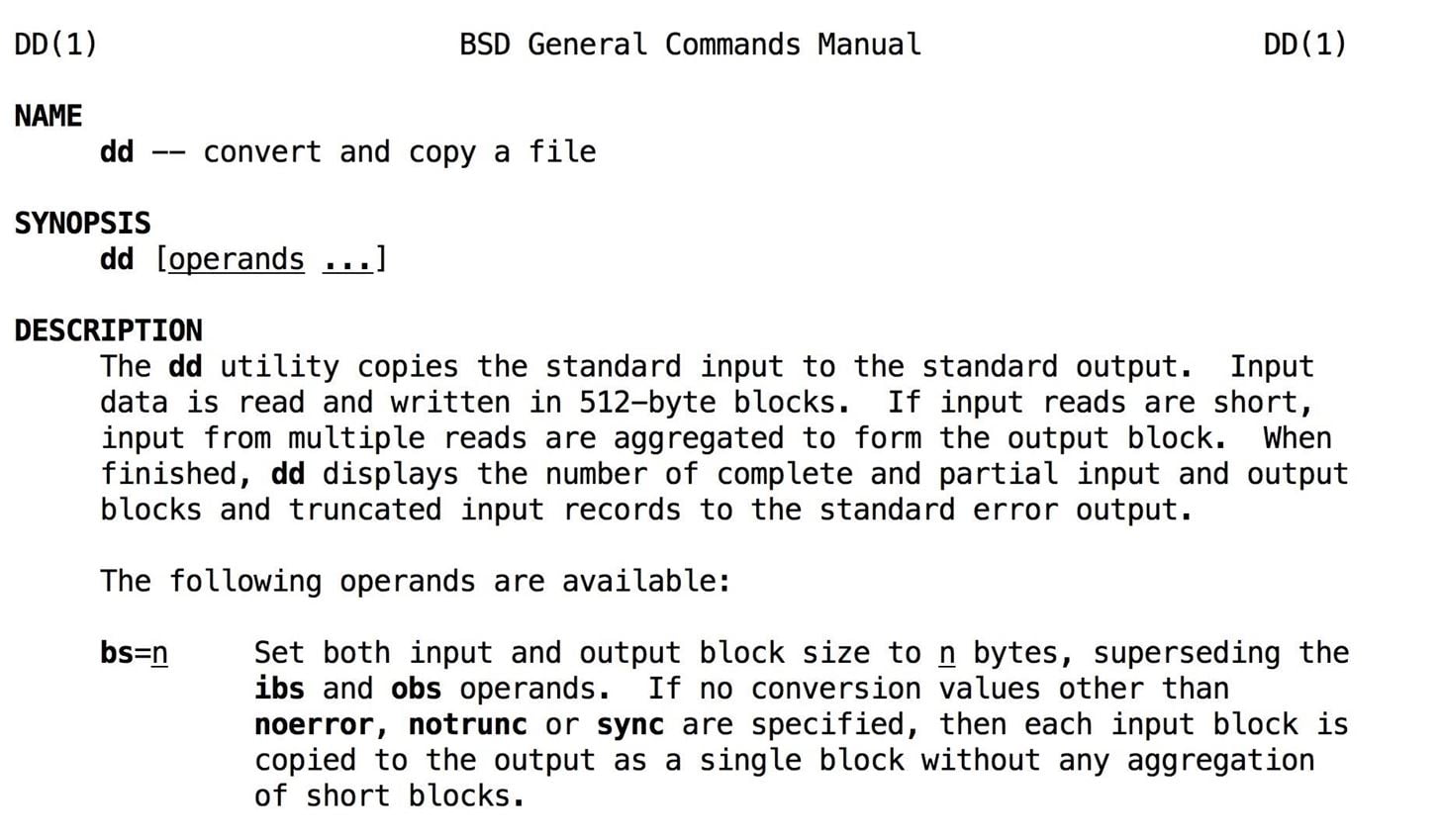

Теперь мы воспользуемся командой dd для того, чтобы записать образ Kali на нашу карту. (Используйте команду «man dd», чтобы прочитать об остальных операндах для dd)

Для начала, давайте размонтируем раздел. Чтобы это сделать, используйте следующую команду, предварительно заменив «X» на правильный номер диска:

sudo diskutil unmount /dev/diskX

Теперь мы готовы записать образ с Kali на флешку. В консоли напишите, но пока не запускайте команду sudo dd bs=1m if= и укажите местоположение образа с Kali Linux, которое мы хотим записать на карту. Вы можете перетащить образ диска в окно, чтобы отобразился путь к файлу. После этого введите пробел, а затем of=/dev/rdisk и добавьте в конце номер диска, который мы узнали ранее.

Если после первого номера диска есть буква «s» (например, rdisk2s1), то не включайте «s» в последующий номер. То есть «rdisk2s1» должен выглядеть как «rdisk2». И вот как эта команда будет выглядеть целиком:

sudo dd bs=1m if=путь_до_образа_с_Kali of=/dev/rdiskX

Чтобы начать процесс записи нажмите «Enter», и заодно обратите внимание, что команда dd не выдает на экран никакой информации о том, как у нее идут дела, пока не произойдет какая-нибудь ошибка или процесс записи не закончится. Чтобы просмотреть прогресс во время записи, вы можете нажать Ctrl+T. Подождите, пока запись завершится. Вы узнаете, что процесс завершен, когда увидите общее количество записанных байтов во время выполнения этого процесса.

Когда процесс записи закончится, то это будет выглядеть примерно как на скриншоте ниже (если вы нажмете Ctrl+T несколько раз во время записи).

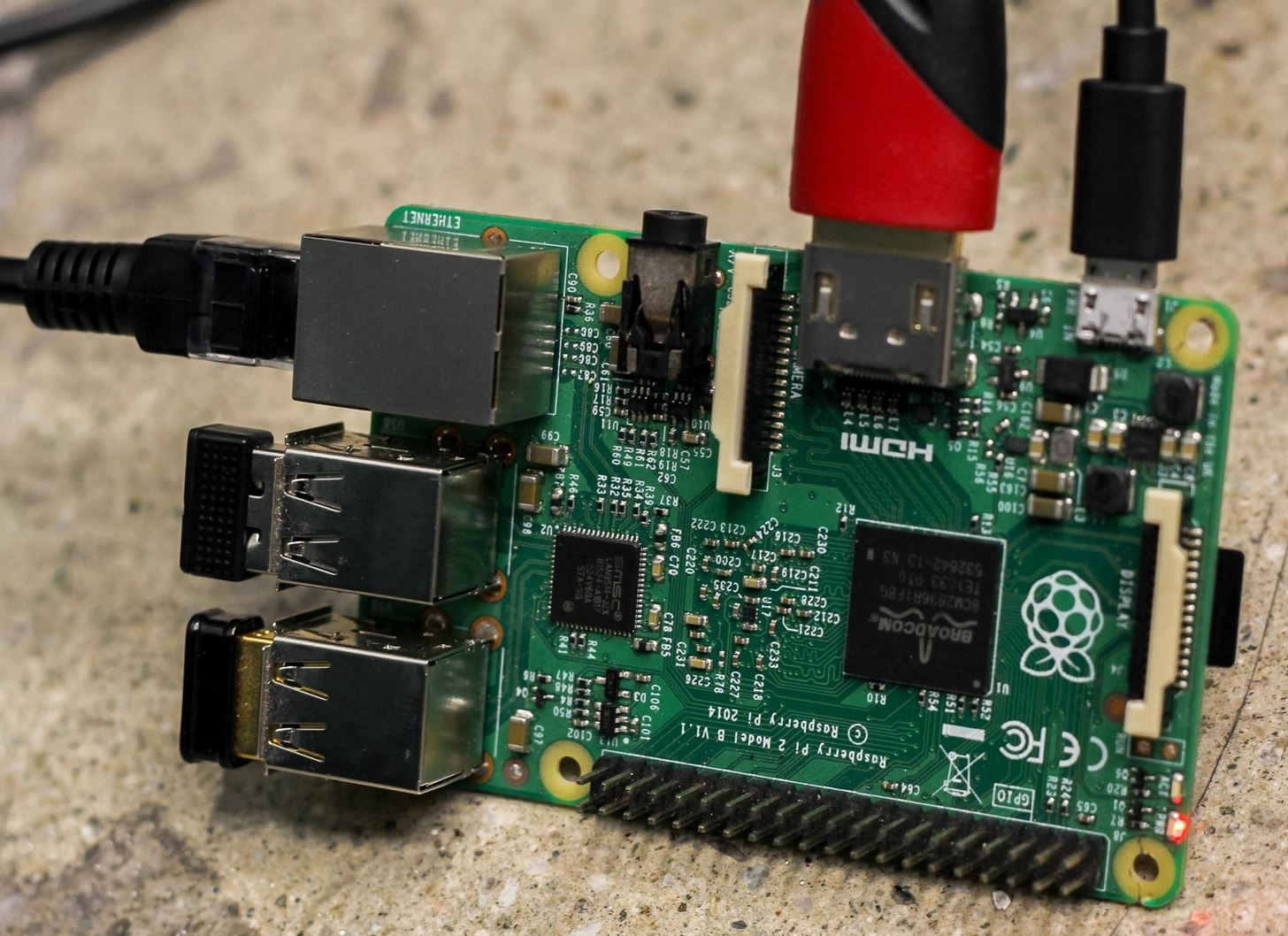

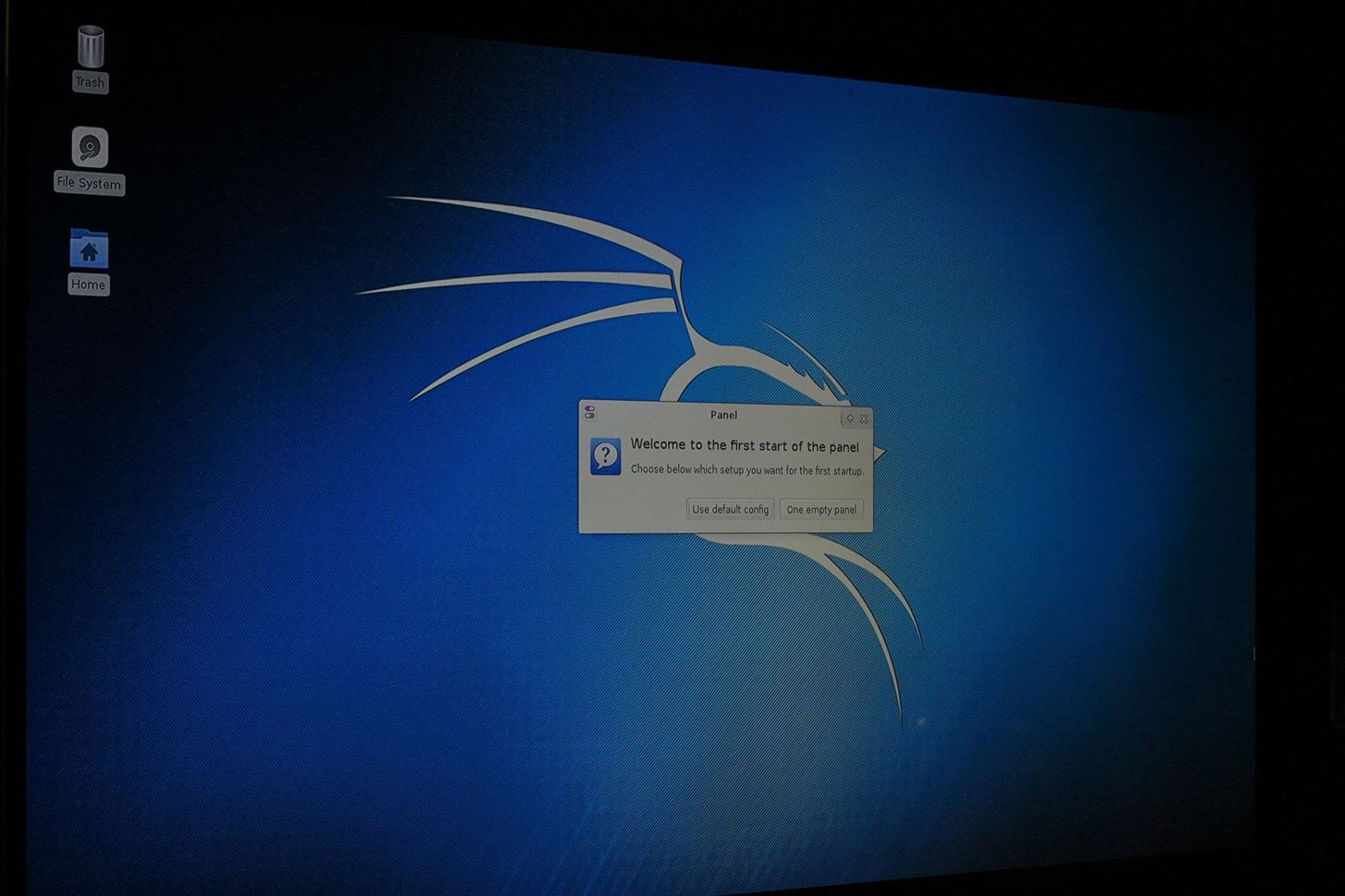

Шаг 3. Загрузитесь в Kali Linux

Когда вы закончите, ваша SD-карта будет готова к работе! Вставьте ее в свой Pi, подключите Pi к HDMI и подсоедините Bluetooth-клавиатуру. Подключите источник питания и загрузитесь в Kali Linux. Для того чтобы попасть на рабочий стол, воспользуйтесь логином по умолчанию «root» и паролем «toor».

Процесс входа в систему представляет собой проблему для автономного управления, и нам чуть попозже нужно будет его отключить. Это позволит подключить наш Pi и немедленно соединиться с ним удаленно без использования экрана.

Шаг 4. Обновление Kali Linux

Kali Linux это особая разновидность Debian Linux, предназначенная для тестирования на проникновение и очень любимая нами. Она совместима с некоторыми из самых лучших и самых современных инструментов, доступных для беспроводного хакинга, также она достаточно гибкая и способна поддерживать большое количество хакерских сборок. Она поддерживается Offensive Security, и вам нужно будет обновить ее до последней версии, чтобы быть уверенным, что все инструменты будут работать правильно.

Теперь самое подходящее время для расширения нашей установки до полного размера раздела. Чтобы это сделать выполните в консоли следующую команду:

resize2fs /dev/mmcblk0p2

В правом верхнем углу рабочего стола вы увидите виджет подключения к ближайшей беспроводной сети. Чтобы обновить Kali подключитесь к точке доступа вашего телефона или другой дружественной точке. Запустите обновление, введя в терминале следующие команды:

apt-get update apt-get upgrade apt-get dist-upgrade

Теперь ваша Kali обновлена. Также нужно изменить пароль для пользователя «root» и придумать что-то более криптостойкое, чем просто «toor». Для этого введите в консоли следующую команду:

passwd root

Введите новый пароль для вашей системы Kali Linux.

Шаг 5. Установите сервер OpenSSH

Чтобы общаться с Raspberry Pi с компьютера или телефона, нам нужно будет входить в систему. Для этого можно использовать SSH для подключения к Pi через любое Wi-Fi соединение, которое мы с ней разделим. SSH или Secure Shell — это сетевой протокол, который позволяет удаленно запускать команды на каком-нибудь устройстве. Практически это означает, что для того, чтобы взаимодействовать с Pi, нам не нужно подключать экран.

Чтобы установить сервер openSSH и обновить уровни запуска (runlevels), для запуска SSH при загрузке системы, выполните в консоли следующие команды:

apt-get install openssh-server update-rc.d -f ssh remove update-rc.d -f ssh defaults

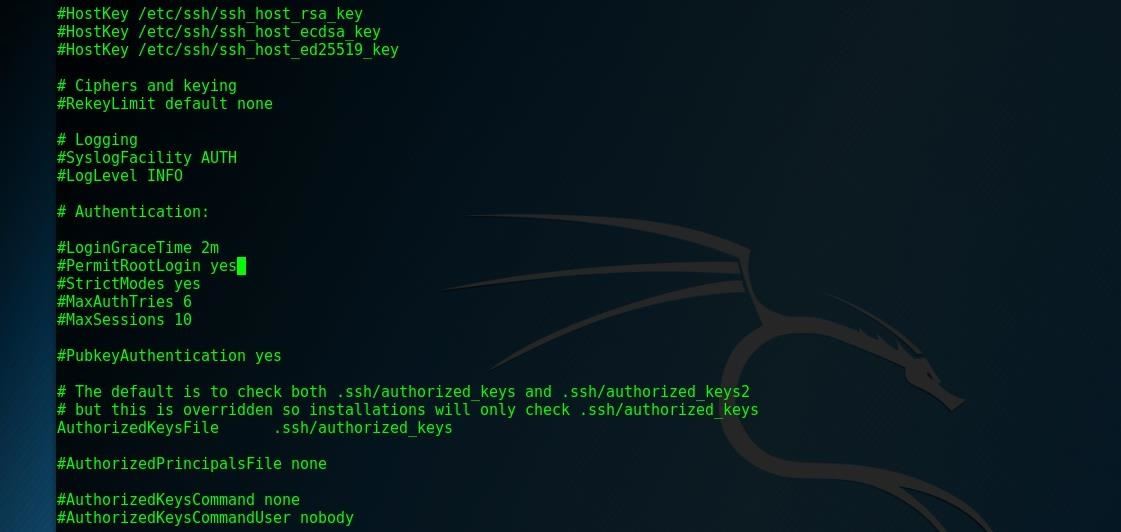

Ключи SSH, которые устанавливаются по умолчанию, представляют собой огромную уязвимость, так как каждый может их угадать. Давайте изменим их, выполнив в терминале следующие команды:

cd /etc/ssh/ mkdir insecure_old mv ssh_host* insecure_old dpkg-reconfigure openssh-server

Это сделает резервные копии старых SSH-ключей в другой папке и сгенерирует новые ключи. Проблема решена! Теперь давайте проверим, что мы в состоянии войти в систему под root’ом, набрав:

nano /etc/ssh/sshd_config

Это откроет ваш конфигурационный файл SSH. Измените в нем эту строку:

PermitRootLogin without-password

Вместо этой строки введите следующее:

PermitRootLogin yes

Нажмите комбинацию клавиш Ctrl+O, чтобы сохранить изменения. Если в файле все установлено правильно, то вам ничего менять не нужно.

Отлично! Давайте перезапустим службу SSH, набрав в консоли:

sudo service ssh restart update-rc.d -f ssh enable 2 3 4 5

И, наконец, чтобы проверить, запущен ли у нас SSH, воспользуемся следующей командой:

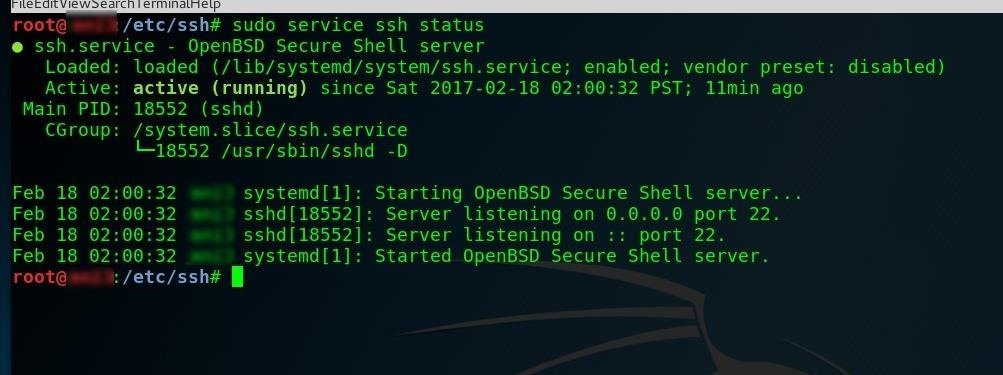

sudo service ssh status

Если все нормально, вы увидите что-то похожее на скриншот выше.

А если это не так, то нужно запустить SSH службу, выполнив в консоли следующую команду:

sudo service ssh start

Если вы обнаружите, что SSH по-прежнему не работает, то в качестве обходного маневра вы можете использовать утилиту raspi-config. Она предназначена для работы с Jessie, но будет работать и на Kali. Чтобы использовать ее, клонируете сначала репозиторий с GitHub, затем чтобы установить загрузочный раздел введите команду sudo mount /dev/mmcblk0p1 /boot, перейдите в эту директорию при помощи команды cd и выполните sudo bash raspi-config.

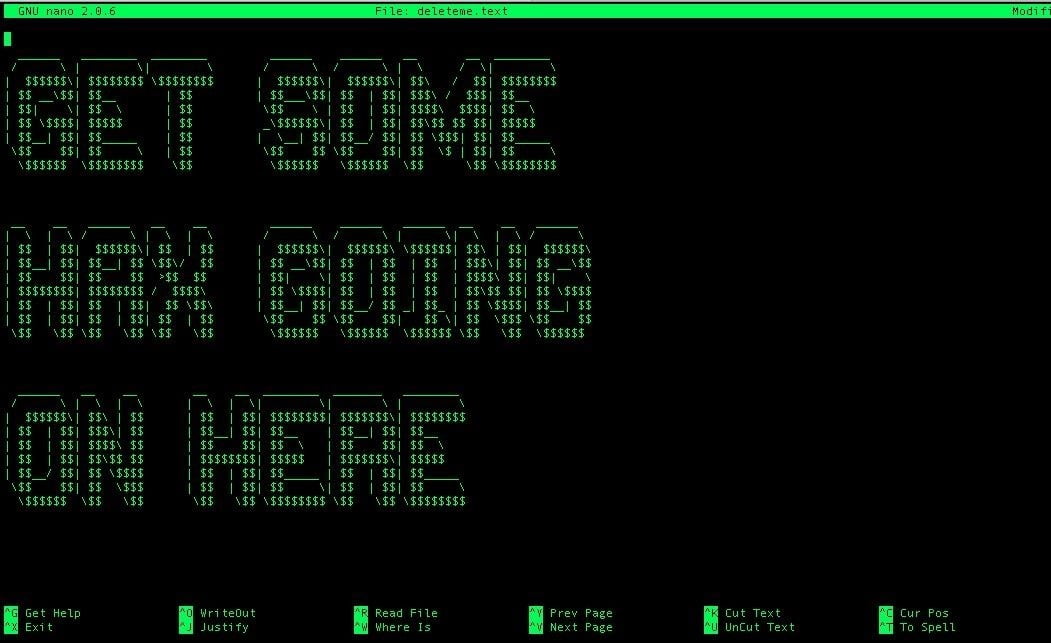

Шаг 6. Создание пользовательской MOTD

Разумеется, скорость и мощь вашего компьютера напрямую связаны с тем, насколько крутое у вас сообщение дня (MOTD — message of the day). Это сообщение будет приветствовать вас при каждом успешном входе в систему и традиционно используется совместно с искусством ASCII, просто чтобы придать немного жизни серым хакерским будням.

Создайте собственное сообщение, набрав в терминале:

nano /etc/motd

Удалите все содержимое и вставьте то, что вы хотите видеть при каждом входе в систему.

Сохраните и выйдите из nano, нажав комбинации клавиш Ctrl+O, а затем Ctrl+X.

Шаг 7. Тестовый вход через SSH

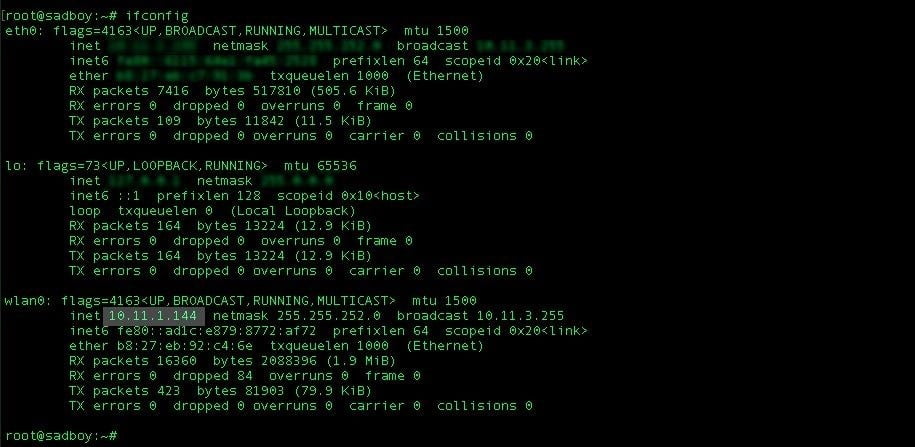

Теперь попробуем войти в систему с вашего домашнего компьютера или ноутбука. Подключите Pi к той же беспроводной сети, в которой находится ваш домашний или рабочий компьютер. Затем на вашем терминале Pi выполните команду ifconfig для того, чтобы узнать ваш IP-адрес.

ifconfig

В комментариях некоторые люди упомянули о возникновении в этом месте ошибки. Если у вас она появляется, то попробуйте выполнить в консоли:

sudo apt-get install net-tools, чтобы определить, установлен ли у вас в системе пакет net-tools. Запустите еще раз ifconfig и посмотрите, работает ли он.

На скриншоте выше видно, что наш IP-адрес это — 10.11.1.144.

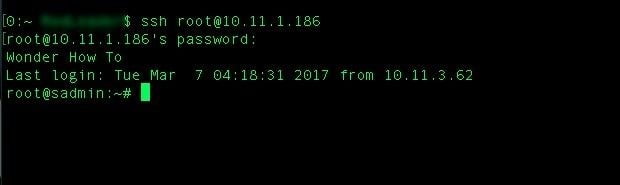

Затем в терминале на вашем персональном компьютере введите:

ssh root@(ваш IP-адрес)

После этого вы должны увидеть свой экран с MOTD (сообщением дня)!

Если сделать это не получилось, то вы можете попробовать воспользоваться на Mac утилитой arp-scan, чтобы просмотреть список всех доступных устройств в сети, это позволит вам найти ваш IP-адрес Pi непосредственно с персонального компьютера.

Шаг 8. Конфигурирование Autologin для «безголовых» операций

Иногда мы хотим входить в учетную запись, отличную от root. Давайте создадим нового пользователя с именем WHT (или какое имя вам больше нравится) с правами root. Для этого выполните в терминале следующую команду:

useradd -m WHT -G sudo -s /bin/bash

Измените пароль для пользователя WHT (или для того, которого создали именно вы) на что-то более криптостойкое, чем просто «toor»:

passwd WHT

Отлично! Теперь давайте отключим пользователя, под которым мы входили в систему раньше для того, чтобы мы могли напрямую загружаться в Kali и чтобы все наши беспроводные карты автоматом запускались и подключались к сети. Это позволит нам использовать дистанционное управление. Введите в консоли:

nano /etc/lightdm/lightdm.conf

И удалите знак комментария решетку (#) перед этими строками:

autologin-user=root autologin-user-timeout=0

Сохраните файл и выйдите из nano с помощью Ctrl+O и Ctrl+X. Затем введите в консоли:

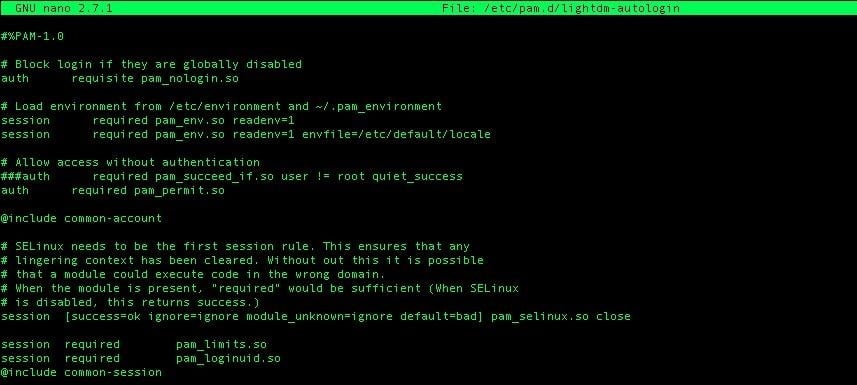

nano /etc/pam.d/lightdm-autologin

Здесь вам нужно будет изменить параметры запуска в строке 11:

# Allow access without authentication auth required pam_succeed_if.so user != root quiet_success auth required pam_permit.so

Вот на это:

# Allow access without authentication ### auth required pam_succeed_if.so user != root quiet_success auth required pam_permit.so

Опять сохраните файл (Ctrl+O) и выйдите (Ctrl+X), Затем введите в консоли команду «reboot», чтобы перезапустить Pi для тестирования.

Проверьте вашу сборку по этому контрольному списку

Чтобы быть готовым к работе, ваше устройство должно соответствовать требованиям этого чеклиста:

Устройство запускается, входит в систему без запроса пароля и запускает SSH при загрузке, предоставляя удаленный доступ.

Устройство подключается к команде AP (точки доступа) для включения дистанционного управления (он по умолчанию делает это каждый раз сразу после первого подключения).

Запустите скрипт besside-ng на атакующей антенне для тестирования инъекции пакетов (про это будет отдельная статья).

Pi может быть отключена без повреждения данных, находящихся на карте micro SD (и нормально загружается после выключения устройства).

Raspberry Pi прошла все тесты? Тогда она готова к работе. Мы готовим серию статей по основам сборок Pi, поэтому не отставайте от нас, соберите свой собственный компьютер под управлением Kali Linux на Raspberry Pi.