Содержание:

Мир полон уязвимых компьютеров. Когда вы научитесь взаимодействовать с ними, будет одновременно и заманчиво и необходимо проверить ваши приобретенные навыки на реальной цели. Сегодня мы изучим сознательно уязвимый образ Raspberry Pi, специально разработанный, чтобы помочь вам попрактиковаться и поднять навыки взлома на новый уровень.

Практика хакинга без наручников

Многие из нас лучше всего обучаются на практике. Ведь лучший способ научиться чему-то — на деле попробовать то, чему нас учат, чтобы получить реальное понимание. Из-за сложных и не очень понятных законов США и других государств о кибербезопасности такой практический подход в обучении может быть почти недостижим.

Вследствие большого количества новостей о различных хакерских атаках полиции все меньше и меньше хочется разбираться в том, кто прав, кто виноват, когда она имеет дело с проблемами компьютерного вторжения. Так как большинство принципов, которые вы узнаете, предназначены для компрометации или вывода компьютеров из строя, то ноутбук вашей сестры или компьютер местной библиотеки — это плохой выбор для изучения работы вирусов-вымогателей (ransomware) и плохое место для совершения ваших первых ошибок в качестве хакера.

Решение этой проблемы — компьютер без ценных данных, который сознательно имеет дыры в безопасности и специально предназначен для совершения атак. Где же вы можете получить доступ к такому уязвимому компьютеру? Купите старый в надежде, что у него будут какие-нибудь интересные уязвимости? Десять лет назад вы бы именно так и тренировались взламывать устаревшие системы. Сегодня же для практики работы хакерских навыков и работы с хакерскими инструментами используют специально спроектированные уязвимые операционные системы.

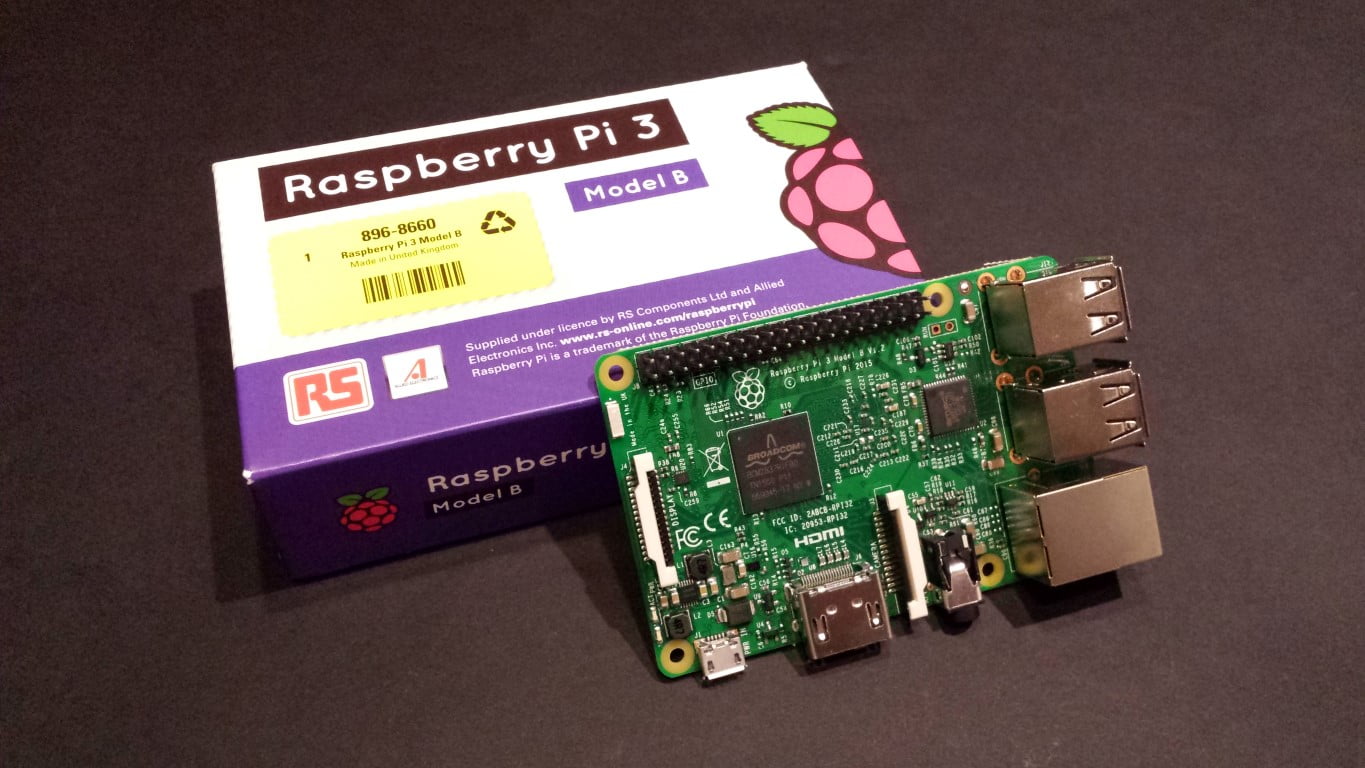

Поскольку наш сайт посвящен белошляпному хакингу, то здесь важно, чтобы мы предоставляли безопасные возможности для практики хакерских навыков, особенно, когда учимся ломать что-либо. Raspberry Pi — очень дешевый и гибкий компьютер, который может работать с широким спектром популярных программ и бэкенд-приложений. Это делает его идеальной альтернативой виртуальным машинам, используемым в качестве «мальчика для битья».

Виртуальная машина против нативной установки

Так почему бы просто не запустить ее в виртуальной машине на своем собственном ноутбуке? Мы всегда сильно сомневаемся и побаиваемся, когда всерьез работаем с виртуальной машиной, размещенной на нашем драгоценном ноутбуке. Виртуальные машины могут быть слишком сложными для начинающих, а цена запуска такой логической бомбы на HP вашей мамы, в отличие от виртуальной машины, слишком высока, поскольку такие эксперименты могут уничтожить компьютер.

Физическое разделение очень желательно, но до недавнего времени было довольно накладно покупать для целей тестирования еще один компьютер, когда доступна бесплатная виртуальная машина. Эта ситуация поменялась с момента появления возможности приобрести дешевую Raspberry Pi. Теперь, благодаря напряженной работе сообщества InfoSec, всего за 35 долларов вы можете безопасно взламывать такие цели!

Damn Vulnerable Pi от Re4son

Австралийский специалист по кибербезопасности Re4son запустил Whitingome Consulting, сайт с кастомными образами для Raspberry Pi, разработанными для целей обучения кибербезопасности и активного пентестинга. На основе Raspberry Pi он также собирает различные штуки-дрюки, которые специалисты по безопасности видят в самых жутких кошмарах (на скриншоте ниже — пример того, как Re4son сделал «Sticky Fingers Kali Pi» — тактическую платформу для пентестинга на основе дрона). На выбор он предлагает различные образы, как для нападения, так и для практики. Наше внимание привлек образ Damn Vulnerable Pi, который основан на его превосходном «Re4son Kernel», который позволяет решить множество проблем, связанных с запуском Kali Linux на Pi Zero W.

Damn Vulnerable Pi — идеальный компаньон для атакующей сборки Kali Linux, который имитирует целевой компьютер с уязвимыми сервисами. Установка проста, а вместе с дополнительным сенсорным экраном ее использование становится очень элегантным, хотя ради простоты и совместимости мы будем использовать утилиту «dv-pi» для управления с любого ноутбука или смартфона через SSH нашим DV-Pi. Этот инструмент идеально подходит для практики дома, проведения соревнований по хакингу или для различных демонстраций на хакерских мероприятиях.

Образ DV-Pi имеет следующие особенности:

- 3 ГБ образ подходит для работы со всеми распространенными TFT-экранами.

- Re4son Kali-Pi Kernel 4.4 с поддержкой сенсорного экрана.

- Поддержка Raspberry Pi 0/0W/1/2/3.

- Имеется инструмент (re4son-pi-tft-setup) для настройки всех обычных сенсорных экранов, включения автоматического входа в систему и т.д.

- Инструмент командной строки (dv-pi) для совершения «безголовых» действий.

- Каждый образ имеет одну уязвимость для входа и одну уязвимость для получения root.

- Каждое изображение имеет два proof.txt с хешем для подтверждения успешной компрометации.

Что вам понадобится

- Raspberry Pi 3

- Образ DV-Pi от Re4son

- Компьютер для записи образа

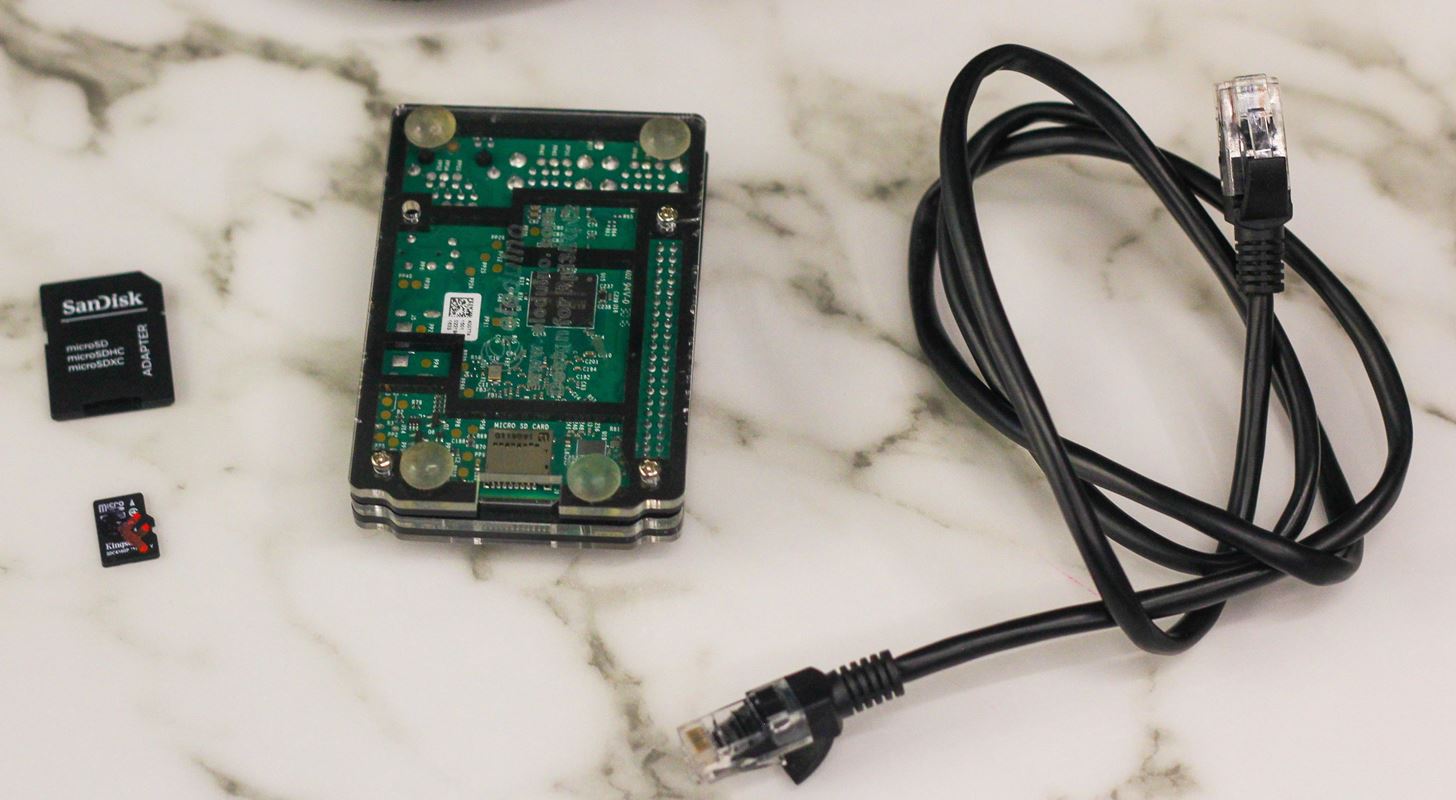

- Карта microSD (не менее 8 ГБ) и адаптер или кардридер

- Ethernet-кабель

Опционально: вы можете установить DV-Pi на смартфоне вместо ноутбука после записи образа.

Шаг 1. Подготовка образа и SD-карты

Для начала нам понадобится образ DV-Pi от Re4son. Вы можете найти его у него на сайте ( здесь ).Мы начнем с вот этого образа .

После того, как вы скачаете и распакуете образ DV-Pi, возьмите вашу любимую программу для записи образов диска, поскольку нам будет нужно записать скачанный образ на SD-карту. Нам нравится Etcher, и это то, что мы часто используем, но вы можете взять любую программу, которая в состоянии записывать загрузочные образы дисков на SD-карту.

Вставьте SD-карту, на которую вы хотите записать DV-Pi, в ваш ноутбук. Мы рекомендуем использовать microSD-карту объемом не менее 8 Гб. Вставьте microSD-карту в адаптер, а после подключения к ноутбуку убедитесь, что вы видите ее вместе с другими дисками.

В Etcher (или в какой-либо другой программе, которую вы используете) выберите файл .img, который вы скачали и распаковали, и запишите его на вставленную SD-карту. В результате вы получите загрузочный образ на карте, которую можно вставить в вашу Raspberry Pi.

Шаг 2. Загрузитесь с SD-карты и подключите Ethernet

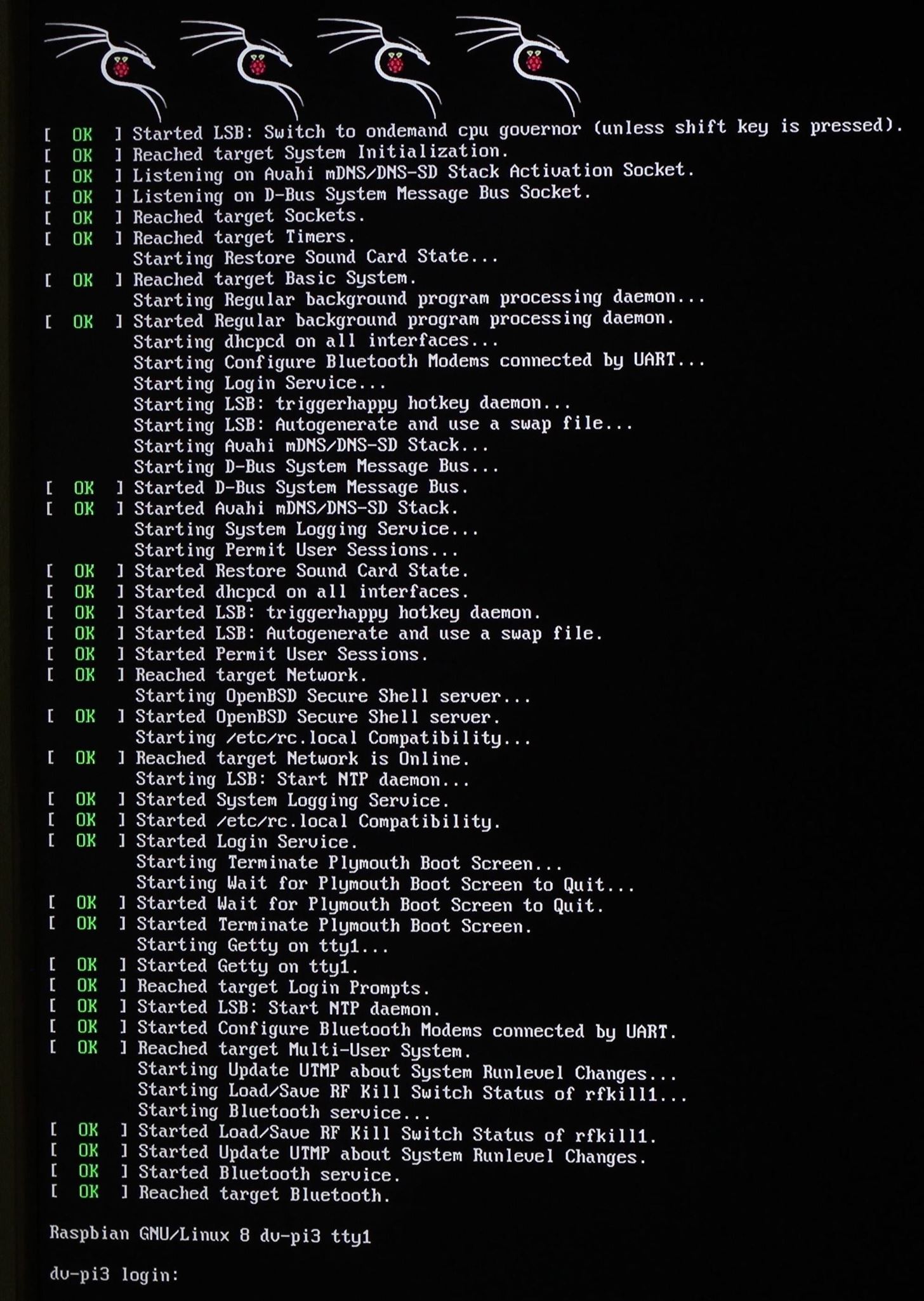

После того, как вы закончите запись ОС на карту, вставьте карту в Raspberry Pi и подключите ее через Ethernet-кабель к вашей сети. Подключите питание, и вы увидите запуск DV-Pi. Вы также можете подключить ее к HDMI-дисплею и следить за ее загрузкой, чтобы все работало правильно. Это должно выглядеть как-то так:

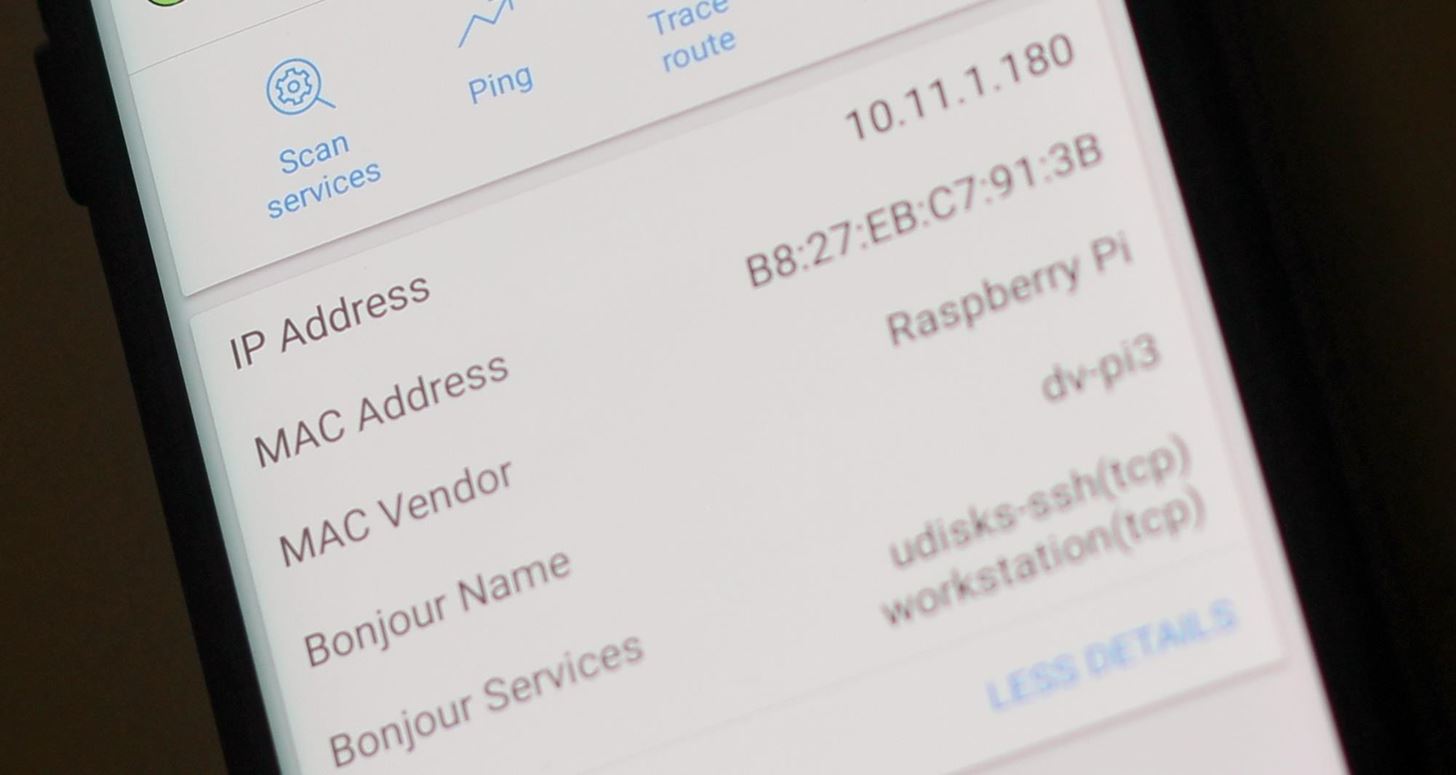

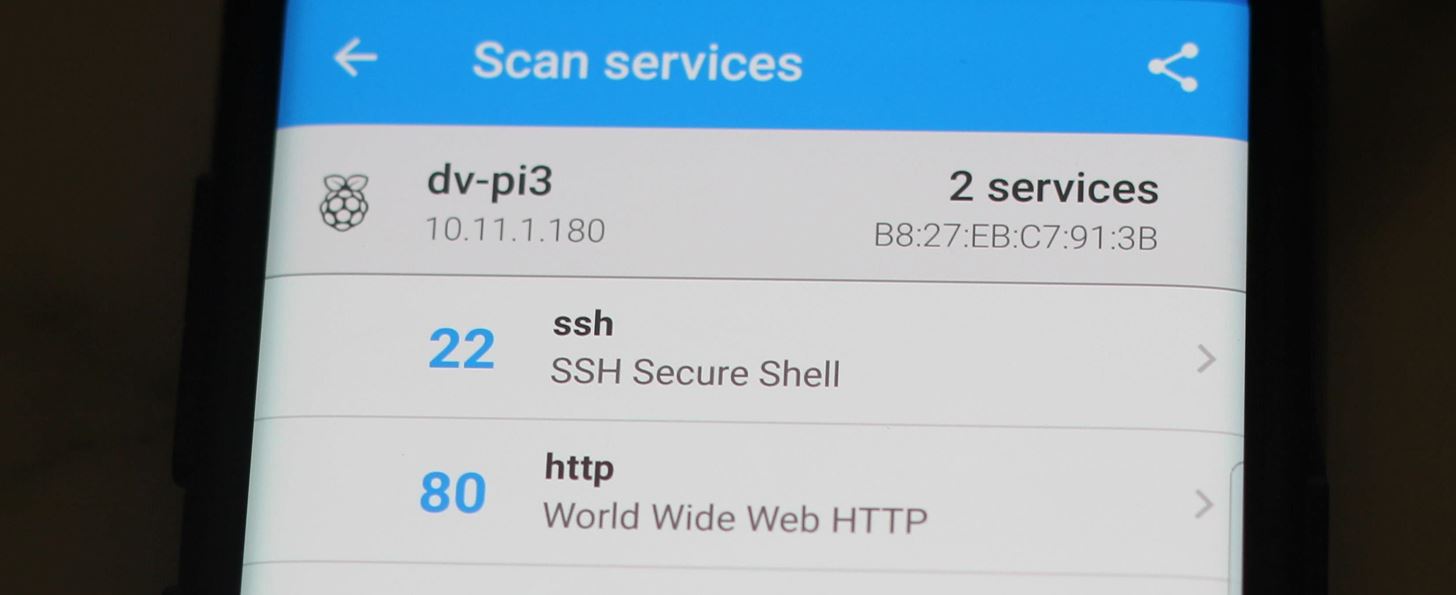

Как только Pi загрузится, вы сможете просканировать вашу сеть с помощью сканера arp-scan или Fing с вашего ноутбука или телефона для того, чтобы узнать IP-адрес Pi. Когда вы узнаете IP-адрес, то сможете использовать SSH для взаимодействия с Pi. В этом случае имя устройства, которое мы ищем, будет «dv-pi3».

Шаг 3. SSH в DV-Pi

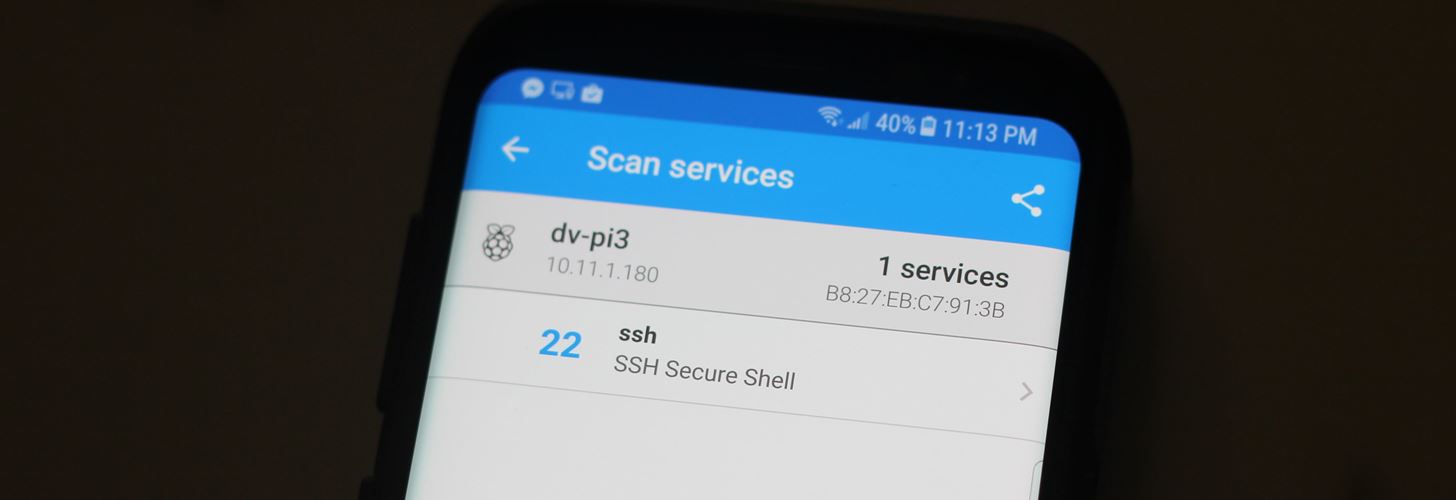

Получив IP-адрес, теперь мы сможем использовать SSH с Raspberry Pi. Чтобы убедиться, что 22 порт открыт и ожидает соединения, вы можете просканировать IP-адрес Pi с помощью Fing Network Scanner

Чтобы использовать SSH в командной строке Pi через терминал на вашем ноутбуке, выполните:

ssh pi@(ip-адрес)

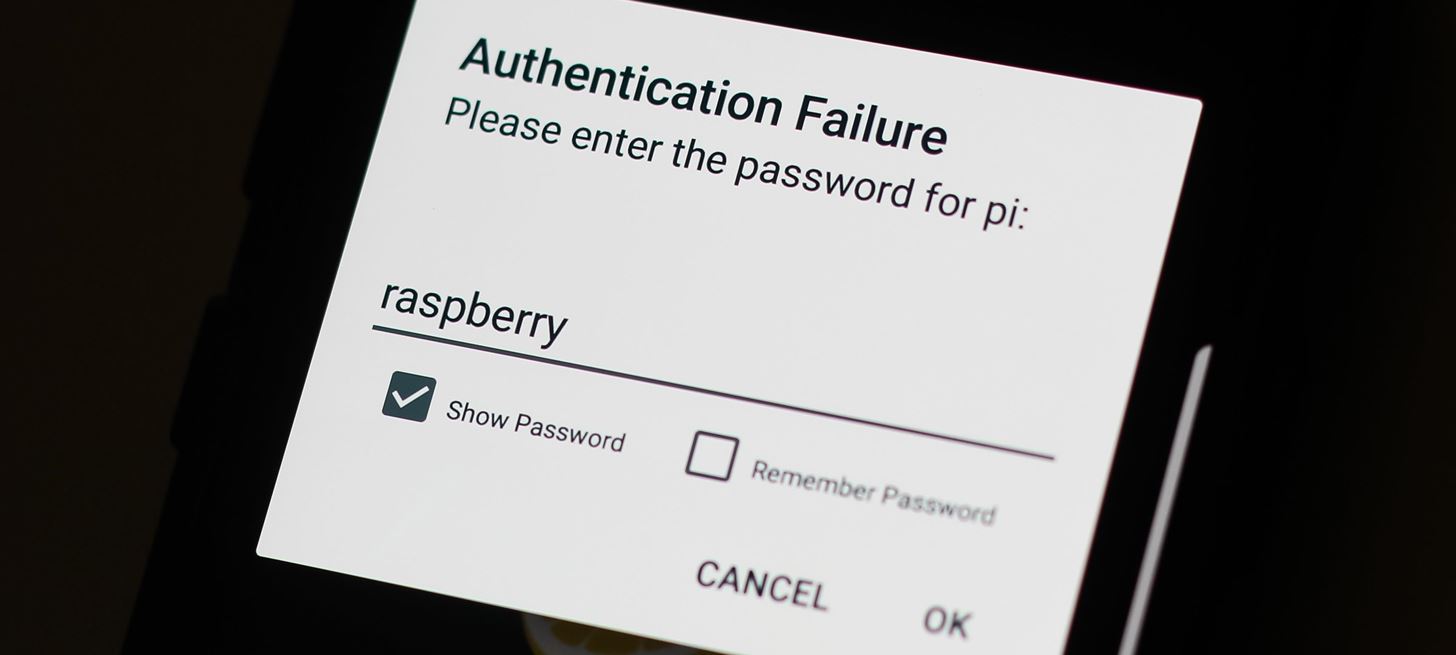

Пароль будет «raspberry». Вы также можете залогиниться со смартфона через приложение типа JuiceSSH.

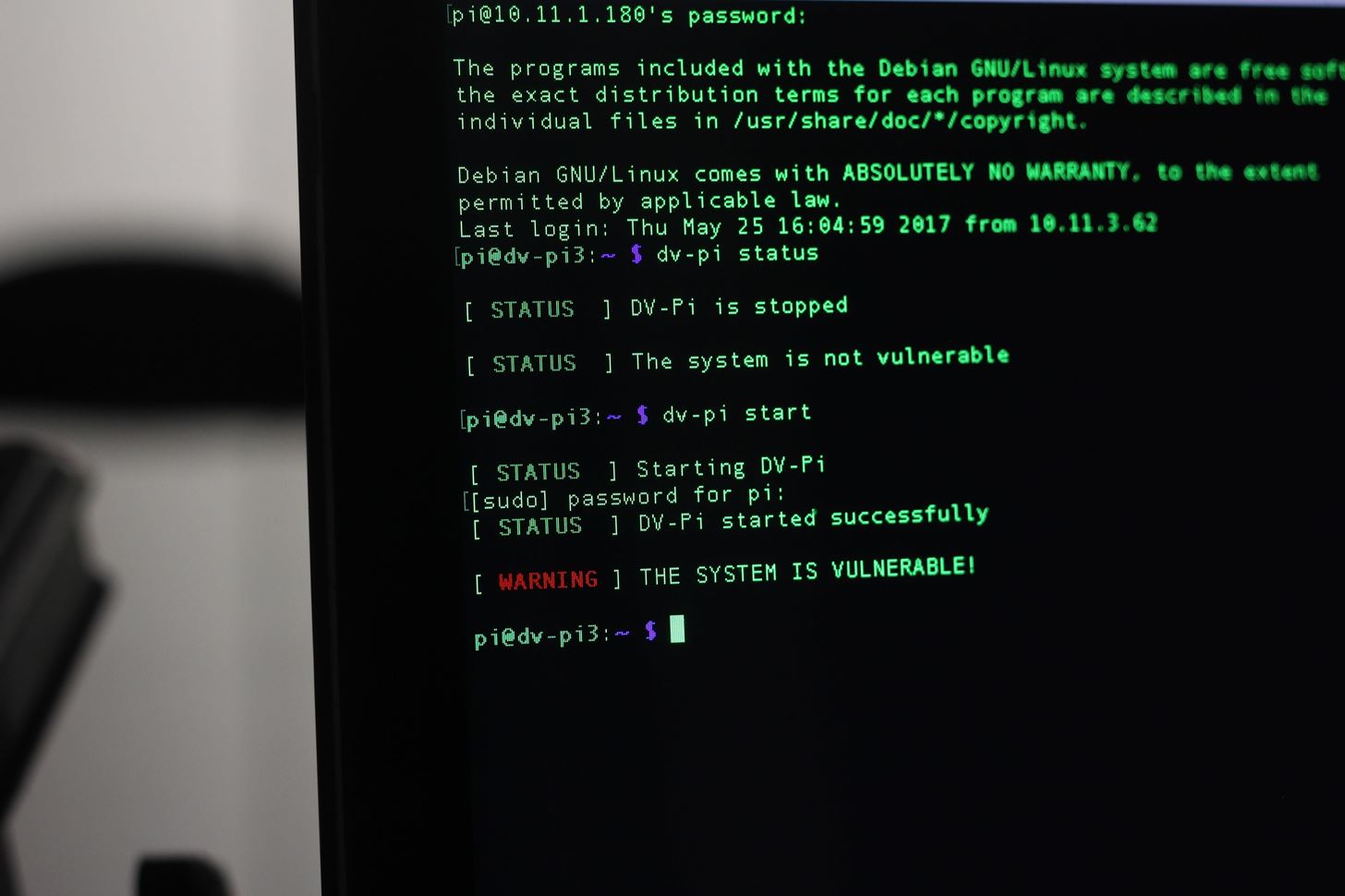

После входа в SSH у вас будет доступ к административным средствам управления DV-Pi. Вы узнаете, что вошли в систему при успешном соединении SSH, когда увидите на мониторе «Сообщение дня», как показано на скриншоте ниже.

Шаг 4. Проверьте статус и запустите DV-Pi

Чтобы проверить текущий статус нашей Damn Vulnerable Pi, мы можем использовать инструмент dv-pi, который включен в сборку. Чтобы проверить, что DV-Pi работает и уязвим для атаки, введите следующее:

dv-pi status

Это покажет текущий статус устройства. Первоначально он должен быть выключен/не уязвим (off/not vulnerable).

Вы готовы начать взлом? Чтобы запустить уязвимые приложения DV-Pi, вам необходимо выполнить в консоли:

dv-pi start

Затем авторизуйтесь с паролем «raspberry». Это запустит уязвимые приложения.

Шаг 5. Убедитесь, что все работает

Чтобы убедиться, что DV-Pi запущен, снова просканируйте вашу сеть с помощью Fing и найдите IP-адрес Pi. Прикосновение к устройству позволит вам «просканировать службы» и вы увидите, что оба порта 22 и 80 открыты.

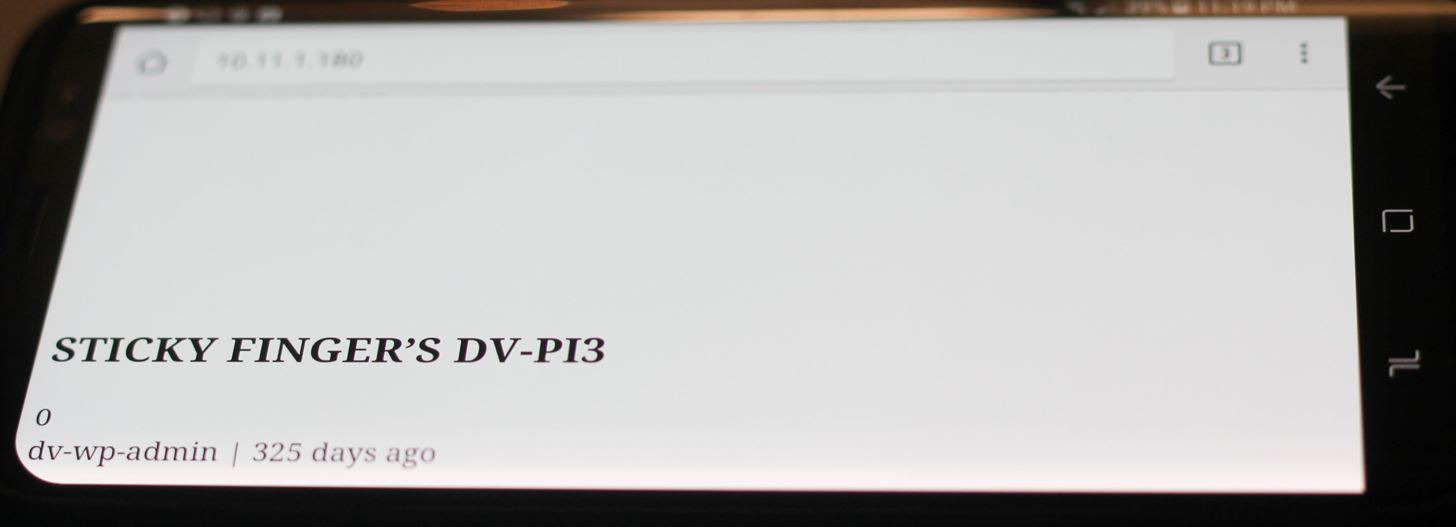

Нажмите на порт 80 или в браузере перейдите на IP-адрес вашей Raspberry Pi. Если система уязвима для атаки, то служба WordPress должна работать на Pi. Если вы увидите сайт как на скриншоте ниже, то это означает, что DV-Pi точно работает!

Взлом DV-Pi

Как только ваш DV-Pi будет настроен, можете начинать его взламывать. В доказательство того, что вы получили доступ, для имитации проникновения и обеспечения некоторого волнения после успешно выполненной атаки туда включена поддельная «база данных клиентов» с информацией о кредитных картах. Re4son ведет фантастический блог и отвечает на комментарии и вопросы о своих сборках, поэтому обязательно загляните на его сайт.

Заключение

После разговора с Re4son о том, насколько полезны его образы для нашего сообщества, он обновил свои образы для поддержки всех версий Raspberry Pi, в том числе новой Pi Zero W. Мы надеемся, что использование таких вот кастомных образов, ориентированных на технологии беспроводной безопасности вместе с Pi Zero W будет отличным и очень дешевым способом осваивать техники и инструменты хакинга Wi-Fi.

Следите за появлением новых статей по использованию DV-Pi и других DV-образов для Pi Zero W!