Содержание:

С возвращением, мои хакеры!

Мы уже опубликовали несколько статей по взлому паролей, в том числе для Linux, Windows, WEP, WPA2 и даже по взлому онлайн-паролей при помощи THC Hydra. Теперь мы подумали, что, наверное, стоит начать серию постов о взломе паролей в целом. Взлом паролей — это одновременно и искусство и наука, и мы хотим показать вам разные тонкости и способы делать это.

Начнем с основных принципов, необходимых для понимания ВСЕХ методов взлома паролей, и на основе которых были созданы некоторые из широко используемых инструментов и технологий. Затем мы покажем, как эффективно использовать эти принципы и технологии для взлома или захвата различных типов паролей.

Важность и методы взлома паролей

Пароли являются широко используемой формой авторизации во всем мире. Имя пользователя и пароль применяются в компьютерных системах, банковских счетах, банкоматах и т.д. Способность взламывать пароли является важным навыком, как для хакера, так и для следователя. Последний должен уметь взломать пароли для получения доступа к системе подозреваемого, жесткому диску, учетной записи электронной почты.

С одной стороны, некоторые пароли очень легко взломать, но с другой — есть те, которые взломать крайне сложно. В этих случаях хакер или следователь могут для своих целей использовать большие вычислительные мощности (ботнет, суперкомпьютер, графический процессор, ASIC), либо они могут просто внимательно поискать информацию и получить пароль другими способами.

Эти способы могут включать ненадежное хранение. Кроме того, иногда вам не нужен пароль, чтобы получить доступ к ресурсам, закрытым паролями. Например, если вы можете воспроизвести cookie-файл, идентификатор сеанса, билет Kerberos, авторизованный сеанс или другой ресурс, который авторизует пользователя после процесса авторизации пароля — вы можете получить доступ к ресурсу, защищенному паролем, даже не зная его.

Иногда эти атаки могут быть намного проще, чем попытка сломать сложный и длинный пароль. В ближайшем будущем мы сделаем статью по различным атакам повторного воспроизведения (replay-атаки).

А теперь давайте начнем с основ.

Шаг 1. Хранилище паролей

Пароли не хранятся в виде текста. Как правило, хранятся только хеши паролей. Можно сказать, что хеши — это результат одностороннего шифрования, уникальный для конкретных входных данных. Хранилища паролей очень часто используют алгоритмы MD5 или SHA1 для хеширования паролей.

В операционной системе Windows пароли в локальной системе хранятся в SAM-файле, а Linux хранит их в файле /etc/shadow. Эти файлы доступны только кому-то с правами root или системного администратора. В обоих случаях вы можете использовать службу или файл с привилегиями root или системного администратора для захвата файла паролей (например, DLL-инъекция с помощью samdump.dll в Windows).

Шаг 2. Типы атак

Атака по словарю

Атака по словарю — это самое простое и быстрое действие для взлома пароля. Проще говоря, речь идет о простом переборе слов из словаря и пробах каждого из них, в целях определения сработает что-нибудь из них или нет. Такой подход представляется нецелесообразным делать вручную, поскольку компьютеры могут делать это очень быстро и за несколько часов могут прокрутить миллионы слов. Но, как правило, именно атака по словарю будет вашей первой попыткой взлома пароля, потому что в некоторых случаях подобрать пароль можно всего за несколько минут — настолько пароли могут быть очевидными.

Радужная таблица

В настоящее время большинство современных систем хранят хеши паролей. Это означает, что даже если вы сможете попасть в область или файл, в котором хранится пароль, то вы получаете только его хеш. Один из подходов к взлому таких зашифрованных паролей заключается в том, чтобы взять каждый файл со словарем, захешировать каждое слово в словаре, а затем сравнить полученный хеш каждого слова в словаре с захешированным паролем в системе. Это занимает много времени и ресурсов процессора. Более быстрый подход заключается в том, чтобы взять таблицу со всеми словами из уже захешированного словаря и сравнить хеш из файла паролей с вашим списком хешей. Если есть совпадение, то вы знаете пароль.

Брутфорс

Брутфорс (brute force) или «Грубая сила» — это самый трудоемкий подход к взлому паролей. Это всегда должно быть вашим последним способом. Брутфорс заключается в том, чтобы попытаться использовать в качестве пароля все возможные комбинации всех букв, цифр и специальных символов. Как вы уже догадались, чем больше у вас вычислительная мощность, тем успешнее вы сможете применить этот подход.

Гибридный подход

Гибридная атака — это комбинация словарных слов со специальными символами и цифрами. Часто эти гибридные атаки используют комбинацию словарных слов с добавлением или заменой в конце или в начале слов чисел, букв и специальных символов. Например, атака по словарю будет проверять слово «password», но гибридная атака может пытаться проверить «p@$$w0rd123».

Шаг 3. Широко используемые пароли

Каждый из нас считает себя уникальным, как снежинка, но, несмотря на это, мы демонстрируем одинаковые шаблоны поведения. Одним из таких шаблонов являются слова, которые мы выбираем для паролей. Существует ряд вордлистов (списков слов), которые были составлены из популярных паролей. В последние годы многие системы были взломаны и пароли миллионов пользователей захватили хакеры. Используя эти уже захваченные пароли, вы, скорее всего, найдете несколько паролей в той сети, которую пытаетесь взломать.

Шаг 4. Стратегия взлома паролей

Многие новички, когда они начинают взламывать пароли, просто выбирают инструмент и список слов, а затем просто пускают процесс на самотек. Результаты часто разочаровывают. У хакеров-экспертов всегда есть стратегия взлома. Они вовсе не считают, что смогут взломать каждый пароль, но с хорошо проработанной стратегией они могут сломать большинство паролей за очень короткий промежуток времени.

Ключом к разработке успешной стратегии взлома является использование нескольких итераций, переход от самых легких паролей с первой итерации к самым сложным паролям с использованием разных подходов на каждой последующей итерации.

Шаг 5. Программное обеспечение для взлома

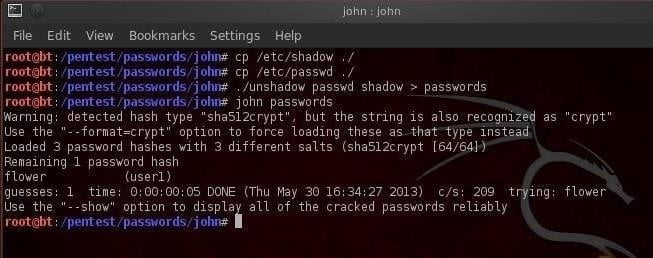

John

«John the Ripper» — это, вероятно, самая известная в мире утилита для взлома паролей. Это исключительно консольная программа и только для Linux. Отсутствие графического интерфейса делает ее более сложной в использовании, но именно поэтому она является очень быстрым взломщиком паролей.

Одной из замечательных особенностей этого инструмента является наличие ее собственной стратегии взлома паролей, встроенной в нее по умолчанию. Она пытается провести атаку по словарю, и если ей это не удается, она пробует использовать комбинированные словарные слова, а потом пытается провести гибридную атаку словарных слов с использованием специальных символов и цифр, и только в том случае, если эти попытки проваливаются, она прибегает к брутфорсу.

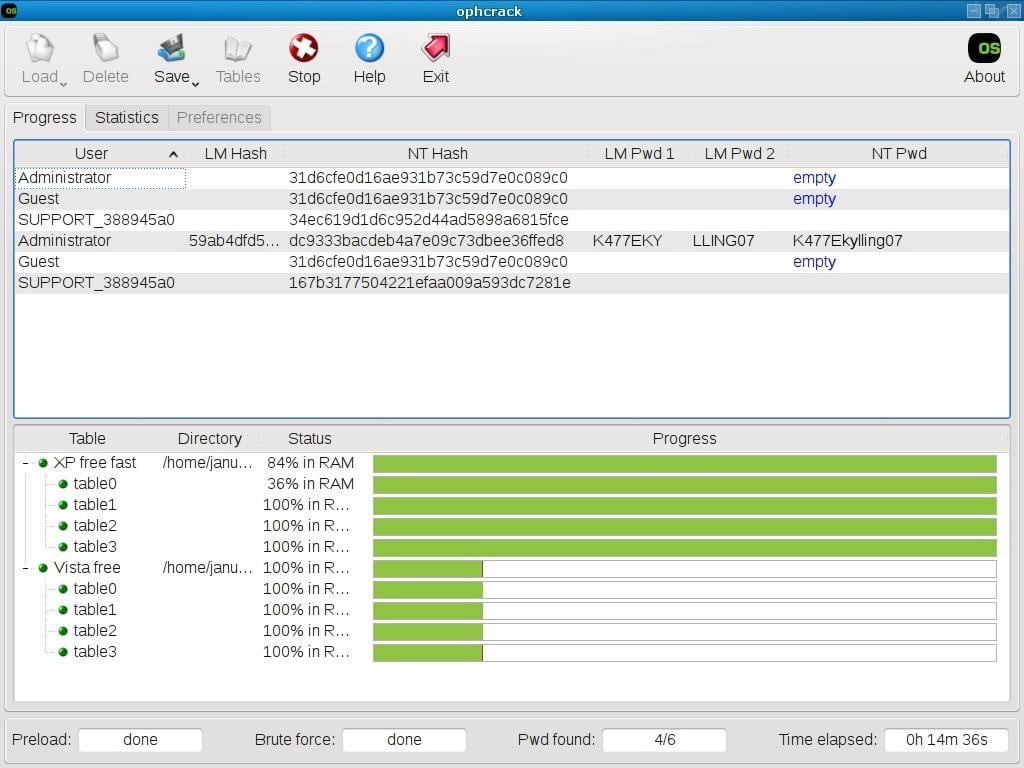

Ophcrack

Ophcrack — бесплатный инструмент для взлома паролей на основе радужной таблицы для Windows. Это один из самых популярных инструментов для взлома паролей для Windows («Cain и Abel», вероятно, самая популярная — см. ниже), но также ее можно использовать в системах Linux и Mac.

Он взламывает LM и NTLM (Windows) хеши. Для взлома Windows XP, Vista и Windows 7 вы можете скачать бесплатные радужные таблицы. Вы можете скачать Ophcrack на SourceForge —SourceForge, а еще вы можете получить бесплатные и premium радужные таблицы для Ophcrack —здесь.

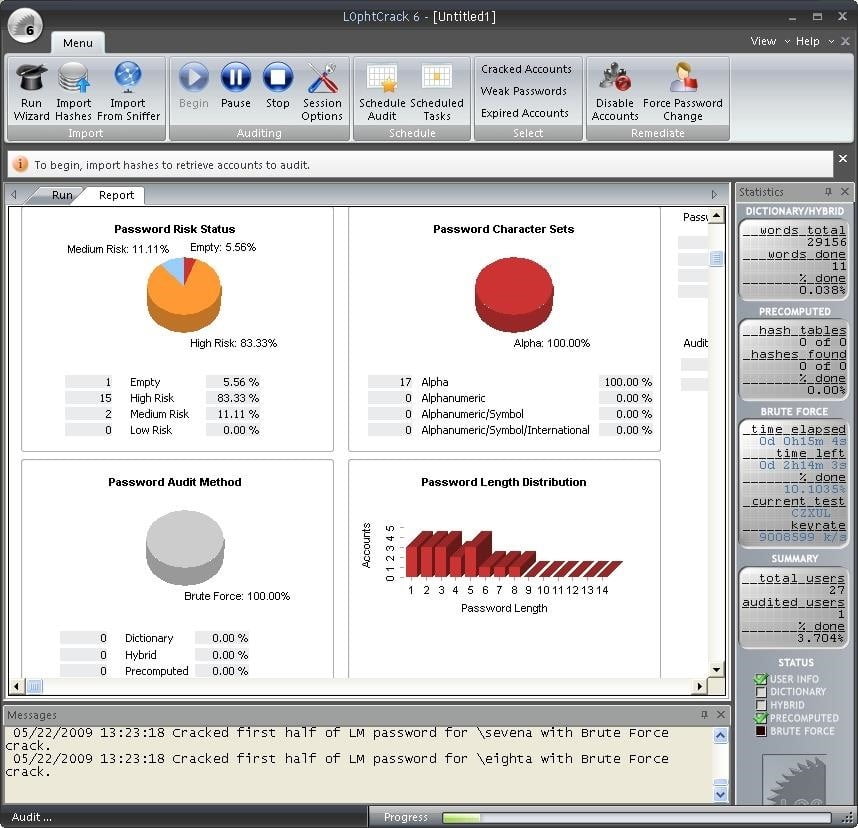

L0phtCrack

L0phtCrack — это альтернатива Ophcrack, которая пробует получать пароли Windows из хешей, хранящихся в SAM-файле или в Active Directory (AD). Он также использует атаки по словарю и брутфорс для генерации и отгадывания паролей.

L0phtCrack был приобретен компанией Symantec, и они незамедлительно прекратили его разработку в 2006 году. Позднее разработчики L0phtCrack повторно выкупили у Symantec этот отличный инструмент и перевыпустили его в 2009 году. Вы можете скачать его здесь —здесь.

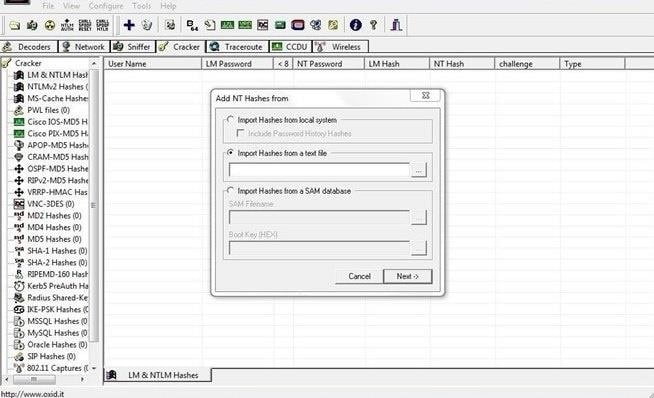

Cain and Abel

Cain and Abel — скорее всего, самый известный инструмент взлома паролей на планете. Написан он строго для Windows, может взламывать многочисленные типы хешей, включая NTLM, NTLMv2, MD5, беспроводные, Oracle, MySQL, SQL Server, SHA1, SHA2, Cisco, VoIP и многие другие.

Cain and Abel может взломать пароли, используя атаку по словарю, атаку с использованием радужных таблиц и брутфорс. Одной из ее лучших функций является возможность выбора длины пароля и набора символов при попытке брутфорса. И помимо того, что это превосходный инструмент для взлома паролей, это еще и отличный инструмент для атак типа ARP Poisoning и MiTM (оба вида атак относятся к атакам типа MiTM — «человек по середине»).

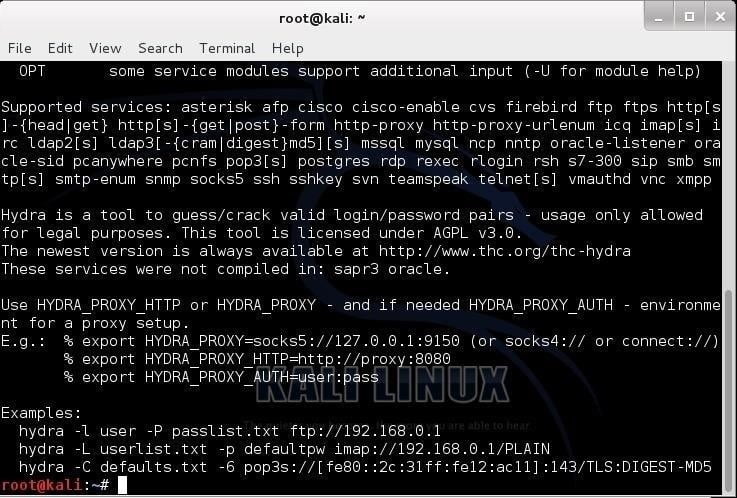

THC-Hydra

THC-Hydra — наиболее широко используемый инструмент для онлайн-хакинга. Он способен проводить взлом при авторизации в веб-формах, а при использовании в сочетании с другими инструментами, такими как Tamper Data, он может быть весьма мощным и эффективным средством для взлома практически любого типа механизмов авторизации в онлайне.

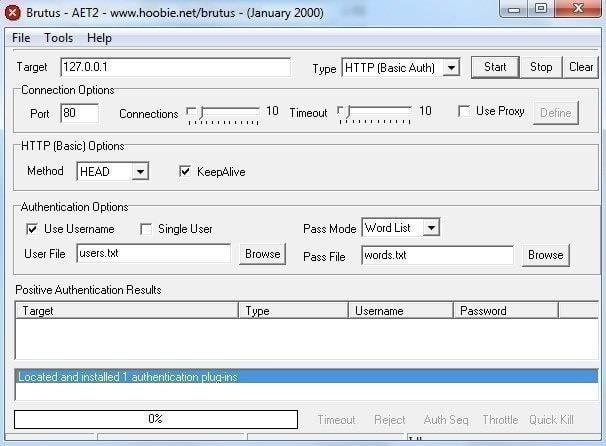

Brutus

Brutus — это онлайн-инструмент для взлома паролей, который многие считают самым быстрым. Он бесплатен и доступен как для Linux, так и для Windows, поддерживает взлом паролей по HTTP (базовая авторизация), HTTP (HTML-формы/CGI), POP3, FTP, SMB, Telnet и других типов, таких как IMAP, NNTP, NetBus.

Brutus не обновлялся довольно долго, но он по-прежнему может быть полезен, и поскольку это проект с открытым исходным кодом, то вы можете его обновить самостоятельно. Скачать Brutus можно — здесь.

Aircrack-Ng

По нашему скромному мнению, aircrack-ng является лучшей универсальной утилитой для взлома Wi-Fi. Он способен взламывать как WEP, так и WPA2, а также может делать такие вещи:

Создание точки доступа типа Soft AP

Создание точки доступа типа «злой двойник»

Создание фальшивой точки доступа

Проведение DOS-атак против Wi-Fi в точке доступа

Он доступен только для Linux и требует времени на изучение, но в итоге ваши усилия будут вознаграждены. Кроме того, чтобы наиболее эффективно его применять, вам потребуется беспроводной адаптер, совместимый с aircrack-ng, поэтому перед его покупкой убедитесь в том, что его поддерживает aircrack-ng. Более подробную информацию об aircrack-ng вы можете найти в нашей серии по взлому Wi-Fi.

Aircrack-ng входит в стандартный набор ПО в BackTrack и в Kali, его также можно скачать —здесь.

Шаг 6. Оборудование для взлома паролей

Ботнеты

Взлом паролей это просто функция брутфорса, выполняемая всей вычислительной мощностью ботнета. То, что одна машина может сделать за один час, две машины могут делать за полчаса. Этот же принцип применяется к использованию машин, объединенных в сеть. Представьте, что вы можете сделать, если получите доступ к сети из миллиона машин!

Некоторые из ботнетов, охватывающих весь мир, включают в себя более миллиона машин. Интересно, что их можно арендовать для взлома паролей. Если у вас есть пароль, подбор которого на вашем единственном процессоре может занять как минимум год, то ботнет, состоящий из миллиона компьютеров, может сократить это время до одной миллионной этого времени или 30 секунд!

GPU

GPU или графические процессоры намного мощнее и быстрее при рендеринге графики на вашем компьютере и для взлома паролей, чем центральные процессоры. У нас есть несколько инструментов, встроенных в Kali, которые специально разработаны для использования GPU для взлома паролей, а именно cudahashcat, oclhashcat и pyrit. Ждите от нас статей по использованию этих инструментов и графических процессоров ваших крутых видеокарт, для ускорения процесса взлома паролей.

ASIC

В последние годы некоторые устройства были специально разработаны для аппаратного взлома. У этих устройств очень специфичное применение, но они могут взломать пароли быстрее, чем 100 процессоров, работающих симметрично.

Black Arrow Software и Butterfly Labs, помимо других производителей, теперь продают эти устройства по цене до 1500 долларов за штуку.

На этом мы завершаем нашу вводную статью по основам общего взлома паролей. Приходите еще, и мы углубимся в разбор конкретных примеров использования некоторых инструментов и методов, которые мы лишь затронули вскользь в этой статье.