Содержание:

Плохие новости для пользователей Android — исходный код шифровальщика Slocker был выложен в сеть, сделав ее доступной для кибер-преступников, которые могут использовать его для разработки более модернизированных вариантов Android-вымогателей.

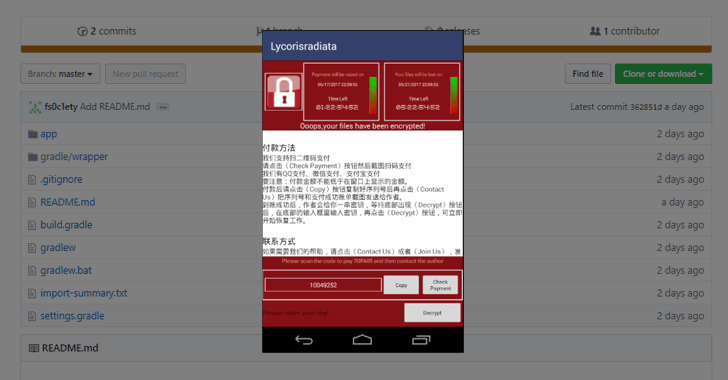

Исходный код для SLocker, практически только что (24.07.2017) был слит на GitHub и теперь доступен всем желающим.

Исходный код Slocker, был опубликованном пользователем под ником ‘fs0c1ety‘, очевидно ник позаимствован из популярного сериала Mr.Robot. Так же он призывает всех пользователей GitHub, внести свой вклад в код и отправлять отчеты об ошибках.

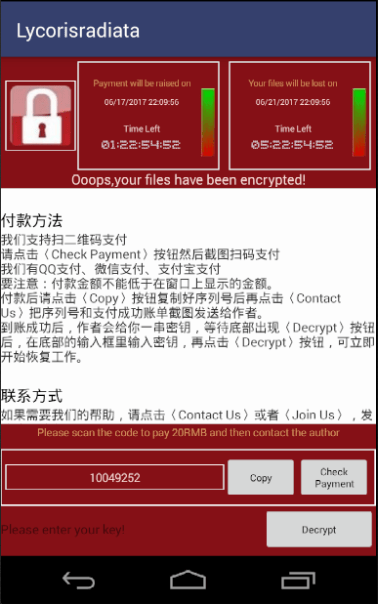

SLocker (или Simple Locker) представляет собой вымогательское ПО, шифрующее имеющиеся на файлы на мобильном устройстве и блокирующее его экран. Для связи с C&C-сервером используется сеть Tor.

Slocker, появившийся в 2016 году, является одним первых семейств вымогателей для Android-устройств. В минувшем году атакам Slocker подверглись тысячи Android-гаджетов. В мае нынешнего года эксперты в области безопасности обнаружили свыше 400 новых вариантов Slocker, а месяцем позже была замечена версия, имитирующая интерфейс вредоносного ПО WannaCry, заразившего сотни тысяч компьютеров в странах по всему миру.

После заражения, SLocker работает в фоновом режиме жертвы без их ведома и согласия, шифруя изображения, документы и видео на мобильных устройствах.

Как только SLocker зашифровал файлы на устройстве, вымогатель полностью берет контроль над телефоном. Так же он способен получать права администратора и контролировать микрофон и камеру устройств.

В минувшем июне на подпольном форуме Exploit.in появилось руководство по разработке вредоносного ПО для Android, опубликованное русскоязычным вирусописателем Maza-in. Инструкция включала исходный код трояна BankBot, а также web-узел для связи с вредоносным ПО.

Смартфоны, которые были заражены вредоносной программой

Вот список зараженных смартфонов:

- Galaxy Note 2

- Galaxy Tab S2

- LG G4

- Galaxy S7

- Xiaomi Mi 4i

- Galaxy S4

- Galaxy Note 4

- ZTE x500

- Galaxy Note 3

- Galaxy Tab 2

- Oppo N3

- Galaxy Note 5

- Vivo X6 plus

- Nexus 5

- Nexus 5X

- Galaxy Note Edge

- Asus Zenfone 2

- Galaxy A5

- LenovoS90

- OppoR7 plus

- Xiaomi Redmi

- Lenovo A850

Как защитить себя?

Рекомендуем соблюдать основные меры предосторожности, чтобы защитить себя от таких угроз:

- Никогда не открывайте вложения электронной почты от неизвестных отправителей.

- Никогда не нажимайте на ссылки в SMS или MMS-сообщений.

- Даже если письмо выглядит нормально от какой-то компании,.

- Зайдите в Настройки → безопасность и отключить «разрешить установку приложений из других источников, кроме Google Play».

- Не рекомендуем подключаться к неизвестным Wi-Fi сетям и отключайте Wi-Fi, когда им не пользуетесь.