Разработчики браузерного дополнения Copyfish предупреждают всех о потере контроля за учётной записью пользователей, используемой для распространения дополнения в каталоге Chrome Web Store. Анонимы захватили контроль за дополнением и умудрились выпустить новую версию, в которую встроили вредоносный код, осуществляющий подстановку навязчивых рекламных блоков и всплывающих окон на сайты. Copyfish насчитывает около 40 тысяч установок и представляет собой реализацию интегрированной в браузер системы распознавания текста (OCR), использующей облачный сервис ocr.space на базе OCR-библиотек Microsoft.

Ранее поставщики Adware практиковали покупку дополнений у авторов, которым надоело заниматься своим проектом. Но на примере Copyfish видно, что теперь они перешли к захвату дополнений через проведение фишинг-атак. В частности, разработчики Copyfish получили поддельное письмо от имени службы поддержки Chrome Web Store с предупреждением о необходимости устранения выявленных в коде дополнения проблем, в случае не исправления которых дополнение будет удалено из каталога.

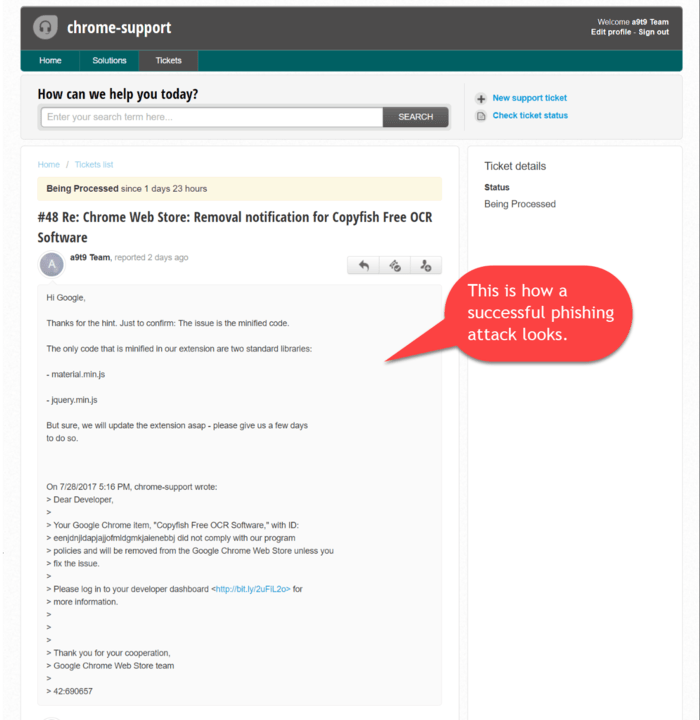

В тексте была ссылка на тикет, которая указывала через систему коротких ссылок (bit.ly/2uFiL2o) на подставную форму аутентификации, после которой осуществлялся проброс на страницу обсуждения проблемы на сайте chromedev.freshdesk.com. Ссылка явно не бросалась в глаза, так как письмо было оформлено в HTML. Один из команды разработчиков не заметил подвоха и ввёл свои учётные данные в подставной форме аутентификации Google (форма открывалась со страницы «https://login.chrome-extensions.top/ServiceLogin/?https://chrome.google.com/webstore/developer/dashboard»).

На следующий день разработчики обнаружили, что без их ведома была выпущена новая версия 2.8.5, содержащая блоки для подстановки рекламы, а управление дополнением привязано к другому аккаунту. Разработчики на себе ощутили проблему, заметив появление несвойственного просматриваемым сайтам всплывающего спама. Но исправить ситуацию они оказались не в силах, так как доступ к учётной записи был закрыт злоумышленниками. Попытки связаться с Google для возвращения доступа или блокировки дополнения пока не принесли успеха. Всем пользователям Copyfish для Chrome рекомендуется срочно отключить дополнение. Версия для Firefox не пострадала.

А им пох вообще, саппорт у гугла один из самых худших. В адвордс рекламу крутил в мес тратил по 30-40к. Потом перестал платить и акк заблочили. Говорят мол, подозрительный сайт рекламировал. Как это понять блядь, то есть когда я платил он не был подозрительным, как перестал он вдруг стал подозрительным? А саппорт неделю на связь уже не выходит

У меня на подобие было, что-то. Только не адвордс, а гугл адсенс стаивл на свой блог. Без причин заблокировали сайт. Хз по какой причине, я в роде и не кликал, да и накрутку кликов не заказывал. А саппорту вообще пох, такие вот дела