Содержание:

С возвращением!

Красота взлома Bluetooth заключается в том, что этим мы открываем окно в мир цели. Сейчас практически у каждого устройства есть встроенный Bluetooth-модуль, а люди хранят большие объемы личной информации на своих телефонах и планшетах. Если мы сможем взломать их Bluetooth-соединение, то получим доступ ко всей той информации, которая хранится на их устройствах.

Разумеется, для того чтобы попытаться взломать чей-то Bluetooth, мы должны находиться в непосредственной близости от нашей цели. Как уже упоминалось в нашем руководстве по терминам, технологиям и безопасности, данные по протоколу Bluetooth передаются на расстояние до 10 м. При использовании специальных адаптеров это расстояние можно увеличить до 100 м. Этого должно быть достаточно, чтобы иметь возможность дотянуться до цели, находясь в кафе, школьном классе, офисе или доме вашего соседа.

Важность разведки

Для любой атаки, будь то компьютерные или военные полевые операции, разведка имеет решающее значение. Без хорошо проведенной разведки ваши шансы на успех сильно уменьшаются, а в некоторых случаях равны нулю. Во всех случаях шансы на успех увеличиваются экспоненциально. Чем больше вы знаете о своей цели — тем лучше. Поэтому в этой статье мы покажем несколько способов собрать нужную информацию о потенциальной цели.

Прежде чем продолжить, настоятельно рекомендуем ознакомиться с терминологией, технологиями и безопасностью Bluetooth, а также с MultiBlue Dongle, специализированным инструментом для взлома Bluetooth. И хотя для работы с MultiBlue вам необходим физический доступ к целевому устройству, тем не менее, он наглядно демонстрирует, что можно сделать, когда у вас достаточно информации и инструментов.

Использование Bluez для Bluetooth-разведки

BlueZ является дефолтным стеком протоколов Bluetooth почти в каждой версии Linux, включая наш Kali Linux, который основан на Debian. BlueZ до недавнего времени также был основным стеком Bluetooth в Mac OS X и Android.

Эта реализация протокола Bluetooth имеет множество встроенных инструментов, которыми мы можем воспользоваться для проведения разведки, а поскольку он находится практически во всех дистрибутивах Linux, то его может использовать практически кто угодно. (Кроме того, мы также будем использовать некоторые специализированные инструменты Bluetooth-разведки, имеющиеся в Kali).

Шаг 1. Запустите Kali

Начнем с запуска Кали и открытия командной строки. Для проработки этой статьи вам понадобится Linux-совместимый Bluetooth адаптер.

Шаг 2. Используйте Hciconfig для включения Bluetooth-адаптера

Первым делом нужно проверить, распознается ли наш Bluetooth-адаптер и что он включен. Сделать это можно с помощью встроенного в BlueZ инструмента под названием hciconfig:

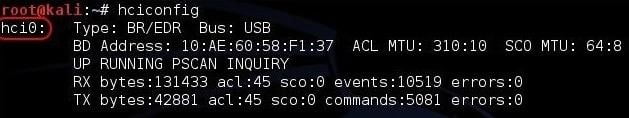

kali> hciconfig

Как вы можете видеть на этом скриншоте, у нас есть Bluetooth-адаптер с MAC-адресом 10:AE:60:58:F1:37. Стек Bluetooth назвал его «hci0». Теперь давайте определим, что все запущено и включено:

kali > hciconfig hci0 up

Хорошо, hci0 запущен и готов к работе!

Шаг 3. Найдите Bluetooth-устройства с помощью Hcitool

У BlueZ есть отличные инструменты командной строки (cli), которые позволяют сканировать окружающее пространство в поисках Bluetooth-устройств. Они расположены в hcitool. Давайте воспользуемся сканирующими утилитами и найдем окружающие нас Bluetooth-устройства, которые отправляют в пространство специальные сигналы обнаружения. В консоли введите:

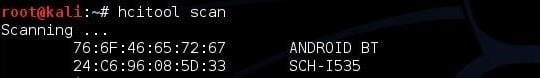

kali> hcitool scan

На скриншоте выше можете увидеть, что найдено два устройства: ANDROID BT и SCH-I535. Теперь для получения дополнительной информации об этих устройствах попробуем выполнить запрос (inq) в hcitool:

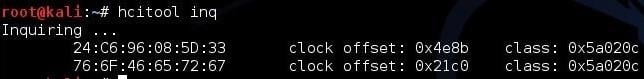

kali> hcitool inq

Обратите внимание, что этот запрос также отображает clock offset и class. Класс указывает на то, каким типом Bluetooth-устройства он является, и мы можем найти его (устройства) код, если перейдем на страницу Service Discovery на сайте Bluetooth SIG . Там мы сможем узнать, какое устройство используется. Или, как мы увидим позже, некоторые инструменты сделают это для нас автоматом.

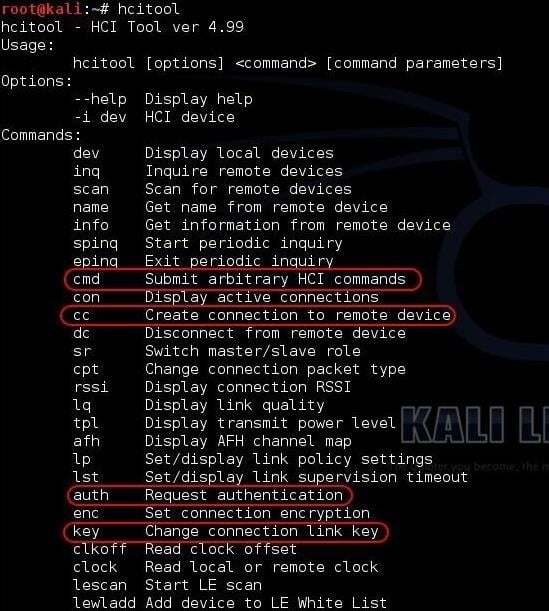

Hcitool — это мощный инструмент с интерфейсом командной строки для Bluetooth-стека, который может делать много чего интересного. На скриншоте ниже видно некоторые команды, которые он может выполнять. Многие инструменты для Bluetooth-взлома, которые мы будем использовать в будущих статьях, применяют эти команды в своих скриптах. Вы можете легко создать свой собственный инструмент, используя эти команды в вашем скрипте.

Шаг 4. Обнаружение сервисов с помощью Sdptool

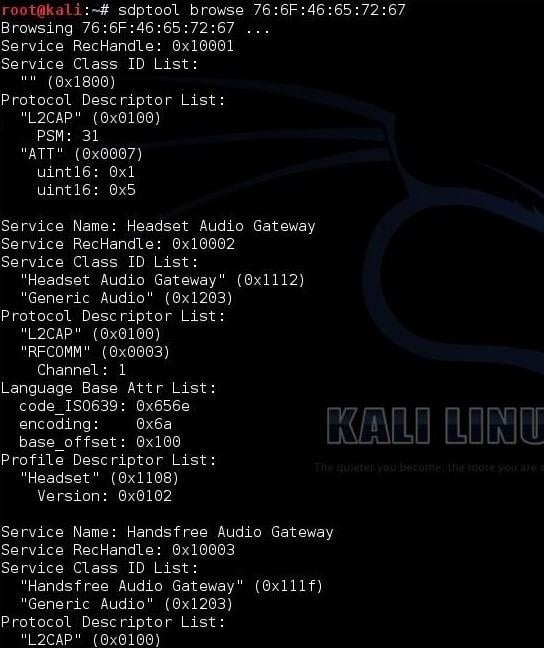

Протокол обнаружения сервисов (SDP) — это Bluetooth-протокол для поиска сервисов. У BlueZ есть встроенный инструмент с названием sdptool, который умеет просматривать устройство в поисках тех сервисов, которые оно предоставляет. Мы можем использовать его, набрав в консоли:

kali > sdptool browse

Здесь мы видим, что этот инструмент вытянул всю информацию обо всех сервисах, которые данное устройство может использовать.

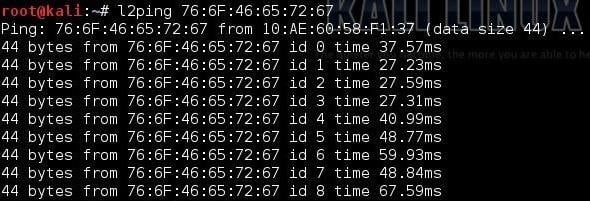

Шаг 5. Проверьте их доступность с помощью L2ping

Теперь, когда у нас есть MAC-адреса всех близлежащих устройств, можно их пропинговать для проверки досягаемости для нас, независимо от того, находятся ли эти устройства в режиме обнаружения или нет.

kali > l2ping

Это означает, что устройство с MAC-адресом 76:6F:46:65:72:67 находится в пределах нашего диапазона покрытия и доступно для нас.

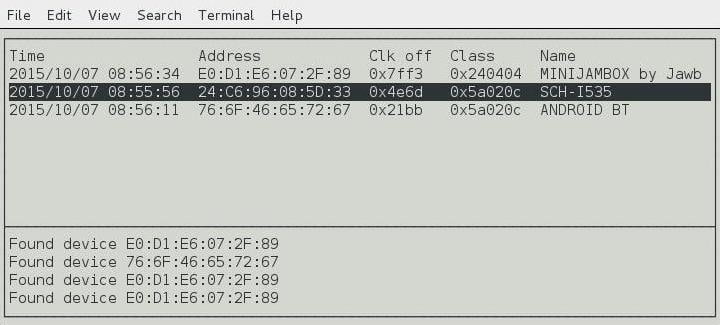

Шаг 6. Просканируйте Bluetooth-устройства с помощью BTScanner

Для тех из вас, кому привычнее работать в программах с графическим интерфейсом сообщаем, что у Kali есть BTScanner. Просто введите в консоли:

kali> btscanner

Когда вы введете BTScanner, сразу откроется «старый» GUI-интерфейс с нужными командами внизу. Чтобы выполнить сканирующие запросы, просто нажмите на клавиатуре клавишу «i». В нашем случае BTScanner нашел те же самые два устройства, которые мы нашли с помощью hcitool, а также еще один, MINIJAMBOX.

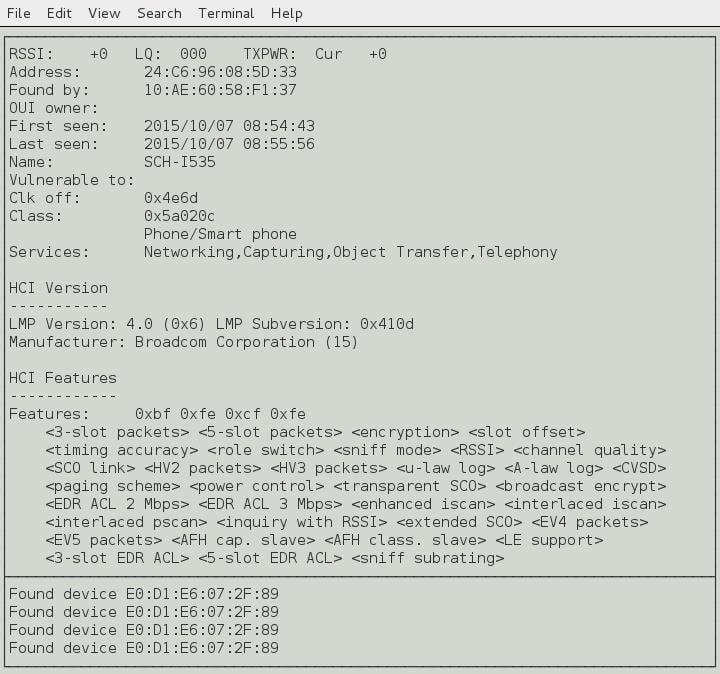

Чтобы собрать дополнительную информацию об этом устройстве, поместите курсор на это устройство и нажмите Enter. После этого он отобразит всю информацию, которую ему удалось собрать, по аналогии с sdptool.

В данном случае это информация об устройстве SCH-I535. Обратите внимание на нижнюю треть экрана, под классом. Он идентифицирует его по номеру класса как «Телефон/смартфон».

Шаг 7. Bluetooth-сниффинг с помощью BlueMaho

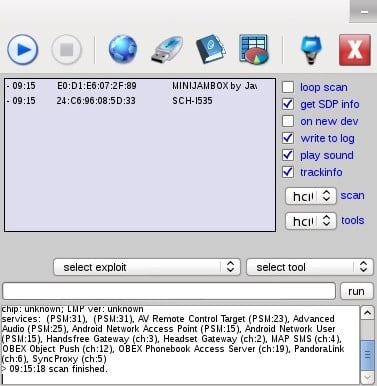

У нас в Kali есть еще один инструмент, который мы можем использовать для сканирования Bluetooth-устройств, называемый BlueMaho — интегрированный инструмент сканирования/взлома Bluetooth. Здесь мы будем использовать его для сканирования. Вы можете запустить его, набрав в консоли:

kali> bluemaho.py

Когда вы это сделаете, то откроется графический интерфейс, как показано на скриншоте ниже. Здесь мы кликнем на чекбокс «get SDP info» и на кнопку воспроизведения (синий треугольник) слева. BlueMaho начинает сканировать обнаруженные устройства и, как и другие инструменты, находит два Bluetooth-устройства.

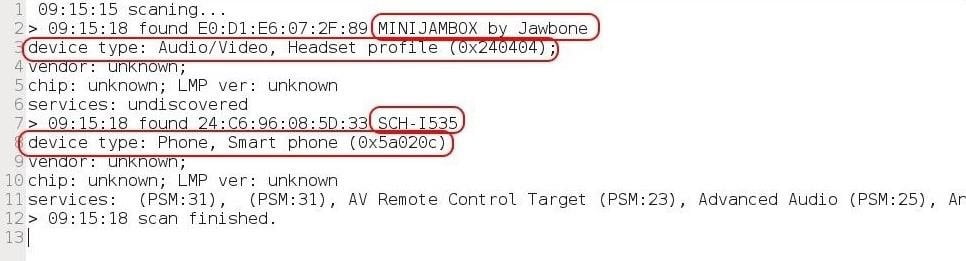

В нижнем окне BlueMaho отображает больше информации о просканированных устройствах. Мы копировали эту информацию и вставили ее в текстовый файл, чтобы вам было легче читать:

Обратите внимание, что он отображает имя первого устройства «MINIJAMBOX», а затем описывает его тип как «Audio/Video, Headset profile» (Аудио/видео, гарнитуры). Второе устройство идентифицируется как «SCH-I535», и он нам говорит, что его тип — это «Телефон, смартфон».

Теперь, когда вы знаете, как собирать информацию о Bluetooth-устройствах в пределах диапазона вашего Bluetooth, вы можете начать их взлом, используя собранную информацию. Об этом мы поговорим в следующих статьях, поэтому обязательно возвращайтесь!