Содержание:

Airgeddon – это многоцелевой баш-скрипт по аудиту сетей, предоставляющий функции Wi-Fi джамминга. Эта функция позволяет отсоединять выбранные вами устройства от беспроводной сети без подключения к ней. Airgeddon запускается с дистрибутива Kali Linux, я покажу вам, как установить, настроить и использовать глушащий функционал на маленьком и недорогом Raspberry Pi. После правильной настройки он будет способен отключать сразу несколько блоков.

В последнее время к этому инструменту возрос интерес, так что я хочу начать серию своих гайдов по Airgeddon с демонстрации того, как некоторые техники, такие как джамминг, могут быть использованы хакерами для отключения устройств: камер слежения, к примеру.

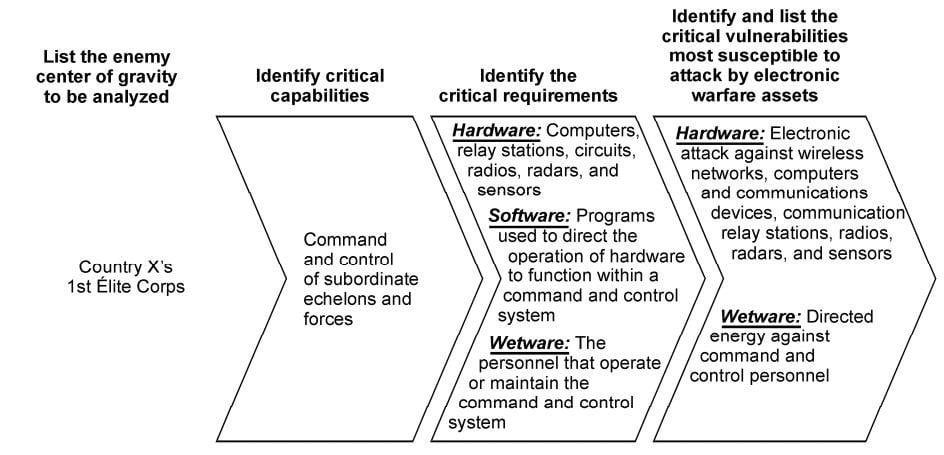

Концепция технологической войны довольно-таки нова. На дворе 2017 год, технологии, как GPS и Wi-Fi, делают возможным выполнение более сложных задач и облегчают нам жизнь в целом. Существует множество способов атаковать такие системы, как дроны (беспилотники) или сетевые камеры безопасности, но зачастую наиболее уязвим их канал информационного соединения.

И по правилам технологической борьбы лучше избегать прямого воздействия на эти системы, отдавая предпочтение нарушению канала информационного подключения, на который полагаются эти устройства, с последующей манипуляцией. Без надежного подключения они зачастую перестают функционировать или откатываются до уязвимых заводских настроек.

Технологическая борьба – шанс для хакера

Такая борьба была в самом центре нескольких громких инцидентов.

Военные Соединенных Штатов хорошо вложились в развитие программ автоматизации с использованием беспилотных летательных аппаратов только лишь для того, чтобы появились такие противники, как Иран, которые разработали тактику разрушения этих систем. Используя джамминг, Ирану удалось перехватить сверхсекретный американский шпионский дрон, передав ему ложные GPS данные и посадив его на неверную локацию.

Российские военные тоже неплохо инвестировали в джамминг и разработку технологических средств войны для того, чтобы сделать устройства американцев бесполезными. Россия даже продемонстрировала способность отключить военный корабль США.

Большинство подобных мощных атак основано на железе и требует дорогих или нелегальных устройств. К счастью, не все атаки полагаются на железо. Так что сейчас мы сконцентрируемся на программных атаках, которые доступны любому, кто может использовать Kali Linux.

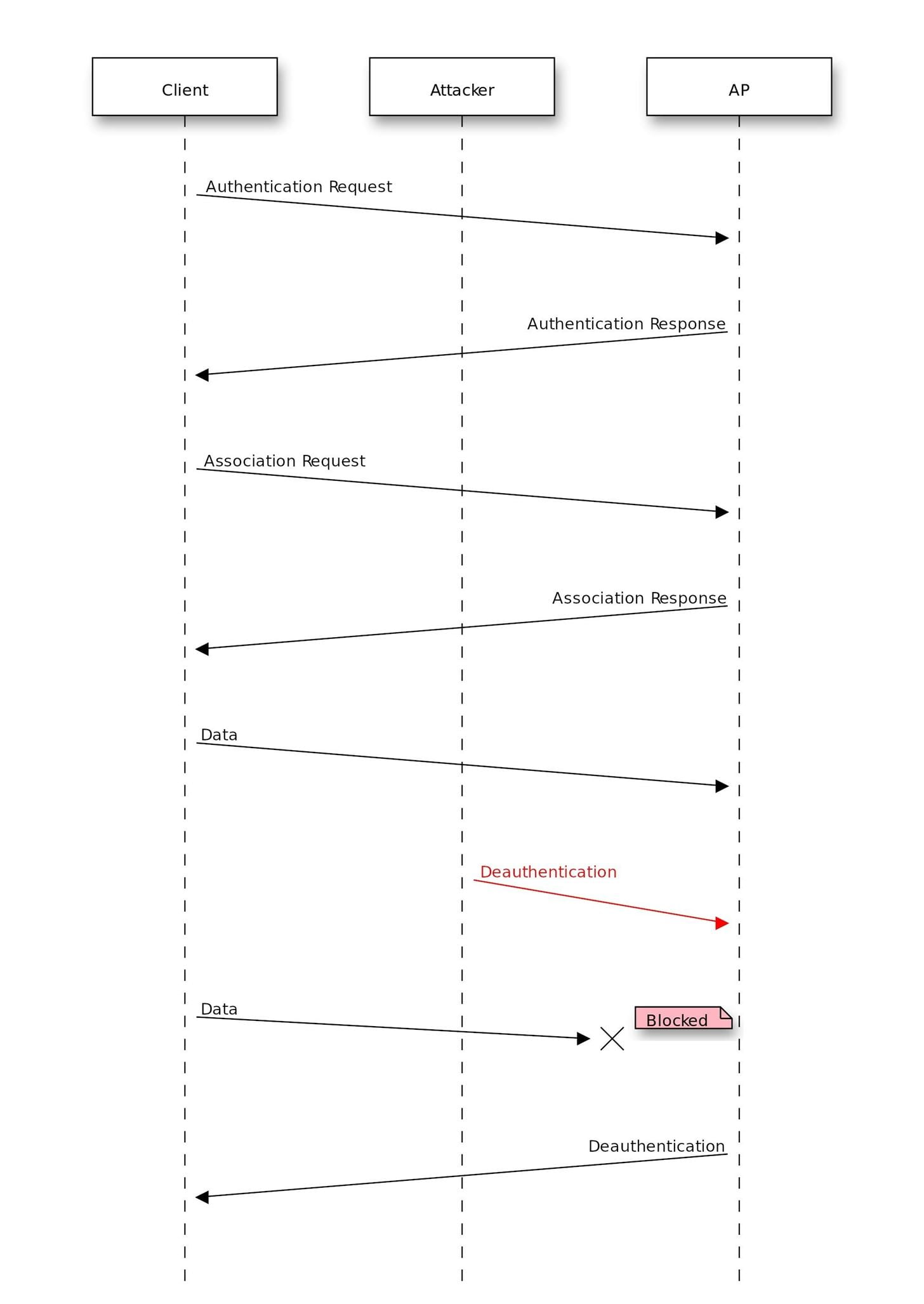

DoS Атака де-аутентификации Wi-Fi

В данном случае «джамминг», который мы собираемся использовать, это один из многочисленных способ DoS-атаки на Wi-Fi сеть. В отличие от физического глушителя, который перегружает сигнал, программный джаммер работает путем подгонки сетевых пакетов таким образом, чтобы ко всем устройствам в зоне действия приходило требование отсоединиться. Процесс описан ниже.

Преимущество данной атаки в эффективности против любой сети Wi-Fi без надобности подключения к ней или знания ее пароля.

Как заджаммить беспроводную IP-камеру безопасности

Согласно нашему сценарию на сегодня мы собираемся отключить такую камеру, подключенную к сети под названием «HAZELBEAR». Атакуемая камера использует сеть Wi-Fi для трансляции видео на сервер. Чтобы этому помешать, мы выкинем абсолютно все устройства из сети «HAZELBER», используя Airgeddon. Это помешает камере передавать видео кому бы то ни было.

Что вам потребуется

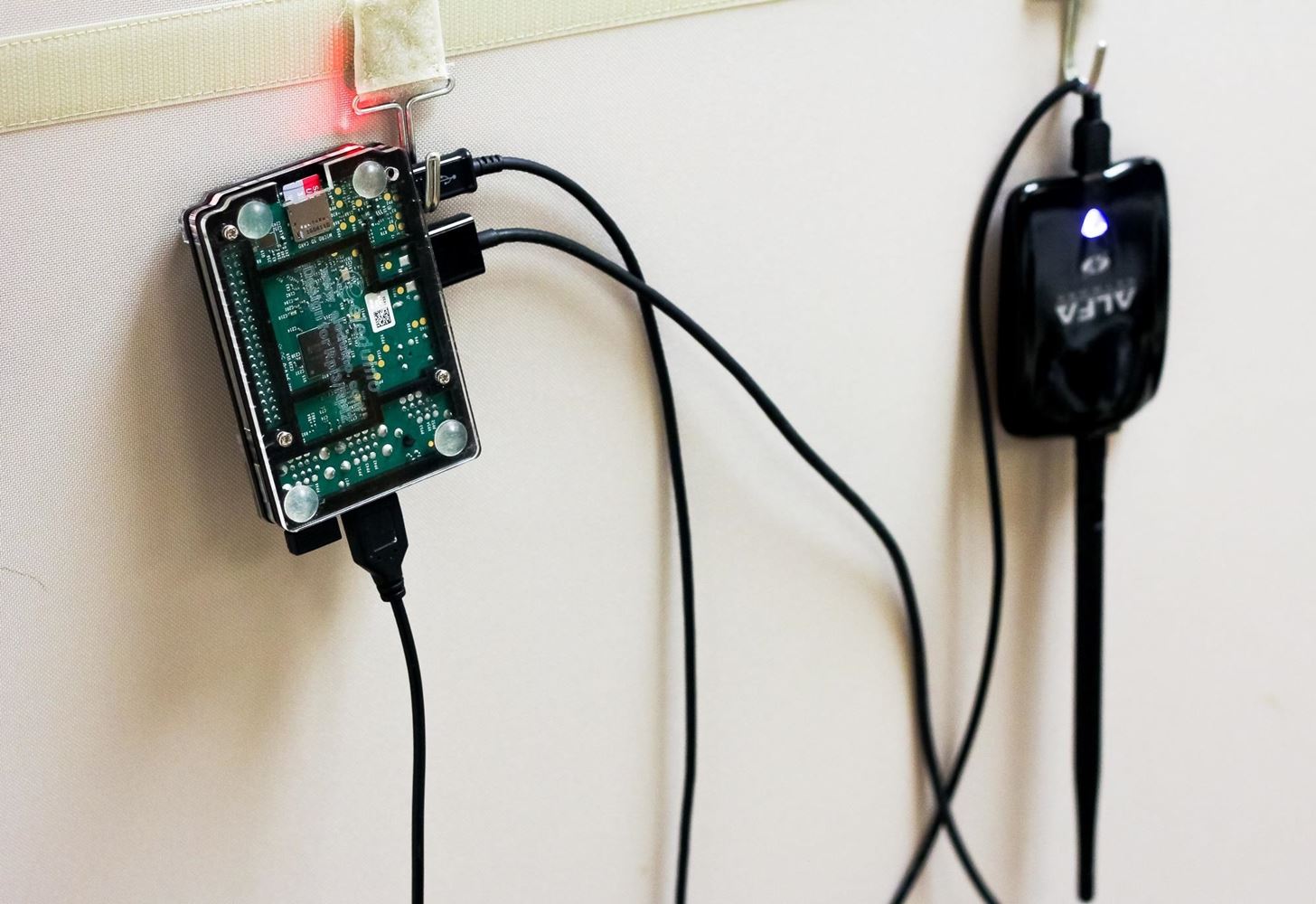

Airgeddon работает на дистрибутиве Kali Linux. Вы можете установить его на виртуальном устройстве или сделать как у меня, установить на Raspberry Pi, за 2000 рублей , чтобы обеспечить портативность.

В данной статье мы опишем установку Airgeddon на Kali Linux. Другие операционное системы, на которых он работает: WIfislax, Backbox, Parrot, BlackArch и Cyborg Hawk. Поскольку Airgeddon – это мульти-баш скрипт, для работы которого необходимо открытие нескольких окон, то он не будет работать через SSH. Вы должны быть подключены через HDMI или VNC.

Ваш сетевой адаптер должен быть пригоден для пакет-инъекций и режима мониторинга. Помните: чем лучше ваш Wi-Fi адаптер, тем лучше результат вы получите.

Шаг 1: Установка Airgeddon

Прежде всего давайте проверим ваши настройки. Kali Linux должен быть полностью обновлен, запустите Kali Rolling, чтобы удовлетворить все потребности системы.

Ваш сетевой адаптер (поддерживающий режим мониторинга) должен быть подключен и распознан Kali, убедитесь в этом, написав iwconfig или ifconfig в окне терминала. Повторюсь, вы должны использовать GUI Kali Linux, а не командую строку SSH.

Для установки Airgeddon на Kali Linux мы запустим следующие команды в терминале, чтобы скопировать git-репозиторий. После этого перейдите в только что скачанную папку Airgeddon и запустите скрипт в первый раз.

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon sudo bash airgeddon.sh

После ввода команды sudo bash Airgeddon будет запускать проверку на наличие обновлений или недостающих зависимостей каждый раз после запуска. В нашем случае вполне нормально, если некоторые необязательные зависимости помечены как отсутствующие. Полностью обновленная версия Kali Linux должна иметь все необходимые инструменты.

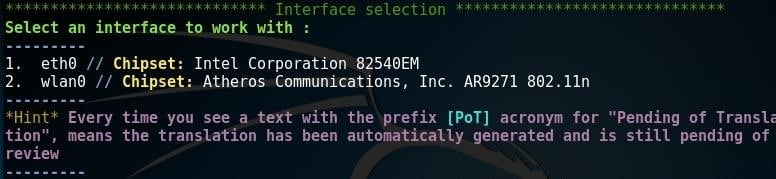

Шаг 2: Выбор Интерфейса

На следующем экране перед вами будет список доступных беспроводных карт. Выберите карту, нажав цифру слева от нее, и вас перенаправит в главное меню.

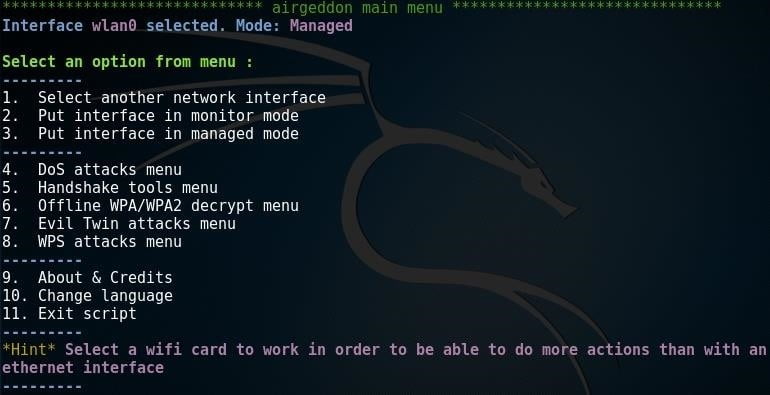

Наш интерфейс находится в режиме управления, а также мы до сих пор не выбрали цель. Режим управления означает, что наша карта не может произвести инжект, что делает невозможным нашу атаку. Так что следующим шагом нам нужно перевести ее в режим мониторинга.

Шаг 3: Переключение вашей беспроводной карты в режим мониторинга

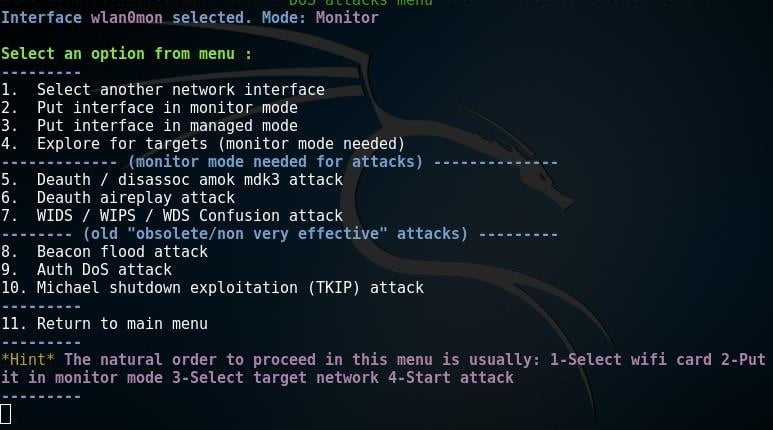

Приготовьте интерфейс атаки, нажав «3», а затем следуйте подсказке, чтобы переключить вашу карту в режим мониторинга. Это позволит нам совершить инжект подогнанных пакетов данных, что вынудит отсоединиться от сети атакуемые устройства. Далее, выберите опцию 4, чтобы вызвать меню DoS-атаки.

Шаг 4: Обнаружение точки доступа жертвы

Теперь мы можем обнаружить и выбрать нашу цель. Выберите опцию 4 и нажмите “return”, чтобы приступить сканированию точек доступа.

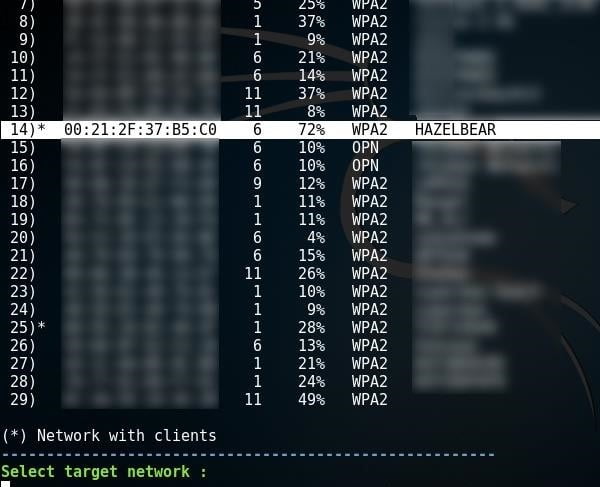

В нашем примере мы попробуем найти и отсоединить пользователей от сети «HAZELBEAR». Через 1-2 минуты нажмите Ctrl+C, чтобы остановить сканирование. После этого появится лист с потенциальными жертвами. Важно, чтобы сканирование проходило достаточно долго, чтобы найти сети с подключенными пользователями. Такие сети отмечены звездочкой в списке.

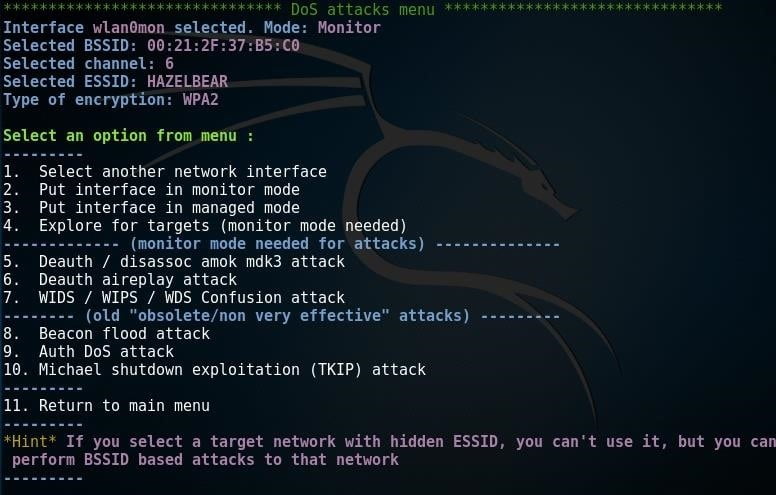

После того, как мы обнаружили целевую сеть и убедились, что у нее есть пользователи, нам нужно ее выбрать, нажав соответствующий номер. Тем самым мы загрузим необходимые параметры и перейдем в меню атаки.

Шаг 5: Выбор опций атак

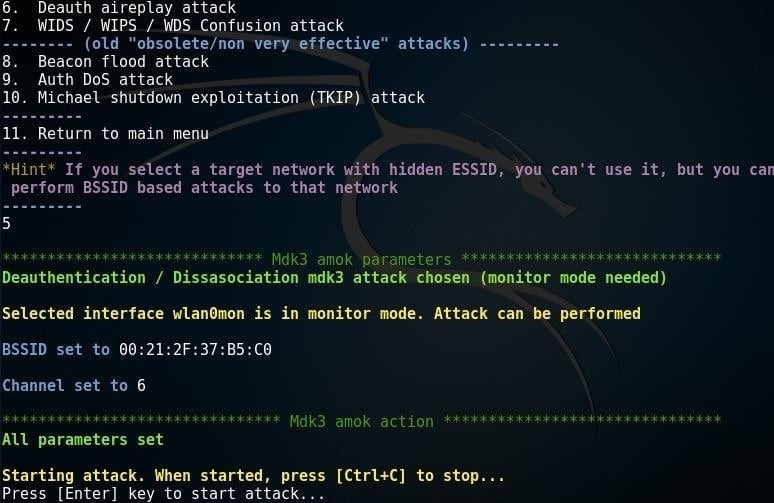

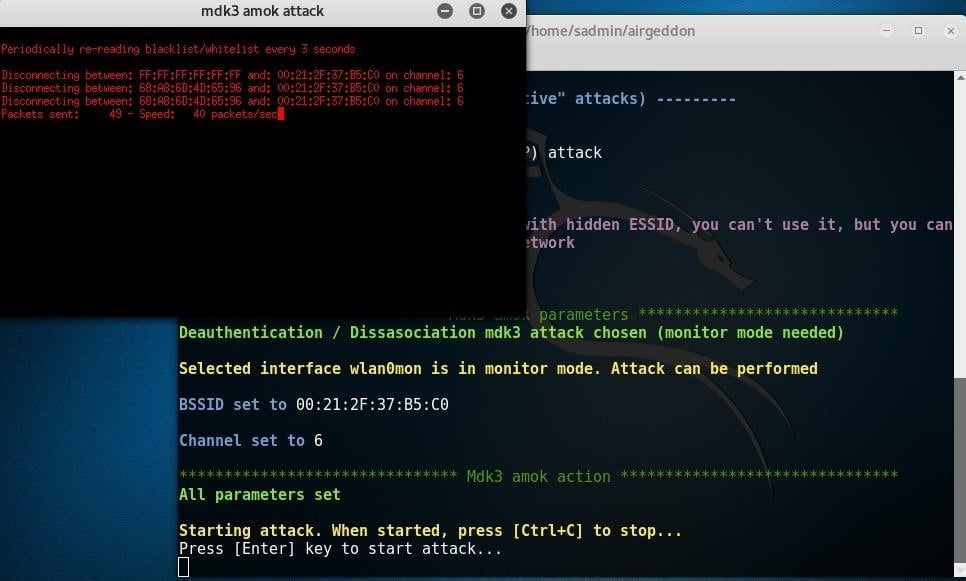

Выбор опции осуществляется набором соответствующего номера. В нашем случае мы задействуем опцию 5 «a de-authentication / disassociation amok mdk3 attack». Она использует MDK3, чтобы отправлять пакеты де-аутентификации и диссоциации в режиме «amoc». Другие опции используют «aireplay tool» для спама пакетами де-аутентификации, перегружая цель WIDS/WIPS/WDS-флудом.

Нажмите Enter, чтобы загрузить выбранный метод атаки.

На данном этапе параметры нашей цели уже загружены. Атака настроена, и мы готовы ее запустить кнопкой «Enter».

Вам спускать курок. Когда нажмете Enter, откроется окно, в котором будет отображаться прогресс атаки.

Вы будете видеть это окно, пока идет ваша атака. В данный момент все устройства должны отключиться от сети без возможности автоматического переподключения.

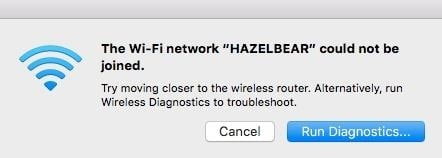

Если все было сделано правильно, клиенты этой сети не смогут к ней подключиться, более того, отказ в обслуживании отключил не только камеру, но и ноутбук, на котором за ней следили. Все устройства, зависящие от этой сети, благополучно от нее отключены.

Предупреждения: DoS-атаки наказуемы & Airgeddon оставляет следы

Как и все другие DoS-атаки, наша может считаться незаконной в зависимости от того, как вы ее используете и есть ли у вас разрешение на аудит сети, которую вы собираетесь атаковать. Если нет, то будьте бдительны, так как эта атака оставляет следы в логах маршрутизатора, которые могут быть извлечены для определения времени и места атаки. Туда входит MAC-адрес и другая информация, с помощью которой легко будет вас идентифицировать через соседние камеры видеонаблюдения или сотовые вышки.