Содержание:

Windows 10 и macOS заслужили плохую репутацию в вопросах политики конфиденциальности пользователей. Кроме того, наши периодически пополняемые серии статей по взлому Windows 10 и macOS могут оставить впечатление, что надежных операционных систем не существует. Но с полной ответственностью мы утверждаем, что есть вполне жизнеспособная альтернатива, которая может вселить в вас чувство безопасности и доверия.

Существует немало заслуживающих внимания дистрибутивов Linux с отличными разработчиками и поддержкой сообщества. Например Manjaro, BlackArch, Parrot Security OS и Kali. Но сегодня мы поговорим про Ubuntu вот по этим нескольким причинам:

- У нее очень сильная поддержка со стороны сообщества. Это одна из основных причин, почему стоит выбрать Ubuntu, а не какой-нибудь другой популярный дистрибутив Linux. Сообщество поддержки можно найти на Ask Ubuntu, UbuntuForums и на многих IRC-каналах. По нашему опыту эти сообщества очень отзывчивы и не пренебрегают вопросами начинающих, что позволяет пользователям, мигрирующим с Windows 10, чувствовать себя как дома.

- Нет вирусов. В отличие от Windows 10 и macOS, установщик Ubuntu имеет возможность включать только необходимое программное обеспечение. Это означает отказ от нелепых игр, коммерческих продуктов и предустановленного программного обеспечения, которое будет тратить ресурсы RAM и CPU.

- Простая установка инструментов Kali. Благодаря проекту Katoolin можно быстро установить на Ubuntu нужные хакерские инструменты, которые находятся в репозиториях Kali Linux. Мы не призываем обязательно устанавливать эти инструменты на машину с Ubuntu, но мы думаем, что вы по достоинству оцените эту возможность.

- Низкие системные требования. Разработчики рекомендуют ставить Ubuntu на машину с объемом оперативной памяти в 2 ГБ (RAM). Мы без проблем запускали ее на машинах с 1 ГБ оперативной памяти, а легкие дистрибутивы, такие как Xubuntu — всего с 512 МБ. Мы потеряли счет того, сколько старых компьютеров с установленной Ubuntu вернулось к жизни благодаря ее способности бесперебойно работать на устаревшем оборудовании.

После того, как вы впервые установите в систему Ubuntu, нужно будет иметь в виду несколько моментов, касающихся безопасности. После первоначальной установки нужно выполнить ряд действий для укрепления безопасности вашей системы. Эти вопросы мы рассмотрим чуть позже, в других частях этой мини-серии.

В целом, эта серия в большей степени ориентирована на пользователей Windows 10, заинтересованных в переходе на Ubuntu. Поэтому начнем наш рассказ с самого начала — с установки Ubuntu. Читатели, у которых Ubuntu уже установлена, могут перейти к следующим частям серии, когда они станут доступны.

Дисклеймер: эти статьи не являются исчерпывающим руководством по защите вашей системы от органов государственной власти или финансируемых государством учреждений. В настоящей статье перечисляются всего лишь несколько простых способов, с помощью которых пользователи Ubuntu смогут улучшить защиту системы от «физических» атак, находясь в общественных Wi-Fi сетях.

Шаг 1. Скачайте образ Ubuntu

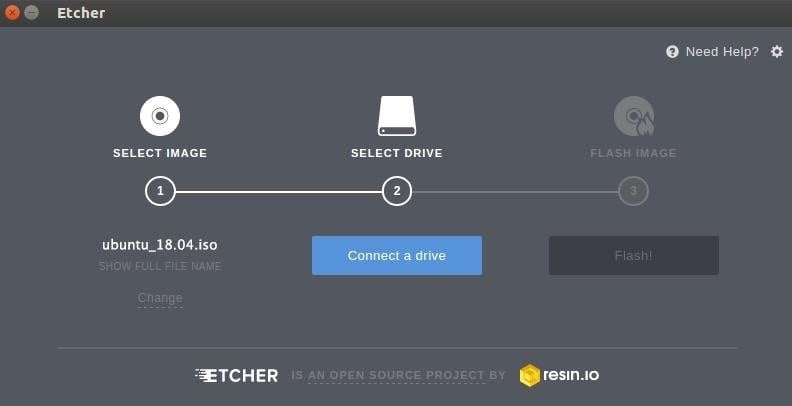

Для установки правильной защиты от «физических» атак в Ubuntu, с самого начала, еще на этапе установки системы, следует предпринять определенные шаги. Для начала скачайте образ последней версии Ubuntu, проверьте ISO-образ и создайте Live USB. Мы рекомендуем использовать Etcher, кросс-платформенную утилиту для создания Live USB.

Вставьте USB-накопитель в ваш компьютер, выберите «Select image» в Etcher и выберите загруженный вами образ Ubuntu. Затем выберите «Connect a drive» или просто «Select drive» и выберите ваш USB-накопитель. Нажмите «Flash!» и подождите, пока процесс завершится.

Шаг 2. Загрузитесь с Live USB

На том компьютере, на который вы хотите установить Ubuntu, загрузитесь с только что записанного Live USB.

Клавиша на клавиатуре, на которую нужно нажать, чтобы перейти в опции очередности загрузки и выбрать загрузку системы с USB, зависит от производителя вашего компьютера. Многие OEMS используют F12, такие как Dell и Lenovo. ASUS использует клавишу Esc. Если вы не уверены, то посмотрите в документации вашего OEM-производителя. Вы также можете просто запустить компьютер и внимательно посмотреть на вывод системных подсказок в процессе загрузки. Многие компьютеры покажут вам нужную клавишу для меню загрузки.

Выберите USB-накопитель с Ubuntu Live, а затем для начала процесса установки системы выберите «Установить Ubuntu» или что-то подобное.

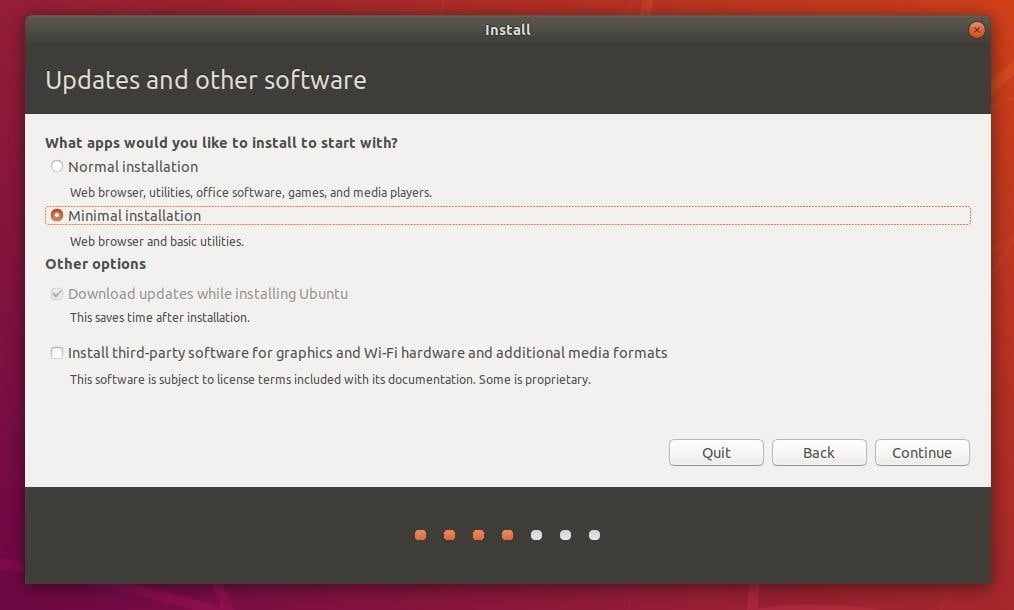

Шаг 3. Минимизируйте площадь для атаки

В установщике выберите параметр «Минимальная установка». Это не поможет от физических атак, но это действие делается только в процессе начальной установки. Минимизация количества установленных пакетов предотвратит загрузку ненужных приложений Ubuntu. Если завтра обнаружится, что Transmission (популярный торрент-клиент) или Thunderbird (популярный почтовый клиент), уязвимы для нового эксплоита, то ваша система будет в полной безопасности.

Минимальная установка уменьшит площадь, по которой можно нанести удар, за счет исключения из установки приложений, которые могут иметь в будущем уязвимости. Сторонние приложения и коммерческое программное обеспечение всегда можно установить позднее в случае необходимости.

Шаг 4. Защитите жесткие диски от правоохранительных органов

Безопасность и удобство — это проблемы, которые постоянно соперничают между собой. Сделать что-то защищенным означает сделать его неудобным с точки зрения получения доступа. И наоборот, сделать что-то удобным с точки зрения доступа означает сделать это незащищенным.

Не думайте, что на вашем жестком диске нечего защищать. Никогда не уменьшайте свою ценность для хакеров. Вы не храните какие-то важные файлы в папке «Документы» или компрометирующие фотографии в папке «Картинки», но вот файлы cookie веб-браузеров, с сохраненными открытыми сессиями на сайтах, в которые вы входили, могут быть извлечены. А файлы и фотографии, которые были удалены из корзины, все еще можно откопать и вернуть к жизни.

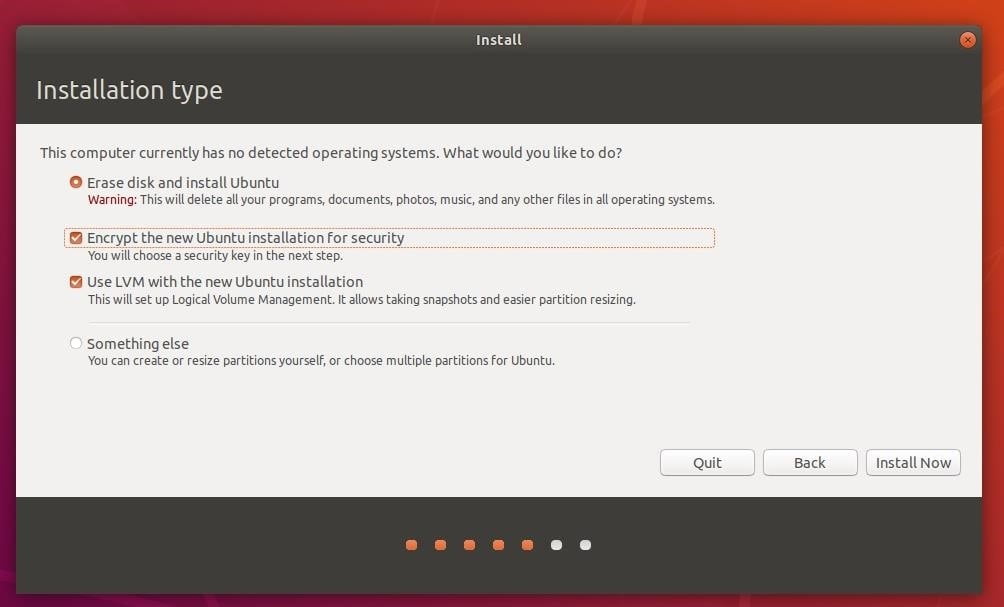

Включение шифрования во время установки потребует ввода пароля при каждой загрузке, чтобы разблокировать жесткий диск и загрузить операционную систему. Многие из вас подумают, что это неудобно. Однако шифрование жесткого диска защитит ваши данные на случай, если злоумышленник физически извлечет ваш жесткий диск для проведения следственных действий, например. Жесткий диск также будет защищен от атак с использованием однопользовательского режима, когда устройство включено с использованием режима загрузки с правами суперпользователя.

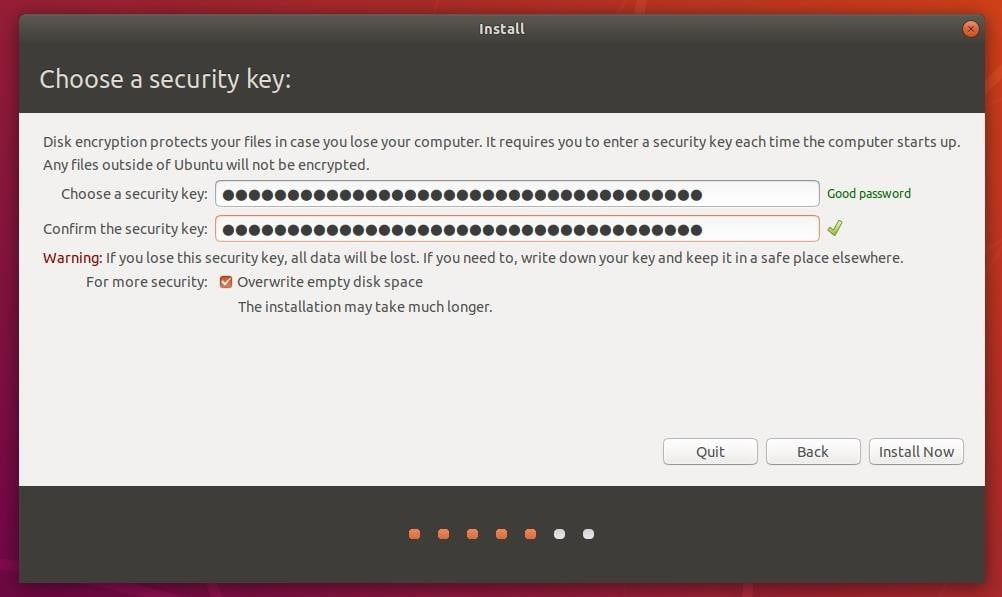

Стандартные настройки шифрования Ubuntu на самом деле обеспечивают большую степень защиты от брутфорс-атак. Тем не менее, рекомендуется использовать сложную кодовую фразу длиной не менее 16 символов.

Шаг 5. Защита от атак, связанных с sudo

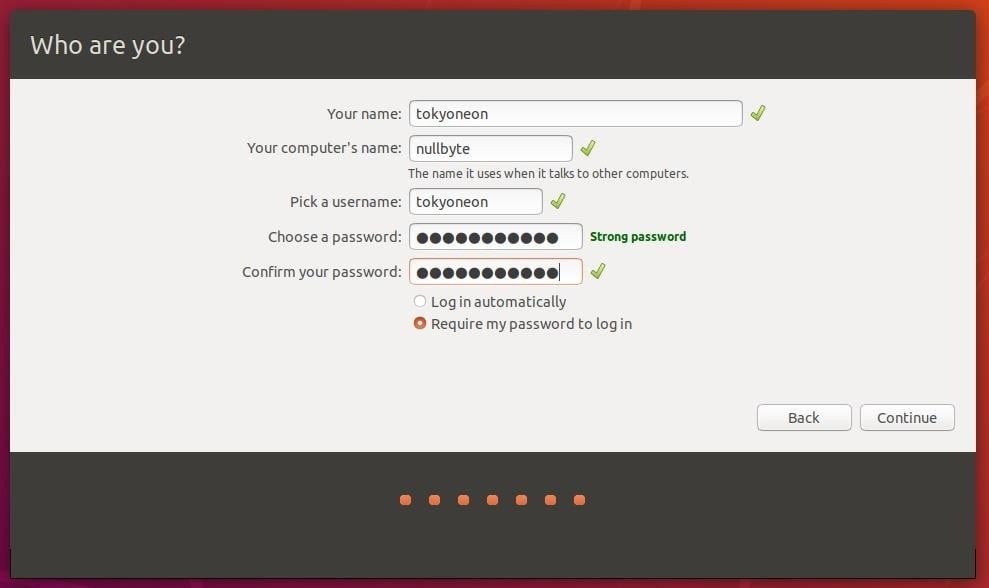

После того, как вы нажмете на «Установить сейчас», вам будет показан экран «Кто вы?». Да, это означает что нужно будет запомнить еще один пароль. Этот пароль будет использоваться для входа во вновь созданную учетную запись пользователя (поле «Ваше имя»), когда компьютер включается или выводится из спящего режима, а также когда используется команда sudo для выполнения привилегированных команд.

Как люди, которые много используют sudo, мы полностью понимаем, насколько неудобно вводить сложный пароль несколько раз в день. Тем не менее очень важно придумать сильный пароль. Кто-то, у кого есть физический доступ к разблокированной операционной системе, может угадать слабый пароль и выполнить какую-нибудь опасную для вас команду с правами суперпользователя.

Шаг 6. Защита от атак с USB-уточкой

По умолчанию операционные системы Ubuntu уязвимы для атак с использованием USB-уточек (Rubber Ducky) так же, как Windows 10 или macOS. Такие атаки можно предотвратить, отключив функции Ubuntu полностью принимать данные от USB-мышей и клавиатур. Для пользователей настольных компьютеров это абсолютно неприемлемый вариант. С другой стороны пользователи ноутбуков, которые никогда не используют внешние клавиатуры, могут оценить такую модификацию.

Чтобы отключить внешние мыши и ввод с клавиатуры, используйте команду ниже. USB-дискам по-прежнему будет разрешено подключаться к операционной системе.

sudo echo 'blacklist usbhid'> /etc/modprobe.d/usbhid.conf

Затем, чтобы обновить конфигурацию загрузки, используйте следующую команду update-initramfs. Перезагрузитесь, чтобы изменения вступили в силу.

sudo update-initramfs -u -k $(uname -r) update-initramfs: Generating /boot/initrd.img-4.15.0-23-generic

Следующий шаг: защита от сетевых атак

Следуя вышеуказанным шагам, вы должны обеспечить разумную степень защиты от «физических» атак. В статьях, посвященных повышению защищенности компьютера после установки операционной системы, мы поговорим о лучших практиках сетевой безопасности, защите приложений и об инструментах аудита, которые можно использовать для устранения практически всех уязвимостей операционной системы.