Содержание:

С возвращением, мои хакеры!

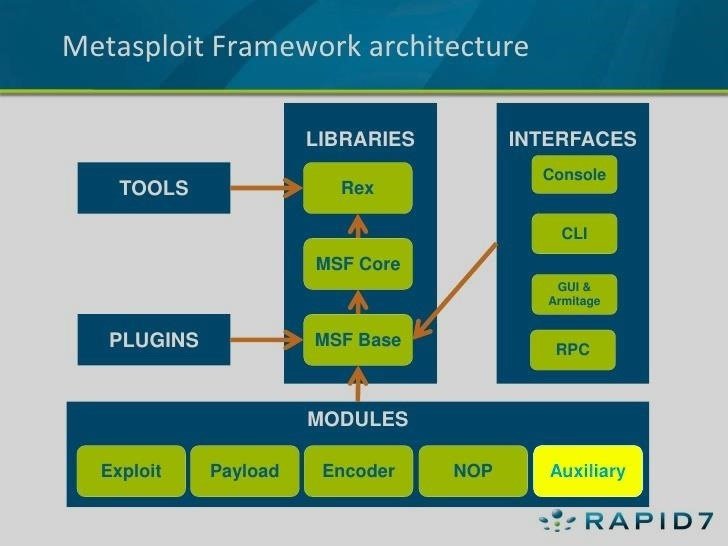

Во всей серии статей по использованию Metasploit и в большинстве наших руководств по хакингу, в которых использовался Metasploit (а их здесь много, просто введите «metasploit» в форму поиска, и вы найдете десятки), мы рассматривали в основном два типа модулей: exploit и полезные нагрузки (payload). Напоминаем: Metasploit имеет шесть типов модулей:

- Эксплоиты

- Payload

- Вспомогательные

- NOP (без операций)

- Post (постэксплуатационные)

- Кодировщики

Хотя большинство хакеров и пентестеров сосредоточены на эксплоитах и payload, однако во вспомогательных (auxiliary) модулях имеются интересные возможности, которые часто упускаются из виду или игнорируются. Примерно одна треть всего Metasploit, если считать строчки кода, относится к вспомогательным модулям. Они охватывают возможности других инструментов, которые могут понадобиться хакеру, и включают в себя различные типы сканеров (в том числе Nmap), модули отказа в обслуживании (DoS), поддельные серверы для перехвата учетных данных (admin), фьюзеры и многие другие.

В этой статье мы рассмотрим как раз один из вспомогательных модулей, который сделает взлом при помощи Metasploit более эффектным и эффективным.

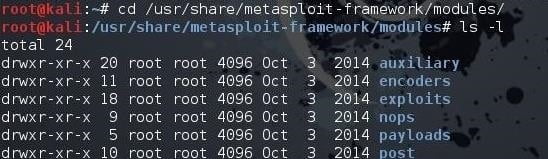

Шаг 1. Список модулей

Сначала запустим Kali и откроем терминал. В Kali модули Metasploit хранятся в директории:

/usr/share/metasploit-framework/modules

Перейдем туда:

kali > cd /usr/share/metasploit-framework/modules/

Затем выведем на экран содержимое этой директории:

kali> ls -l

Как видно на скриншоте, в Metasploit шесть типов модулей, как упоминалось ранее. Обратим внимание на вспомогательные (auxiliary) модули.

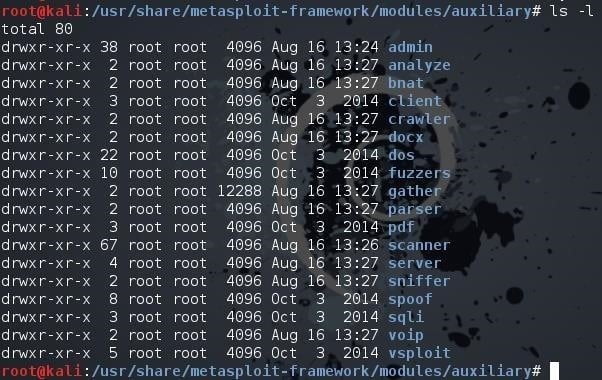

Шаг 2. Список вспомогательных модулей

Перейдем в директорию со вспомогательными модулями и выведем на экран ее содержание:

kali > cd auxiliary

kali> ls -l

В директории со вспомогательными модулями есть множество поддиректорий. В предыдущей статье мы писали, что в Metasploit существуют сотни вспомогательных модулей для DoS-атак. В этой статье мы будем работать с модулями сканеров. У Metasploit есть модули сканирования почти каждого типа, Nmap и сканеры уязвимостей веб-сайтов.

Шаг 3. Wayback Machine

Как известно, в последние годы наблюдается повышение внимания к информационной безопасности. Веб-мастера и сотрудники отделов IT-безопасности более внимательно следят за тем, что происходит на их веб-сайтах, пытаясь убедиться, что информация, которая может быть использована для обхода их системы безопасности, не публикуется.

Если мы вернемся всего на несколько лет назад, то увидим, что тогда все было совсем не так. Компании часто могли публиковать адреса электронной почты, пароли, результаты сканирования уязвимостей, сетевые диаграммы и другую информацию прямо на своем сайте, даже не осознавая, что кто-то может их найти и использовать в своих корыстных целях. Хотя мы все еще находим время от времени такие компании, которые перечисляют адреса электронной почты и пароли на своих сайтах, но в целом сейчас это стало редким явлением.

К счастью для нас, ничто никогда не исчезает из Интернета. Если что-то в Сети есть прямо сейчас, то будьте уверены, что через 20 лет это все равно можно будет найти (помните об этом при размещении чего-нибудь на вашей страничке в социальных сетях).

Интернет-архив (Archive.org) был создан, чтобы сохранить бесплатные книги, фильмы, музыку, программное обеспечение, а также всю старую веб-информацию с помощью инструмента, который называется Wayback Machine. Название — это отсылка к старому мультфильму, где главные герои, Мистер Пибоди и Шерман, путешествовали во времени в машине времени, которую они назвали «машиной WABAC» — «WABAC Machine». Практически это означает, что если какая-нибудь компания когда-либо хранила адреса электронной почты или пароли на своих веб-страницах или их сайт просканировал Nessus, то эта информация все еще лежит где-то на Archive.org и ждет своего часа.

Шаг 4. Использование Metasploit для получения удаленных веб-страниц

К счастью для нас, Metasploit имеет вспомогательный модуль, который способен получать прямо из Archive.org все старые URL-адреса, хранящиеся в нем для определенного домена. Поскольку инструмент, который использует сайт Internet Archive, называется Wayback Machine, то Metasploit имеет модуль с названием enum_wayback — это сокращение от «enumerate wayback».

Давайте запустим консоль Metasploit и загрузим этот модуль:

kali> msfconsole

Когда msfconsole откроется, подгрузим модуль wayback, набрав:

msf > use auxiliary/scanner/http/enum_wayback

![]()

Этот модуль имеет всего два параметра:

- Домен, который мы хотим найти на archive.org

- Файл, в который мы хотим сохранить информацию

Поскольку в этом примере мы используем сайт SANS.org в качестве подопытного кролика, давайте установим вывод в файл с именем sans_wayback:

msf > set OUTFILE sans_wayback

Добавим имя домена

msf > set DOMAIN sans.org

![]()

Шаг 5. Запустите Wayback Machine

В отличие от эксплоитов в Metasploit, где мы вводим команду exploit для запуска, все вспомогательные модули запускаются командой:

msf > run

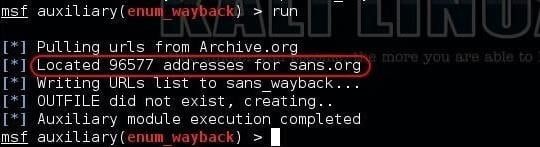

Теперь этот модуль перейдет на Archive.org и начнет получать каждый сохраненный URL-адрес, относящийся к домену SANS.org за несколько лет. В случае SANS.org общее количество полученных URL-адресов составит более 96 000! Поскольку мы сказали этому модулю сохранить все найденные URL-адреса в файле с именем «sans_wayback», то все они и будут туда записаны.

Когда модуль завершит работу, мы сможем посмотреть содержимое файла, набрав в консоли:

kali > more sans_wayback

Мы увидим, что Archive.org сохранил первый URL-адрес еще в 1998 году. Имея на руках более чем 90 000 URL-адресов, визуальная проверка каждого из них на предмет наличия интересующей нас информации представляется не очень практичным решением. К счастью, бог дал нам команду grep.

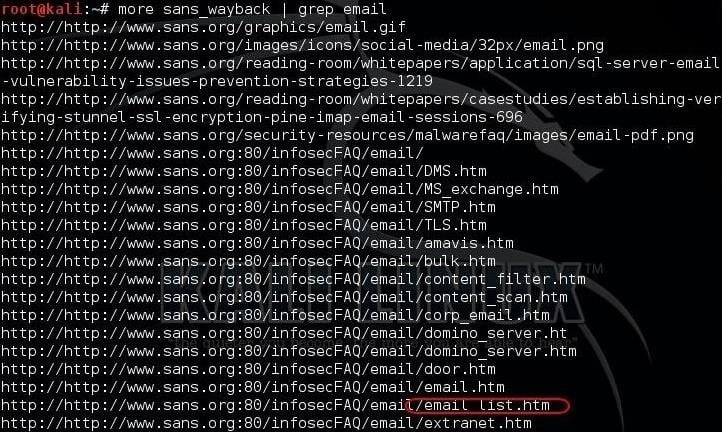

Если мы хотим найти те URL’ы, по которым находились страницы, содержащие адреса электронной почты, то мы можем ввести такую команду:

kali > more sans_wayback | grep email

Как видно на скриншоте выше, мы получили совсем чуть-чуть URL-адресов, по которым можно найти адреса электронной почты. Тот, который мы выделили красным кружком, выглядит особенно интересным — email_list.htm.

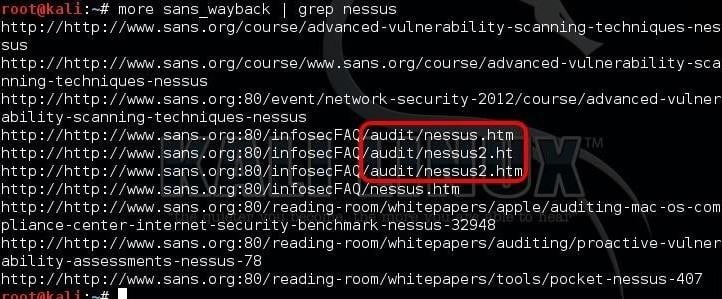

Не стоит удивляться тому, что компании сканируют уязвимости на своем веб-сайте, чтобы их специалисты по безопасности сетей могли их просмотреть (впрочем, как и все мы). Поскольку Nessus является широко используемым сканером уязвимости во всем мире, то давайте проверим, найдем ли мы его отчеты среди этих старых веб-страниц.

kali > more sans_wayback | grep nessus

Мы обнаружили три веб-страницы с Nessus в названии в директории «audit». Хммм … это может быть интересно … может быть, это как раз и есть их отчеты о результатах сканирования Nessus?

Такой подход к поиску удаленной информации ограничивается URL-адресами. Мы могли бы использовать их и просматривать в нашем браузере на сайте Archive.org, чтобы выяснить, можно ли найти текстовую информацию на этих страницах, которая будет нам полезна. Возможно, лучшим методом было бы скачать интересующие нас веб-страницы по этим URL-адресам, которые этот модуль нам перечислил, непосредственно на жесткий диск с помощью HTTrack, а затем выполнять текстовый поиск по всему веб-контенту.

Возвращайтесь и мы продолжим изучать работу лучшего друга хакера — Metasploit!