Содержание:

По мере того, как инструменты вроде Reaver теряют актуальность, у пентестеров становится все меньше рабочих вариантов для тестирования на проникновение, поскольку интернет-провайдеры заменяют уязвимые маршрутизаторы, и все меньше остается определенности в том, какие инструменты будут работать против конкретной цели, а какие нет. Если у вас нет времени взламывать пароль WPA, или пароль необычно сильный, то становится все сложнее определить ваш следующий шаг. К счастью, почти все системы имеют одну общую уязвимость, на которую вы всегда можете рассчитывать — сами пользователи!

Социальная инженерия выходит за рамки компьютерного железа и атакует наиболее уязвимую часть любой системы, а одним из инструментов, который помогает сделать это, является Fluxion. Даже за самой навороченной страницей входа может скрываться хакер-социопат, а Fluxion автоматизирует процесс создания поддельных точек доступа для перехвата паролей WPA.

Выбор самого слабого звена для атаки

Пользователи практически всегда являются самым слабым звеном в системе, и поэтому атаки против них часто предпочтительнее, потому что это очень дешево и крайне эффективно. Обеспокоенность нахождением уязвимостей в работе оборудования часто можно игнорировать при условии, что пользователи достаточно неопытны в области технологий и из-за этого могут поддаться приемам социальной инженерии. При атаках на более технологически развитые организации первые места выигрывают как раз специалисты по социальной инженерии, в частности фишинг (phishing) или спуфинг (spoofing) — это первоочередные инструменты для проведения атак, как государственными структурами, так и хакерами-преступниками.

Одной из наиболее уязвимых целей для такого рода хакерских атак являются предприятия малого и среднего бизнеса в отраслях, отличных от технологической. Эти предприятия обычно имеют множество уязвимых или непропатченных систем с дефолтными учетными данными, до которых, как вы понимаете, легко дотянуться через использование их беспроводных сетей. При этом вряд ли они даже знают, как выглядит такая атака.

Как Fluxion работает со своей магией

Fluxion — это сочетание технической и социальной инженерии, которая обманом вынуждает пользователя передавать пароль от Wi-Fi за счет нажатия им клавиш. Конкретнее Fluxion представляет собой социально-инженерный фреймворк, использующий уязвимость «злой двойник» (evil twin) для точки доступа (AP), встроенный блокировщик и функции захвата рукопожатия (handshake) для игнорирования аппаратного обеспечения и концентрации на «wetware» (т.е. на самом пользователе). Такие инструменты, как Wifiphisher, выполняют аналогичные задачи, но не имеют возможности проверить перехваченные WPA-пароли.

Fluxion развился из довольно продвинутого инструмента социальной инженерии — атаки Lindset. При этом оригинал был написан в основном на испанском языке и страдал от большого количества багов. Fluxion — это переписанное приложение, его атаки призваны обмануть неопытных пользователей так, чтобы они раскрыли пароль или кодовую фразу.

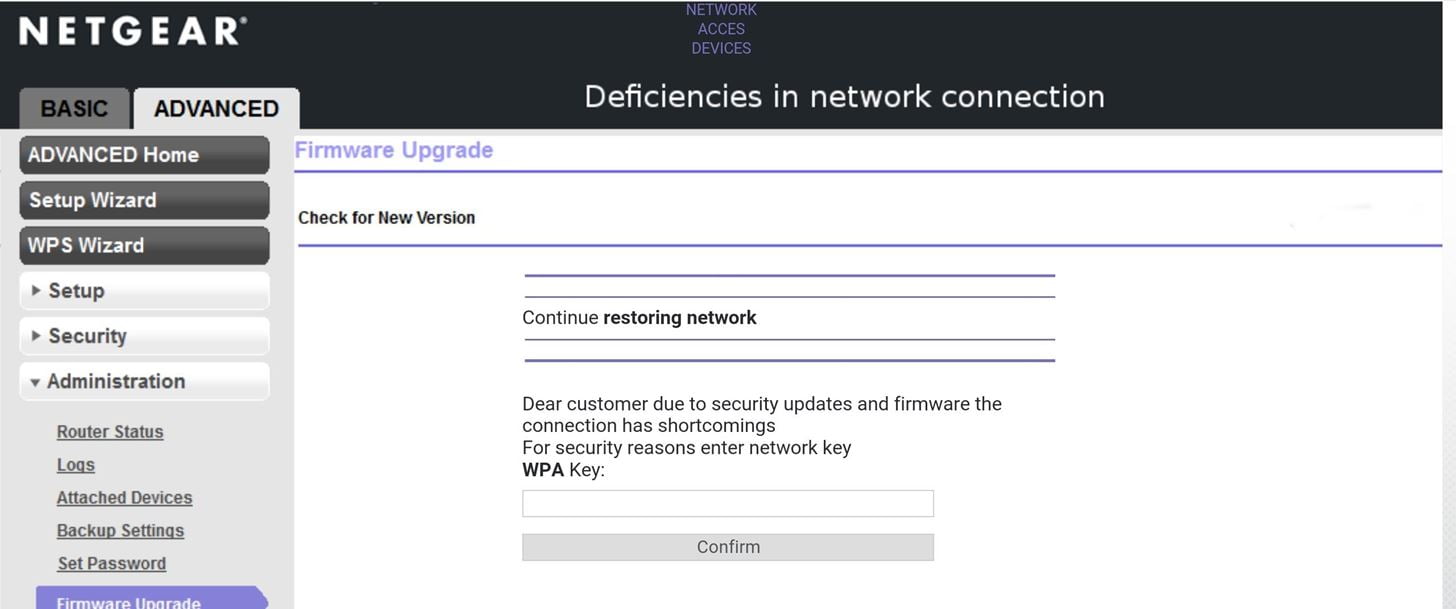

Fluxion — это уникальный инструмент, использующий собственный подход к работе с WPA-рукопожатиями с целью контролировать не только поведение страницы входа, но и поведение всего скрипта. Он генерирует помехи, блокируя оригинальную сеть, и создает клон с тем же именем, заставляя отключенного пользователя присоединиться к ней снова. Подставляя ему поддельную страницу входа, указывающую, что маршрутизатору необходимо перезагрузиться или скачать новую прошивку, а затем запрашивает сетевой пароль для продолжения. Все предельно просто.

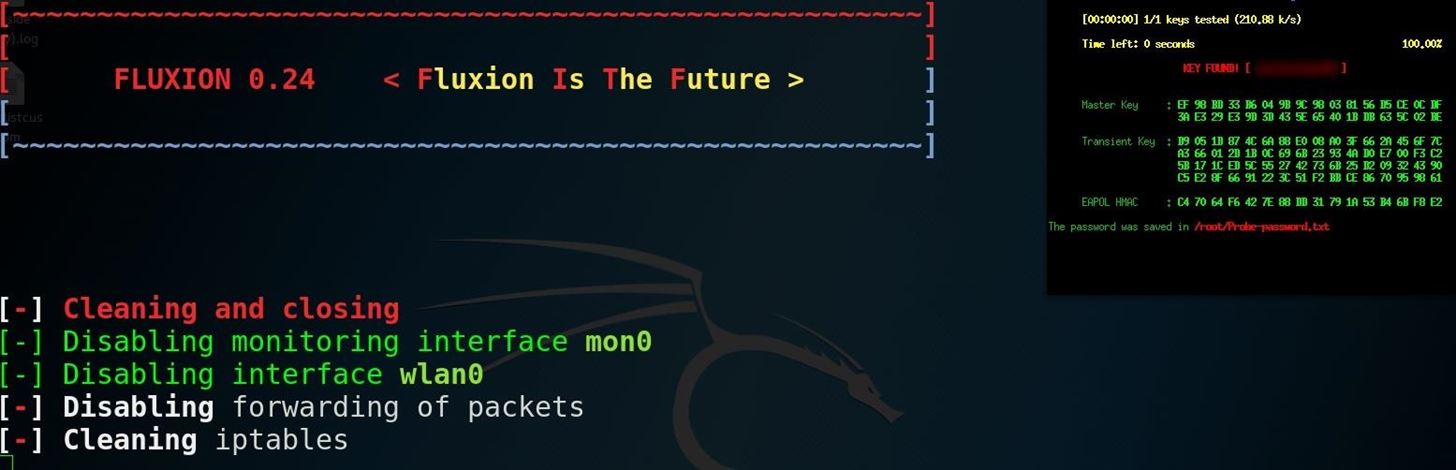

Инструмент использует захваченное рукопожатие для проверки введенного пароля и продолжает блокирование целевой точки входа до момента ввода правильного пароля. Fluxion использует утилиту Aircrack-ng для проверки паролей в режиме реального времени по мере их ввода, а успешный результат означает, что пароль — наш.

Тактически эта атака так же хороша, как и поддельный экран входа в систему. С момента создания Fluxion в него было много чего добавлено, и теперь с его помощью можно создать другие экраны, предварительно немного погуглив. В целом, запуск такой атаки с экранами входа в систему, установленными по умолчанию, сразу же привлечет к себе внимание более опытного пользователя или технически грамотной организации. Эта атака наиболее эффективна тогда, когда она нацелена на тех, кто является самым старым или наименее технически подкованным человеком в организации. Чувствительные точки доступа с системами обнаружения вторжений могут обнаружить такую атаку и пытаться от нее защититься, заблокировав ваш IP-адрес в ответ на работу встроенного генератора помех.

Совместимость и требования к системе

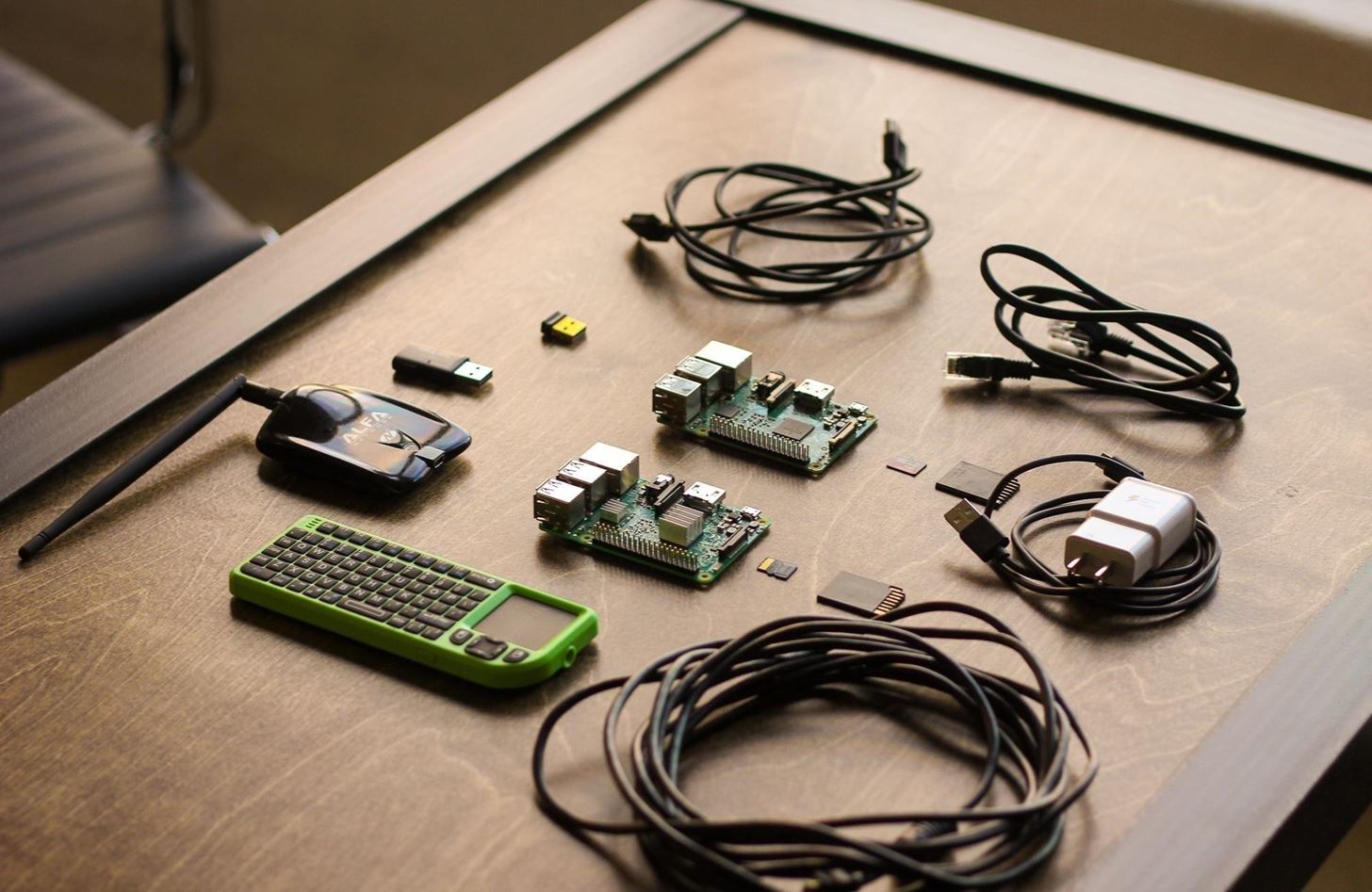

Fluxion работает на Kali Linux. Просто убедитесь, что ваша система обновлена или просто работайте с Kali в версии с роллинг-релизом, чтобы система и ее зависимости были всегда обновлены. Вы можете запускать Fluxion в вашей специализированной Kali на виртуальной машине. Если вы ищете дешевую, удобную платформу, чтобы начать работу, ознакомьтесь с нашей статьей по созданию сборки Kali Linux для Raspberry Pi, и воспользуйтесь самой Raspberry Pi всего за 35 долларов.

Этот инструмент не будет работать через SSH, поскольку он предполагает открытие других окон.

Для этой работы нам нужно будет использовать совместимый беспроводной сетевой адаптер (Wi-Fi-адаптер). Ознакомьтесь с нашим списком адаптеров беспроводных сетей для Kali Linux и Backtrack за 2017 год.

Убедитесь, что ваш беспроводной адаптер, поддерживающий режим мониторинга, подключен и распознан Kali и отображается при вводе команды iwconfig или ifconfig.

Как захватить WPA-пароли с помощью Fluxion

Целью нашей статьи будет определение организации через ее зашифрованное беспроводное соединение по Wi-Fi. Мы начнем атаку на пользователей, подключенных к точке доступа «Probe», захватим рукопожатие, настроим клонированную точку доступа (атака «злой двойник»), генерируем помехи на целевой точке доступа, установим поддельную страницу входа и подтвердим захваченный пароль.

Шаг 1. Установите Fluxion

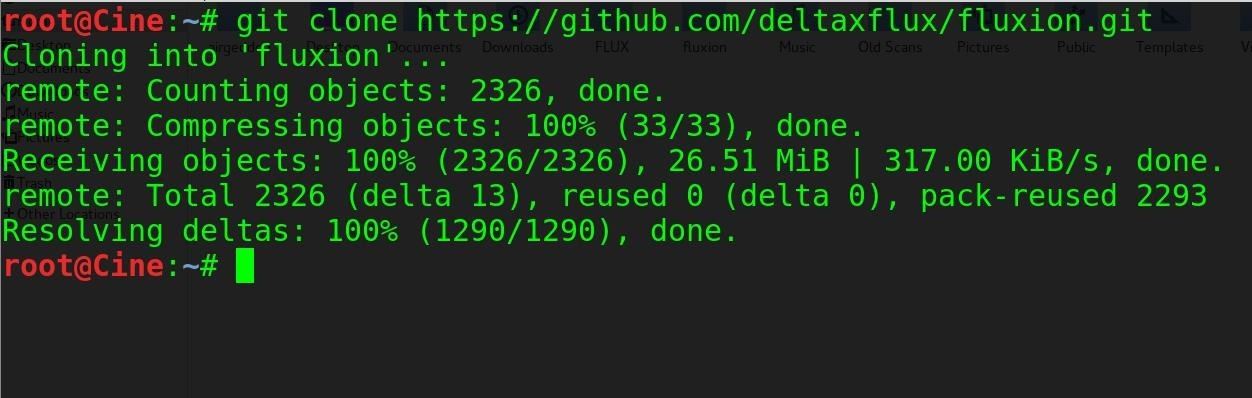

Чтобы запустить Fluxion в нашей системе Kali Linux, клонируйте репозиторий git с помощью команды:

git clone https://github.com/wi-fi-analyzer/fluxion

Примечание. Разработчик Fluxion недавно выключил свой репозиторий, но вместо него вы можете получить более старую версию, используя вышеприведенную команду (а не URL-адрес, который вы видите на скриншоте ниже).

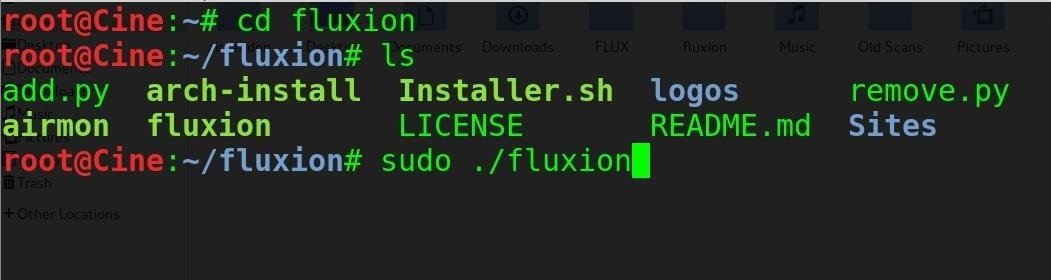

Проверим наличие недостающих зависимостей, перейдя в директорию, в которую вы клонировали репозиторий и запустив Fluxion в первый раз.

cd fluxion sudo ./fluxion

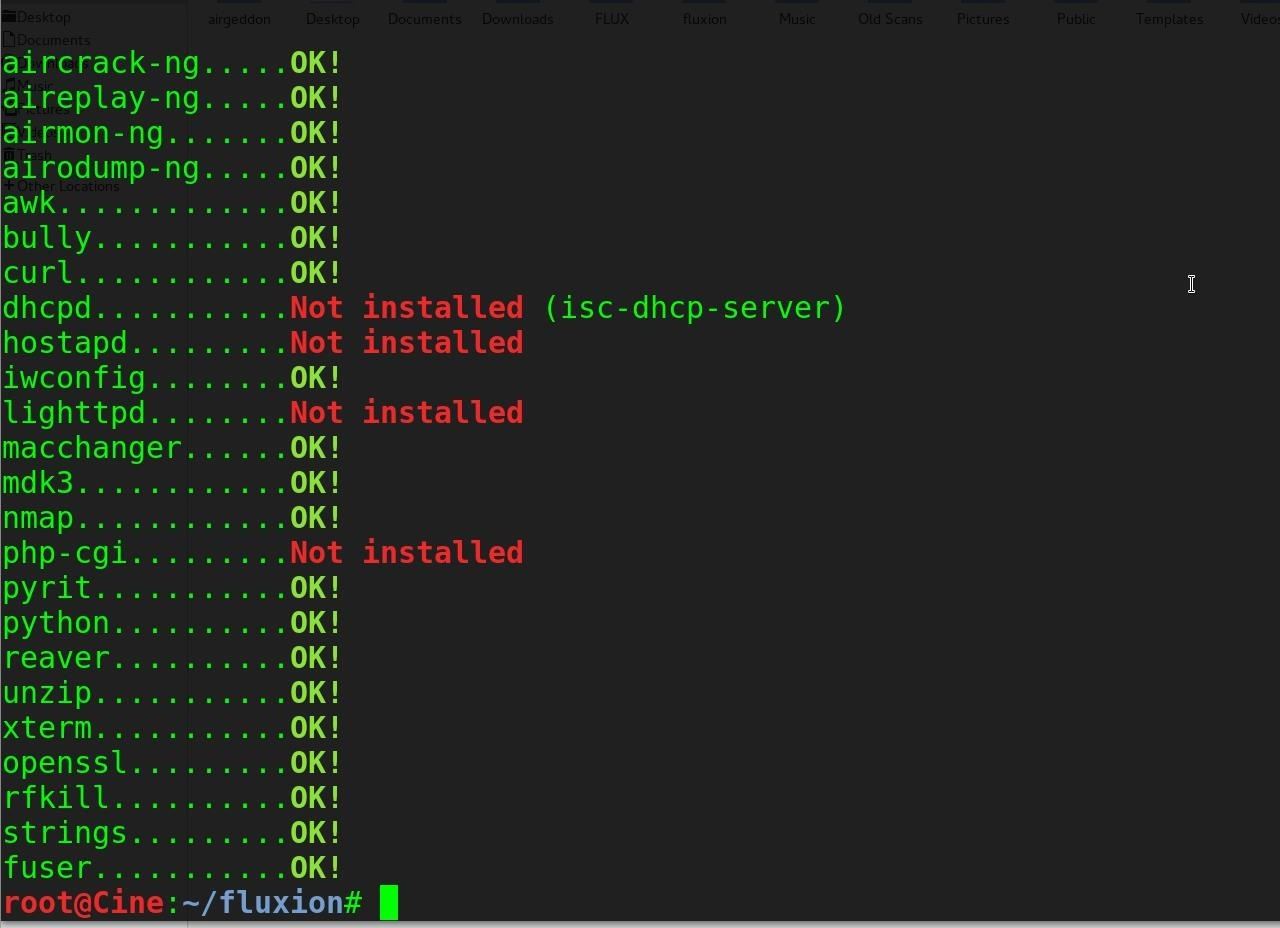

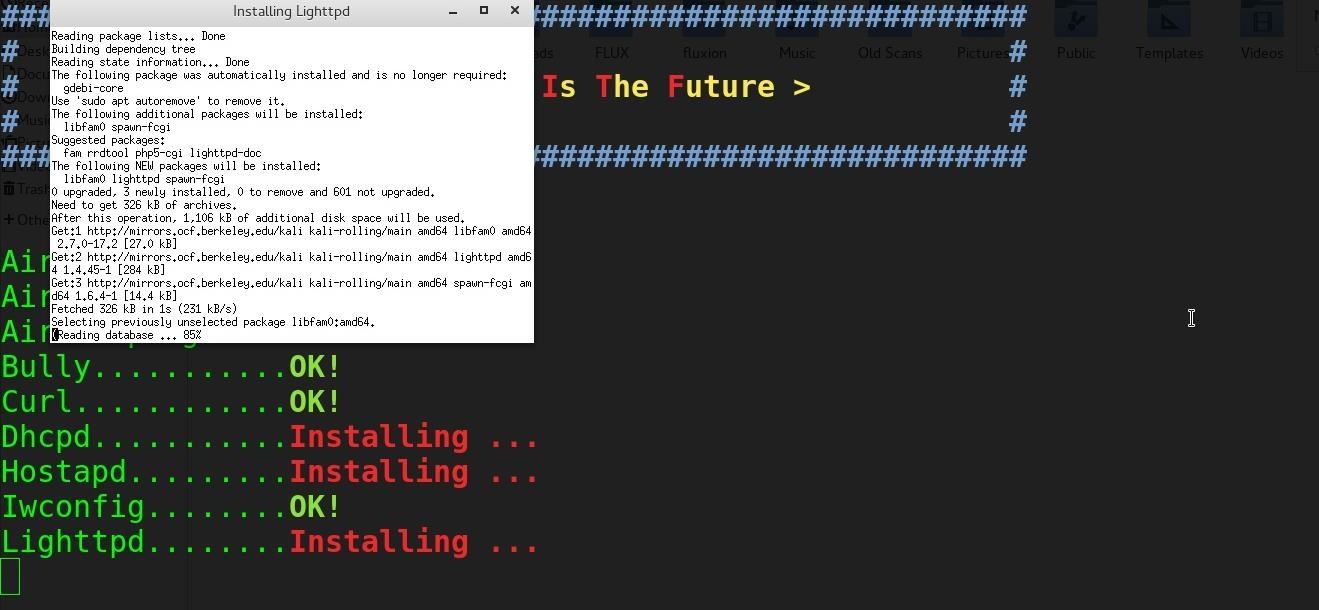

Скорее всего, вы увидите нечто похожее, и тогда вам понадобится установить недостающие зависимости.

Запустите установщик для получения зависимостей, выполнив следующую команду:

sudo ./Installer.sh

Откроется окно для отображения процесса установки отсутствующих пакетов. Придется немного подождать до тех пор, пока все зависимости не будут удовлетворены.

После того, как все зависимости будут установлены, мы сможем перейти к интерфейсу Fluxion. Чтобы начать взлом запустите Fluxion при помощи команды sudo ./fluxion

Шаг 2. Просканируйте точки доступа Wi-Fi

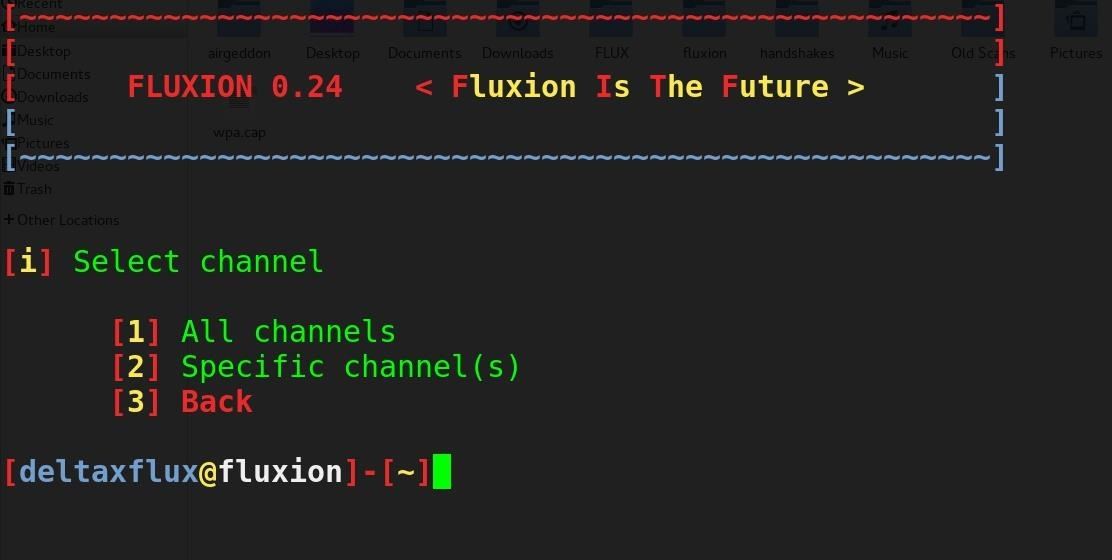

Первое действие — выбрать язык. Выберите свой язык, введя номер, который стоит рядом с ним и нажмите «Enter», чтобы перейти к стадии определения цели. Затем, если вам известен тот канал сети, который вы хотите атаковать, можете ввести 2, чтобы ограничить сканирование нужным каналом. В противном случае выберите 1, чтобы сканировать все каналы и собирать беспроводные данные в течение не менее 20 секунд.

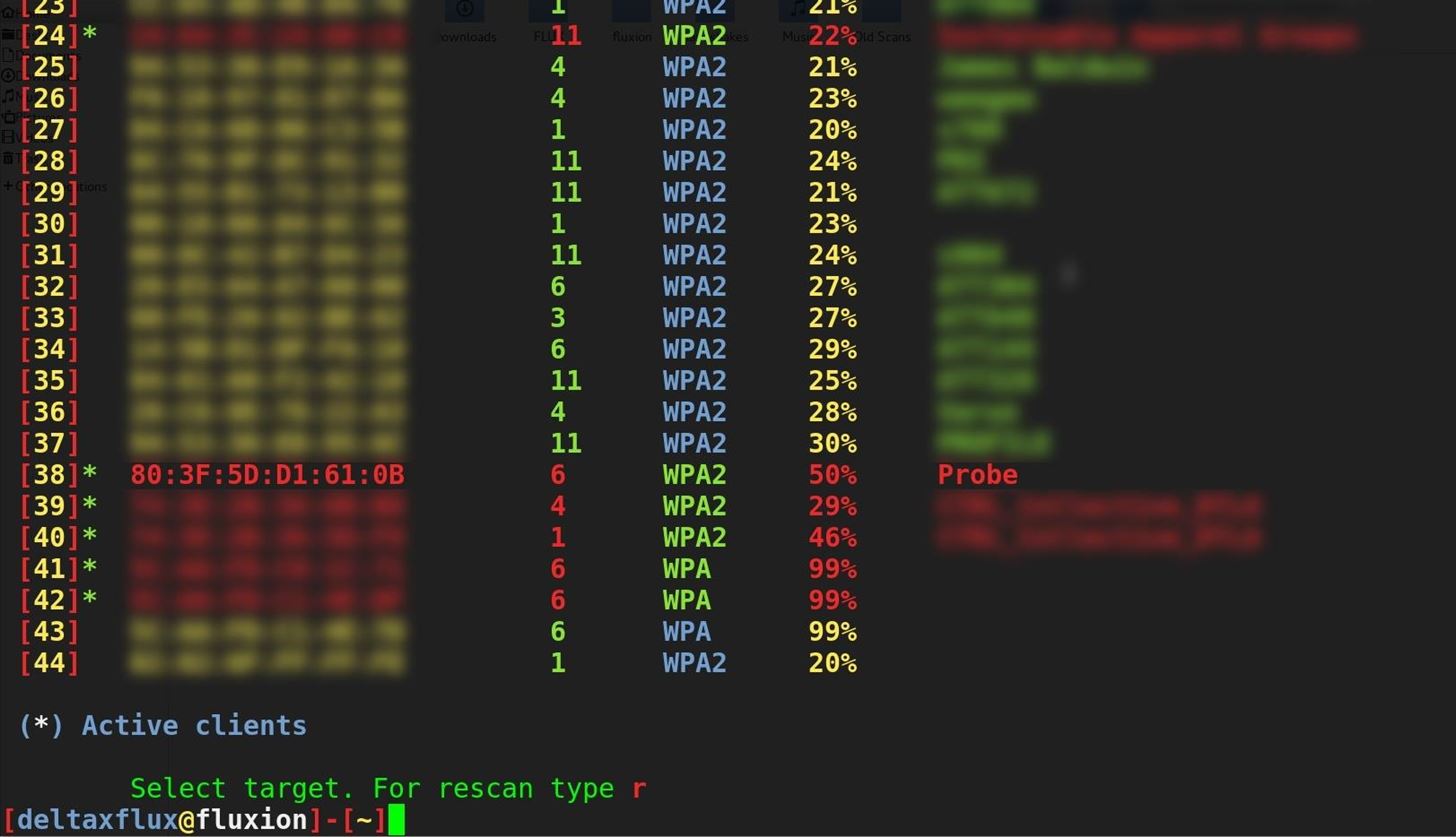

Когда это произойдет, откроется окно. Когда вы заметите нужную беспроводную сеть нажмите CTRL + C чтобы остановить процесс захвата. Важно, чтобы атака выполнялась как минимум 30 секунд, чтобы завершить проверку того, подключен ли клиент к сети.

Шаг 3. Выберите точку доступа для атаки

Выберите цель с активными клиентами. Чтобы запустить процесс атаки, введите номер рядом с ним. Эта атака не будет работать, если в сети нет подключенных клиентов, поэтому ждать, когда же клиент подключится (а это может занять много времени) нет никакого смысла. Если в сети нет никого, то кто же даст нам свой пароль?

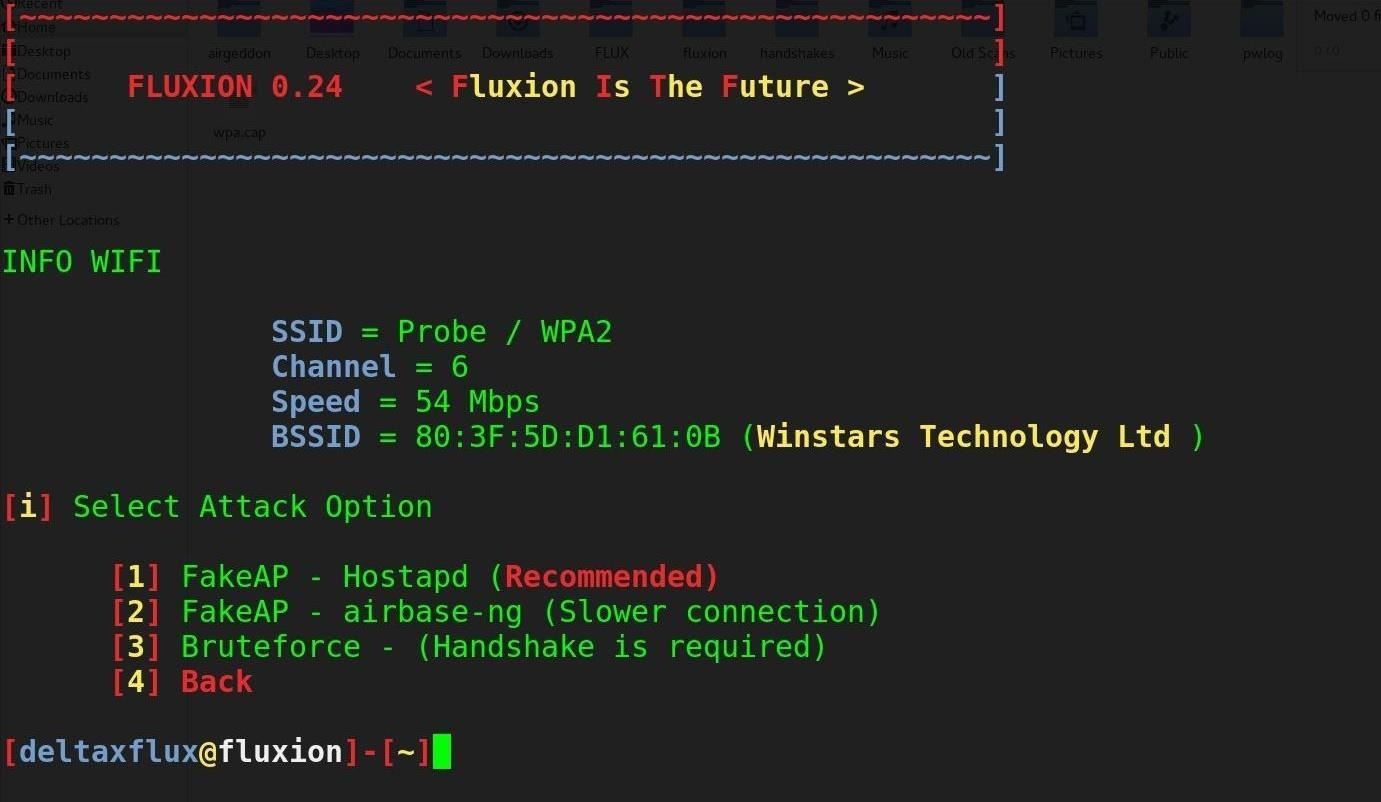

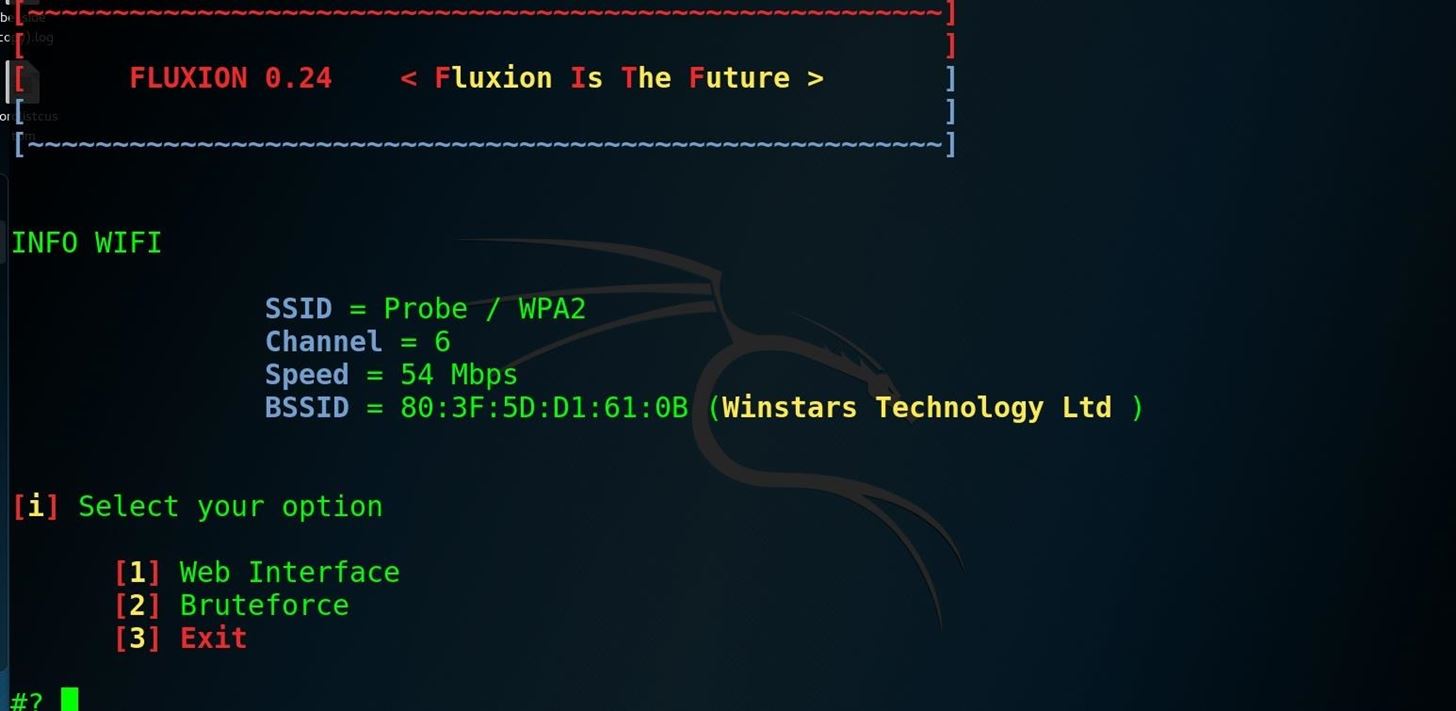

Шаг 4. Выберите атаку

После того, как вы ввели номер целевой сети, нажмите Enter, чтобы загрузить сетевой профиль в селектор атак. В наших целях мы будем использовать параметр 1 для создания «FakeAP» с использованием Hostapd. Это создаст поддельную точку доступа, используя информацию, которую мы перехватили специально для клонирования целевой точки доступа. Введите 1 и нажмите клавишу Enter.

Шаг 5. Захватываем «рукопожатие»

Чтобы проверить, что пароль, который мы получили, работает, мы должны проверить его на захваченном рукопожатии. Если у нас есть рукопожатие, мы можем ввести его на следующем экране. Если нет, мы можем нажать Enter, чтобы сеть обеспечила рукопожатие на следующем шаге.

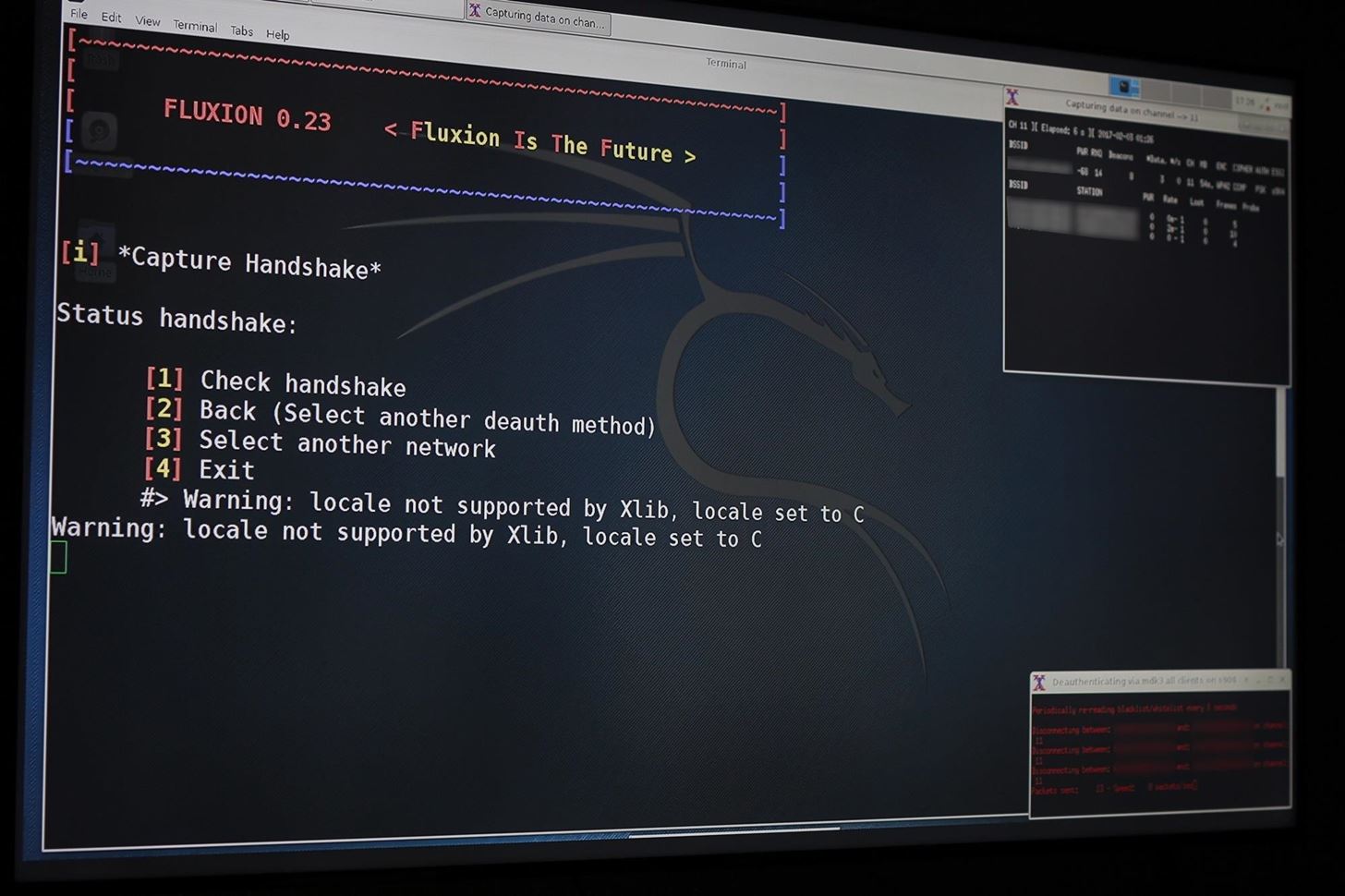

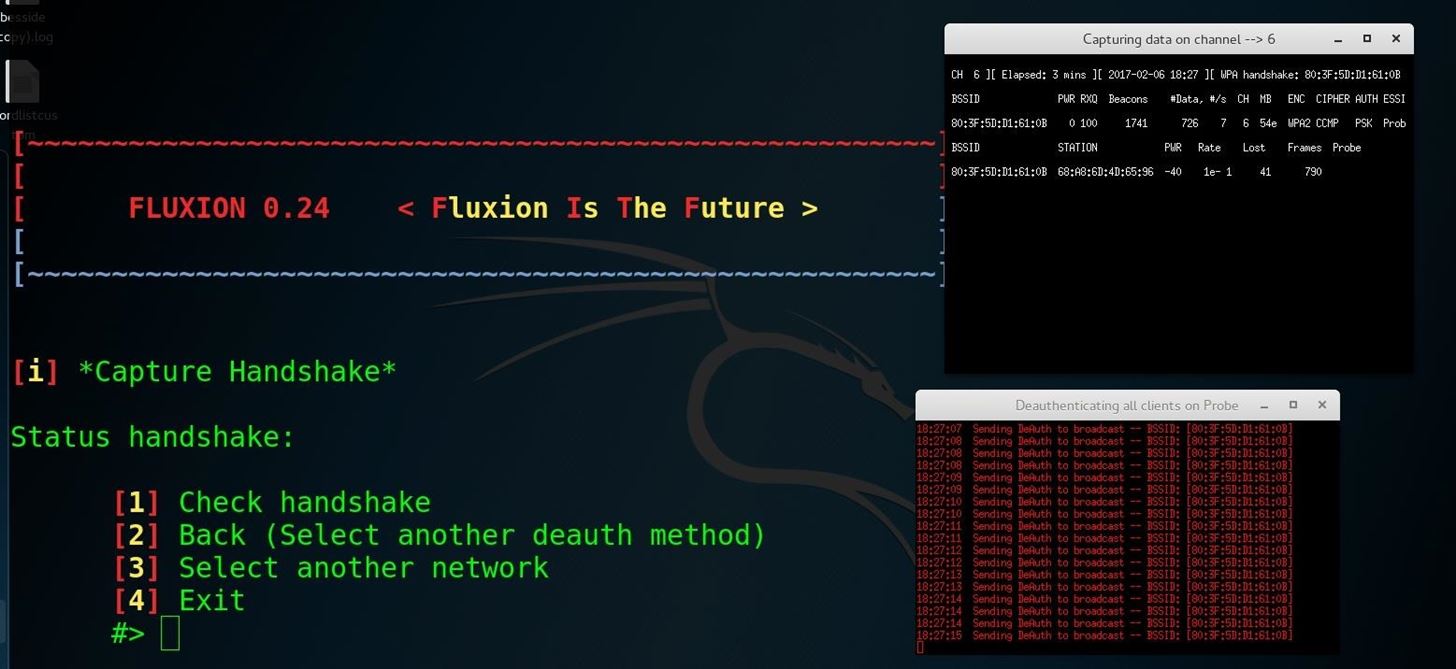

Можно использовать метод Aircrack-ng, выбрав вариант 1 («aircrack-ng»). В этом случае Fluxion отправит пакеты деаутентификации в целевую точку доступа в качестве клиента и прослушает итоговое WPA-рукопожатие. Когда вы увидите рукопожатие, как показано в правом верхнем углу на скриншоте ниже, то это будет означать, что вы захватили рукопожатие. Введите 1 («Check handshake») и нажмите Enter, чтобы загрузить рукопожатие в нашу конфигурацию для атаки.

Шаг 6. Создаем поддельную страницу входа

Выберите вариант 1, «Web Interface», чтобы использовать инструмент социальной инженерии.

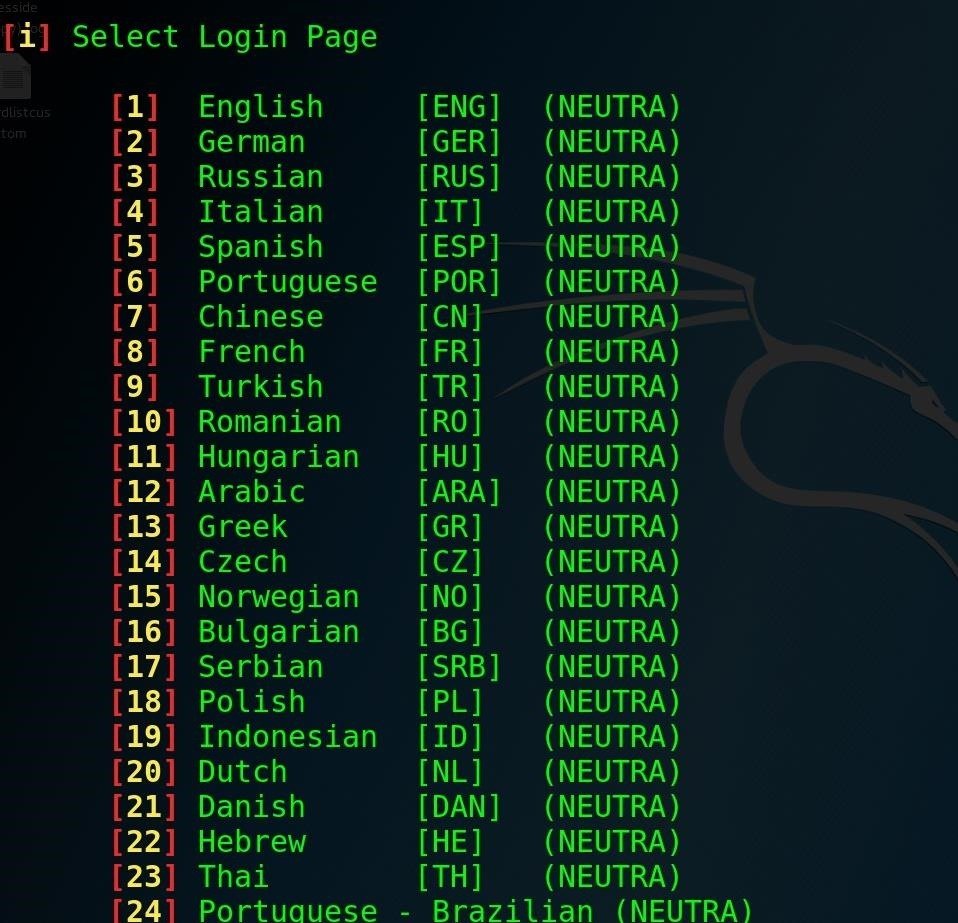

Вам будет представлено меню с различными фейковыми страницами входа, которые вы можете отображать пользователю. Для их настройки нужно будет проделать некоторую работу, но они должны соответствовать устройству и языку. Страницы с параметрами, установленными по умолчанию, перед использованием необходимо протестировать, поскольку некоторые из них совершенно неубедительные.

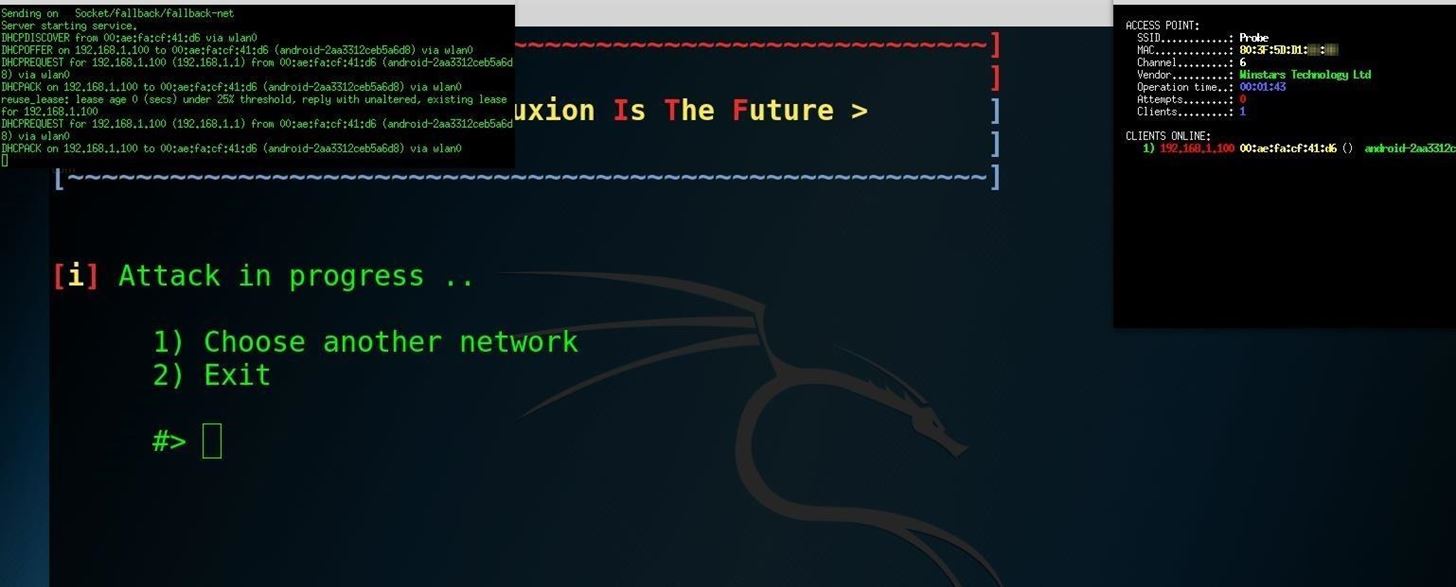

Мы выбрали английский язык и атаку Netgear. Это последний шаг, который нужно сделать для настройки атаки. На этом этапе вы уже готовы к стрельбе и чтобы начать атаку просто нажмите Enter. Атака создает несколько окон для того, чтобы создать клонированную версию их беспроводной сети, одновременно генерируя помехи для их обычной точки доступа, что заставляет пользователя присоединиться к идентично названой, но незашифрованной сети.

Шаг 7. Захватываем пароль

Пользователь будет перенаправлен на фейковую страницу входа, которая будет либо убедительной, либо нет — в зависимости от того, что вы выбрали.

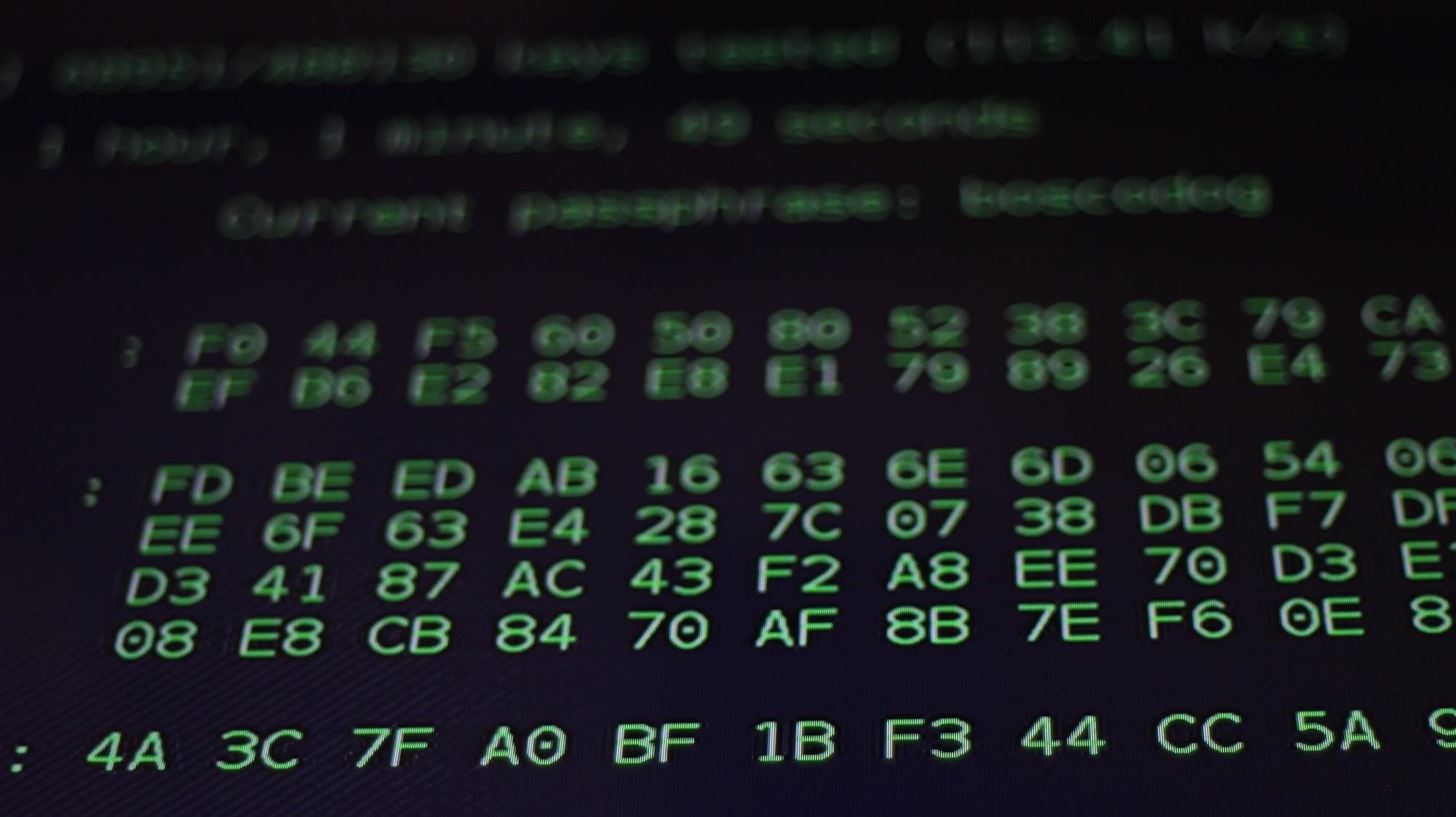

Ввод неправильного пароля приведет к ошибке верификации при рукопожатии и пользователю будет показано сообщение с просьбой попробовать еще раз. При вводе правильного пароля Aircrack-ng проверит и сохранит пароль в текстовый файл, отобразив его на экране. Когда генерация помех прекратится и поддельная точка доступа отключится, пользователь будет перенаправлен на экран «спасибо».

Вы можете проверить результат вашей успешно выполненной атаки, если посмотрите на экран вывода Aircrack-ng.

Поздравляем, вам удалось получить и проверить пароль, предоставленный самим «wetware». Мы обманули пользователя, вынудив его ввести пароль, вместо того, чтобы рассчитывать на существовавшие ранее уязвимости.

Предупреждение: эта техника взлома может быть незаконной без полученного на ее проведение разрешения.

Юридически Fluxion объединяет сканирование, клонирование, создание поддельной точки доступа, создание фишингового экрана входа и использование скрипта Aircrack-ng для получения и взлома WPA-рукопожатий. Таким образом, по мере использования маршрутизатора Fluxion оставляет свои подписи в его логах.

Большинство из этих методов являются незаконными и нежелательными в любой системе, для которой у вас нет разрешения на аудит безопасности.

Предыдущая статья (1).