Содержание:

С возвращением, мои хакеры!

Все больше читателей просит нас рассказать о том, как взломать Wi-Fi, поэтому этой статьей мы начинаем новую серию, посвященную взлому Wi-Fi. Вероятно, всего будет около 6-9 постов на эту тему, начиная с основ этой технологии.

Можем себе представить ваши стоны, но на самом деле прежде, чем вы соберетесь взламывать что-то более или менее серьезное, вам нужно узнать основы технологии. И только потом, смеем надеяться, вы разовьете навыки до создания собственных хаков.

Более поздние статьи будут касаться следующих тем: вардрайвинг, DOS-атаки, взлом паролей (WEP, WPA, WPA2, WPS и WPA-enterprise), создание поддельных точек доступа (rogue AP), «злых двойников» (evil twins), Wi-Fi MitM («Man in the Middle» — «Человек-по-Середине») и Wi-Fi snooping. Наконец, мы рассмотрим, как взломать Bluetooth (да, мы знаем, что технически это не Wi-Fi, но думаем, вам понравится).

Итак, начинаем наше путешествие по взлому Wi-Fi!

Шаг 1. Терминология

Чтобы действительно понять, как взломать Wi-Fi, нам нужно для начала разобраться с основными терминами и технологиями. Рассмотрим некоторые термины.

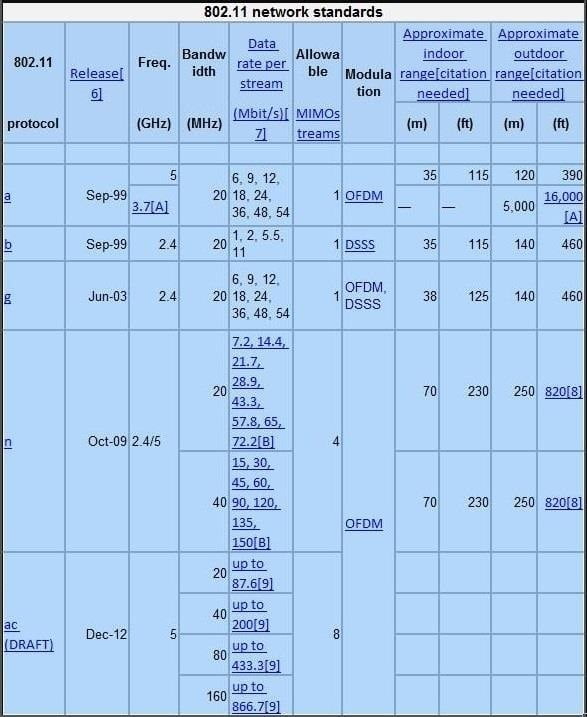

Точка доступа, которая передает радиочастотный (RF) сигнал, называется AP (access point). Эти точки доступа могут передавать сигналы (частотой от 2,4 до 5 ГГц), которые соответствуют ряду разных стандартов. Эти стандарты известны как 802.11a, 802.11b, 802.11g и 802.11n. В ближайшем будущем мы увидим новый стандарт, который предварительно называется 802.11ac.

В приведенной ниже таблице указаны основные характеристики этих Wi-Fi стандартов.

Эти стандарты, как правило, поддерживают обратную совместимость устройств, таким образом, адаптер беспроводной связи типа «n» также сможет подхватывать сигналы «g» и «b». Мы сосредоточимся на наиболее используемых стандартах — b, g и n.

Шаг 2. Технология безопасности

С точки зрения хакера, беспроводные технологии безопасности являются одними из наиболее важных функций. В Wi-Fi были реализованы несколько таких технологий, обеспечивающих безопасность небезопасной технологии. Наш подход к атаке будет зависеть от того, какая из этих технологий безопасности реализована в каждом конкретном случае.

Итак, давайте сейчас кратко на них посмотрим.

WEP

WEP или wired equivalent privacy (эквивалент проводной конфиденциальности) была первой используемой схемой беспроводной безопасности. Как следует из названия, она была разработана для обеспечения безопасности для конечного пользователя, и по существу была эквивалентна конфиденциальности, которой пользовались в проводной среде. К сожалению, такой подход потерпел неудачу.

По ряду причин WEP чрезвычайно легко взломать из-за недостаточно хорошей реализации алгоритма шифрования RC4. Это совсем не редкий случай, когда вы можете взломать WEP менее чем за 5 минут. Это связано с тем, что WEP использовал очень маленький (24-битный) вектор инициализации, который можно перехватить в потоке данных, и этот вектор инициализации можно использовать для того, чтобы найти пароль, используя статистические методы.

Несмотря на это, мы все еще можем найти примеры использования WEP малым бизнесом и для бытовых целей, но довольно редко в корпоративном применении.

WPA

WPA был ответом отрасли на выявленные недостатки и уязвимости WEP. Его часто называют WPA1, чтобы отличить его от WPA2.

WPA использовал Temporal Key Integrity Protocol (TKIP) — протокол целостности временного ключа для повышения безопасности WEP без необходимости использования нового оборудования. Он по-прежнему использует WEP для шифрования, но при этом против WPA провести статистическую атаку, которая используется для взлома WEP, намного сложнее и это более трудоемкий процесс.

WPA2-PSK

WPA2-PSK — это реализация WPA2 для домашнего применения или для использования в малом бизнесе. Как следует из названия, это реализация WPA2, которая использует pre-shared key (PSK) — предварительно опубликованный ключ. Именно этот стандарт безопасности используется в большинстве случаев домашнего использования, и, хотя он более безопасен, он по-прежнему уязвим для различных атак.

Функция, добавленная в 2007 году под названием Wi-Fi Protected Setup или WPS, позволяет обойти безопасность в WP2-PSK. В ближайшие недели мы рассмотрим несколько атак против WPA2-PSK.

WPA2-AES

WPA2-AES является корпоративной реализацией WPA2. Он использует Advanced Encryption Standard или AES для шифрования данных и является наиболее безопасным. Он часто связан с сервером RADIUS, который предназначен для решения вопросов аутентификации.

Взломать его сложно, но возможно.

Шаг 3. Каналы

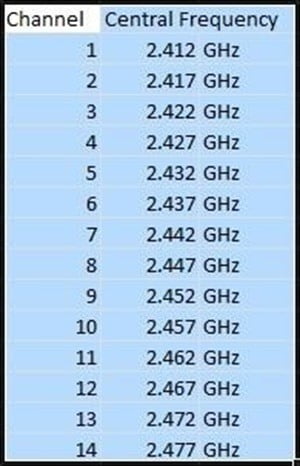

Как и наше радио, беспроводная сеть имеет несколько каналов, таким образом различные потоки связи и данных не мешают друг другу. Стандарт 802.11 позволяет использовать каналы в диапазоне от 1 до 14.

В США FCC (федеральная комиссия по связи) регулирует сферу оказания услуг беспроводной связи, а устройствам, предназначенным для использования в штатах, разрешено использование каналов только в диапазоне от 1 до 11. Европа использует каналы в диапазоне от 1 до 13, Япония — от 1 до 14. Другие страны могут использовать весь диапазон.

Для хакера это может быть полезной информацией, поскольку поддельная точка доступа (rogue AP), использующая канал в диапазоне с 12 до 14, будет невидима для беспроводных устройств, сделанных в США, и специалистов по безопасности, сканирующих сеть на предмет обнаружения поддельных точек доступа.

Каждый канал имеет ширину 22 МГц вокруг своей центральной частоты. Чтобы избежать помех, точка доступа может использовать любой из этих каналов, но чтобы избежать перекрытия, каналы 1, 6 и 11 чаще всего используются в США. Другие каналы тоже могут использоваться, но поскольку вам нужно иметь пять каналов между рабочими каналами для того чтобы не перекрывать сигналы с тремя или более каналами, поэтому будут работать только 1, 6 и 11 каналы.

Шаг 4. Датаграммы и фреймы

Понимание структуры беспроводных датаграмм имеет ключевое значение для успешного взлома Wi-Fi сети, но выходит за рамки этой вводной статьи. При необходимости мы будем приводить в своих будущих статьях некоторую информацию об этом, но вы можете изучить беспроводные датаграммы и фреймы в других источниках.

Шаг 5. Сила сигнала

В США FCC регулирует, помимо прочего, силу сигнала беспроводной точки доступа. FCC говорит, что сигнал точки доступа не может превышать 27 дБ (500 милливатт). В большинстве точек доступа предел установлен производителем, но мы можем изменить и переопределить это ограничение, если точка доступа работает с более сильным сигналом. Это может быть полезно хакеру, если он хочет установить «злого двойника» или поддельную (rogue) точку доступа, где сила сигнала критична, не считая других ситуаций, когда нужно иметь точку доступа с сильным сигналом.

Шаг 6. Aircrack-Ng

Почти для всех Wi-Fi хаков мы будем использовать aircrack-ng, который включен в дистрибутив BackTrack. Даже в тех хаках, где мы используем другие инструменты вроде cowpatty или reaver, мы все равно в некоторой части хака будем использовать инструменты aircrack-ng, поэтому нам все равно нужно с ним ознакомиться.

В ближайшем будущем мы, скорее всего, сделаем специальную статью по комплексу инструментов aircrack-ng.

Шаг 7. Wi-Fi адаптеры

Одной из важнейших вещей, необходимых для эффективной работы хакера с Wi-Fi, является адаптер Wi-Fi. Как правило, штатного адаптера на ноутбуке или десктопном компьютере недостаточно для наших целей. Ключевая возможность адаптера, которая нам нужна — это возможность делать инъекцию пакетов в точку доступа, а большинство беспроводных адаптеров, включенных в стандартную сборку материнских плат, не умеют работать с пакетными инъекциями. У aircrack-ng есть свой список Wi-Fi адаптеров, которые могут работать с его инструментами.

Мы очень рекомендуем беспроводной адаптер Alfa AWUS036NH USB. Это то, что мы используем сами. Он доступен на нескольких площадках в диапазоне цен от 30 до 50 долларов.

Он быстрый и делает все, что нам нужно, у него есть внешняя антенна, он распознается BackTrack, который автоматически загружает драйверы. Кроме того, он поставляется в двух версиях: на 1000 мВт и на 2000 мВт. Это может иметь ключевое значение для реализации хаков с использованием поддельных точек доступа, несмотря на то, что FCC ограничивает мощность сигнала 500 мВт.

Шаг 8. Антенны

Антенны имеют два основных типа: всенаправленный и направленный. Большинство точек доступа и беспроводных адаптеров имеют всенаправленные антенны, что означает, что они отправляют и получают сигналы по всем направлениям.

Адаптер Alfa, который мы рекомендовали, поставляется вместе с внешней всенаправленной антенной, но у нее коэффициент усиления равен 5 dBi (усиление является мерой измерения, применяемой к антеннам, и обозначает то, насколько антенна может увеличить сигнал). Это означает, что он может увеличить сигнал, фокусируя его, подобно тому, как отражатель в фонарике усиливает свет лампочки. Кроме того, он может менять положение, чтобы лучше принимать определенные сигналы, а также у него есть кабель и присоски, позволяющие установить адаптер на стене или на окне.

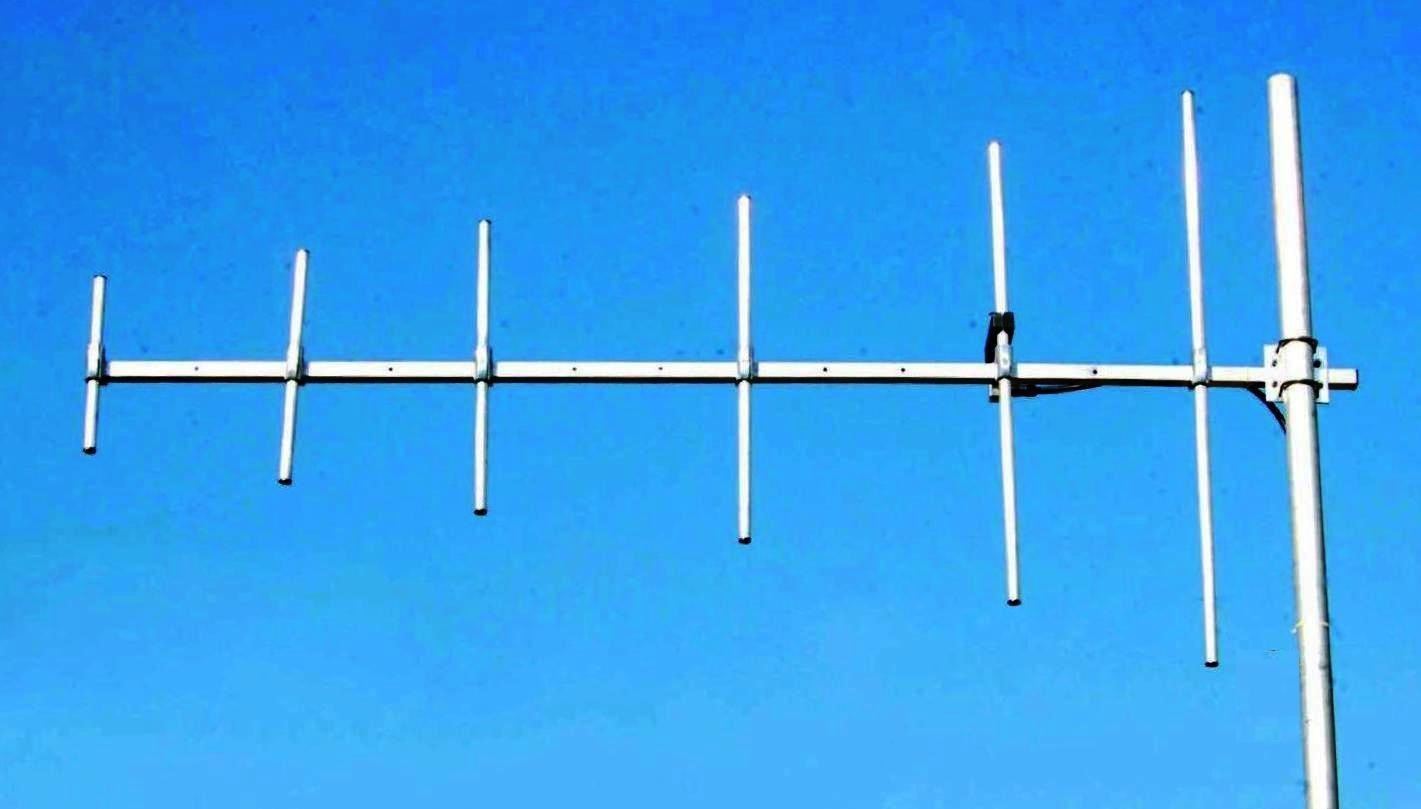

Направленные антенны могут быть полезны в тех ситуациях, когда во время проведения хака необходимо сосредоточить ваши эксплоиты на какой-то конкретной удаленной точке доступа. В литературе имеются ссылки на случаи, когда с использованием направленных антенн Wi-Fi сигналы отправляли и получали на расстояние около 160 км. Для большинства коммерческих направленных антенн вы можете рассчитывать на возможность установить беспроводную связь на расстоянии до 4 км.

Такие устройства могут быть получены из разных источников. Обычно за цену менее 100 долларов США можно взять адаптер с коэффициентом усиления от 15 dBi до 20 dBi. Антенна Yagi является примером направленной антенны, которая часто используется при взломе беспроводных сетей на значительных расстояниях.

Вот и все на сегодня

Этой статьей мы начали наше захватывающее путешествие в область взлома Wi-Fi. Очень скоро вы сможете взломать почти любой беспроводной интернет, поэтому обязательно возвращайтесь, чтобы узнать больше о взломе Wi-Fi.