Содержание:

Порой кажется, что мы каждый день видим очередной заголовок в СМИ о нарушении кибербезопасности. Такие заголовки обычно сообщают об украденных у какого-то крупного финансового учреждения или ретейлера данных о миллионах пользователей. А все те факты, которые не попадают в репортажи СМИ — это многочисленные отдельные нарушения, происходящие миллион раз в день по всему миру.

В предыдущих статьях мы показывали, как создавать более сильные пароли и как защитить вашу домашнюю систему от хакерских атак, но нас периодически спрашивают: «А как вообще можно узнать, что мой компьютер взломали хакеры?»

И ответ на этот вопрос весьма непрост. Хакерский софт стал теперь настолько сложным, что если однажды он внедряется в вашу систему, его очень трудно обнаружить. И хотя антивирусы хорошо справляются с задачей предотвращения заражения вашей системы, но во многих случаях если ваша система была инфицирована, то обнаружить и удалить хакерское ПО антивирусы уже не могут.

Причиной этого является то, что такая malware-программа внедряется в ваши системные файлы, выглядит и действует как часть ваших главных системных файлов Windows. Часто она заменяет собой системный файл, сохраняя одно и то же имя файла и функциональность, но добавляя свои собственные функции. Таким образом, она выглядит и действует аналогично требуемому системному файлу, который нужен для нормальной работы вашей операционной системы. Только вот эта дополнительная функциональность дает хакеру удаленный доступ к вашей системе и системным ресурсам.

Зачем хакерам использовать ваш компьютер

Конечно же, мы знакомы с идеей о том, что хакеры могут искать номера наших кредитных карт, банковские счета или какую-нибудь личную информацию, однако некоторые хакеры просто ищут возможность использовать ваш компьютер. Инфицировав тысячи или даже миллионы компьютеров по всему миру, они могут создавать так называемый «ботнет».

Ботнет — это сеть скомпрометированных компьютеров, управляемых из одного центра управления. Мы считаем, что от 30 до 50% всех обычных домашних компьютеров являются частью того или иного ботнета.

Этот ботнет может использоваться для многих, казалось бы, безобидных задач, а с другой стороны — для очень многих опасных и незаконных задач. Ботнеты можно применять для рассылки спама, взлома паролей, атак с распределенным отказом в обслуживании (DDoS) и т.д. Во всех случаях они используют системные ресурсы, которые вам недоступны. Вероятно, вы заметите, что ваша собственная система работает с лагами или нестабильно.

Давайте теперь посмотрим, как можно понять, взломана ли наша система.

Шаг 1. Запустите антивирусное ПО

ПРИМЕЧАНИЕ. Хотя антивирусное ПО может отличаться между собой по предмету того, что оно ищет, в нашей статье мы будем называть их все антивирусами. Хорошей мыслью будет убедиться, что ваш антивирус умеет искать и вирусы и malware-программы, включая троянов, червей, шпионские программы, руткиты, клавиатурные шпионы.

На рынке есть довольно много хороших антивирусных программ. Проблема в том, что даже самые лучшие из них не обнаружат более 5-10% всех известных вредоносных программ. При этом нужно учитывать, что каждый день на свет рождается одна никому не известная вредоносная программа. Хакеры всегда разрабатывают новое программное обеспечение. Обычно это варианты уже существующих malware-программ, непохожих на своих предшественников, что позволяет им избежать обнаружения по сигнатурам. И в этом случае ваше антивирусное ПО будет практически бесполезным.

Несмотря на это, мы все равно рекомендуем вам купить какой-нибудь антивирус от известного бренда и поддерживать его в актуальном состоянии. Его обновления имеют решающее значение, поскольку они представляют собой сигнатуры нового хакерского программного обеспечения, которое удалось найти разработчикам антивирусов. Включите ваш антивирус в режим «активного обнаружения» с удалением найденных вирусов и malware-программ, поскольку вредоносное ПО, уже встроенное в ваш компьютер, иногда невозможно ни обнаружить, ни удалить.

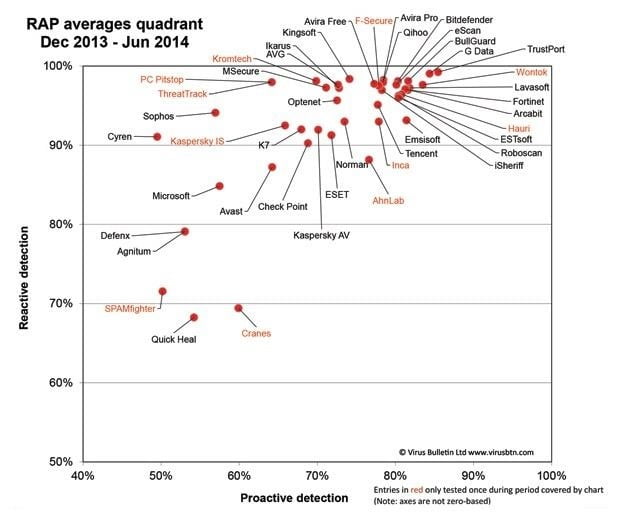

Как правило, среднему потребителю сложно оценить надежность антивирусов. Каждый разработчик утверждает, что его продукт — самый лучший. Для оценки надежности антивирусов можно обратиться к объективной лаборатории, которая действительно оценивает эффективность антивирусного программного обеспечения. Она известна как Virus Bulletin,, и вы можете увидеть ее результаты здесь. Нижеприведенная диаграмма — это их последние результаты, оценивающие довольно много программ. Как видите, антивирусы не одинаковы.

Две системы, которые мы будем использовать в этой статье, прошли через глубокое сканирование всего жесткого диска. В обоих случаях не было обнаружено никаких вредоносных программ или вирусов, но мы по-прежнему подозревали, что системы были инфицированы.

Шаг 2. Проверьте диспетчер задач

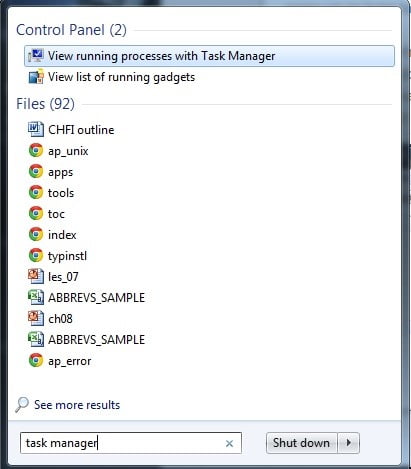

Первое, что нужно проверить, когда у вас появились подозрения, что вас взломали — это диспетчер задач Windows. Вы можете открыть его, нажав Ctrl + Alt + Del на клавиатуре и выбрав «Диспетчер задач» в нижней части появившегося меню или просто введите «Диспетчер задач» в строке запуска меню «Пуск».

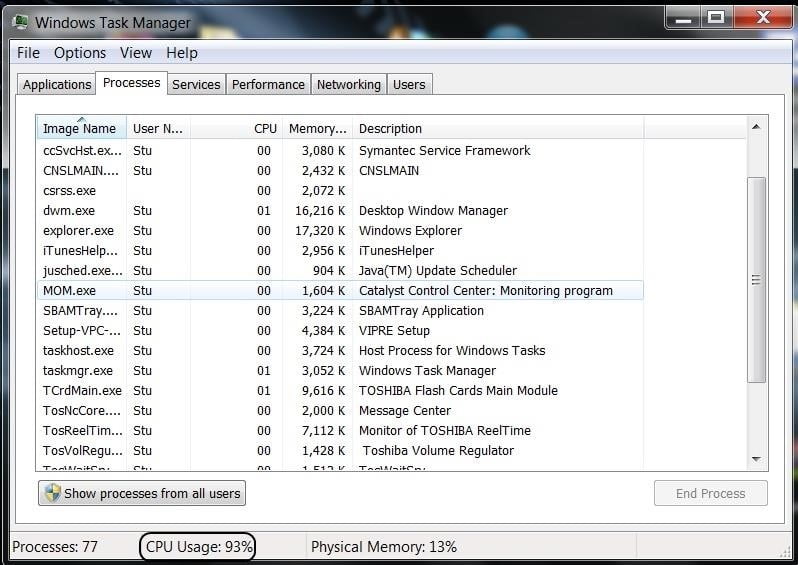

Когда вы откроете «Диспетчер задач» и кликните по вкладке «Процессы», вы должны получить окно, подобное приведенному на скриншоте ниже. Обратите внимание, внизу в статус баре метка использования CPU. На этой зараженной машине система сидит без дела, а загрузка CPU составляет около 93%! Очевидно, что в этой системе что-то происходит.

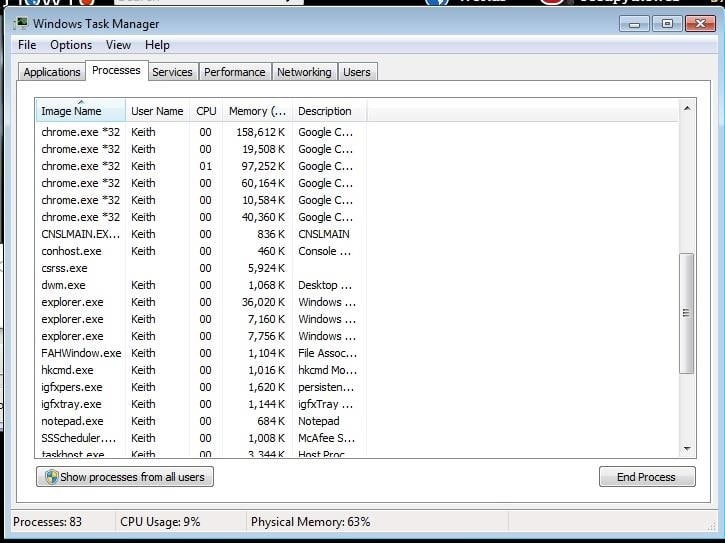

Ниже вы видите тот же «Диспетчер задач» в неинфицированной системе. При работе системы в режиме ожидания использование CPU составляет менее 10%.

Шаг 3. Проверьте целостность системных файлов Windows

Теперь, когда мы знаем, что в нашей системе что-то не так, попробуем копнуть глубже, чтобы понять, сможем ли мы идентифицировать проблему.

Очень часто вредоносное ПО внедряется в системные файлы, что объясняет, почему программное обеспечение AV не могло его обнаружить или удалить. В Microsoft проверку целостности системы Windows выполняет sfc.exe, которая должна проверить целостность всех системных файлов. В документации Microsoft эта утилита описывается так:

«System File Checker — это утилита в Windows, которая позволяет пользователям сканировать повреждения в системных файлах Windows и восстанавливать поврежденные файлы».

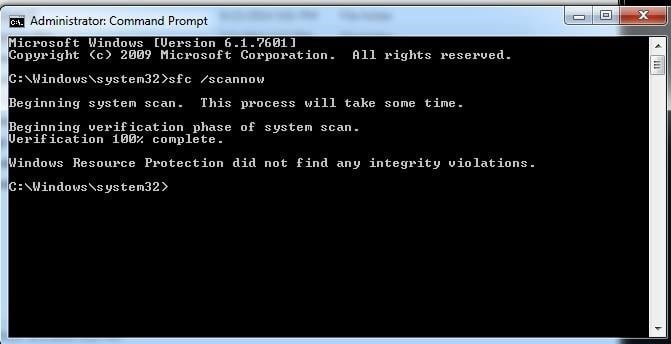

Идея, которая стоит за этим инструментом, заключается в том, что эта утилита проверяет, были ли внесены какие-либо изменения в системные файлы и в случае чего пытается их починить. Давайте попробуем. Откройте командную строку, щелкнув правой кнопкой мыши, и выберите «Запуск от имени администратора». Затем введите следующую команду (обязательно нажмите после этого Enter).

sfc /scannow

Как видно из приведенного выше скриншота, вредоносное ПО осталось незамеченным даже этим инструментом.

Шаг 4. Проверьте сетевые подключения с помощью Netstat

Если вредоносное ПО в нашей системе по задумке должно причинить нам какой-нибудь вред, то ему необходимо связаться с центром управления, за которым стоит хакер. Чтобы получить то, что ему нужно, хакер должен как-то эту программу удаленно контролировать и управлять ею.

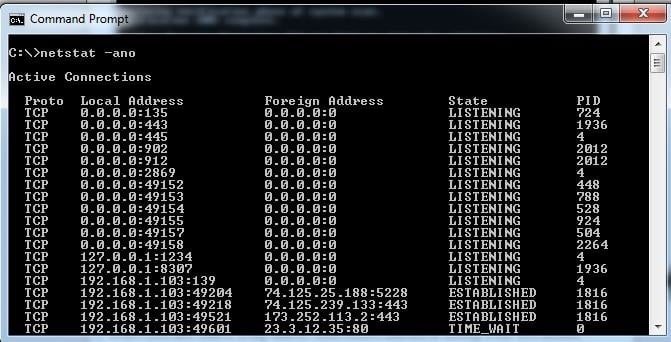

Microsoft также встроила в Windows утилиту под названием netstat. Netstat предназначена для идентификации всех подключений к вашей системе. Попробуем использовать ее, чтобы увидеть, есть ли у нас какие-либо необычные соединения.

Еще раз откройте командную строку и введите следующую команду:

netstat -ano

Вредоносная программа, встроенная в системные файлы, может манипулировать тем, что операционная система нам сообщает и какую информацию она нам отображает. Так она скрывает свое присутствие в системе. Это объясняет, почему в netstat нет ничего необычного. Это еще одно свидетельство того, насколько устойчивыми могут быть некоторые из этих вредоносных malware-программ.

Шаг 5. Проверьте сетевые подключения с помощью WireShark

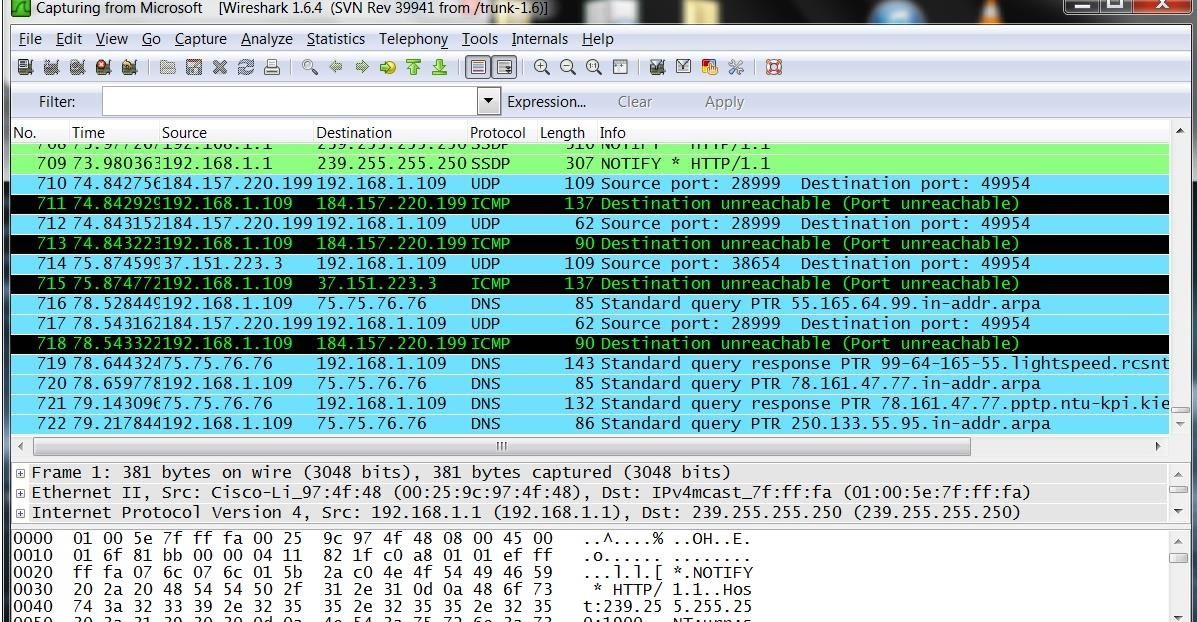

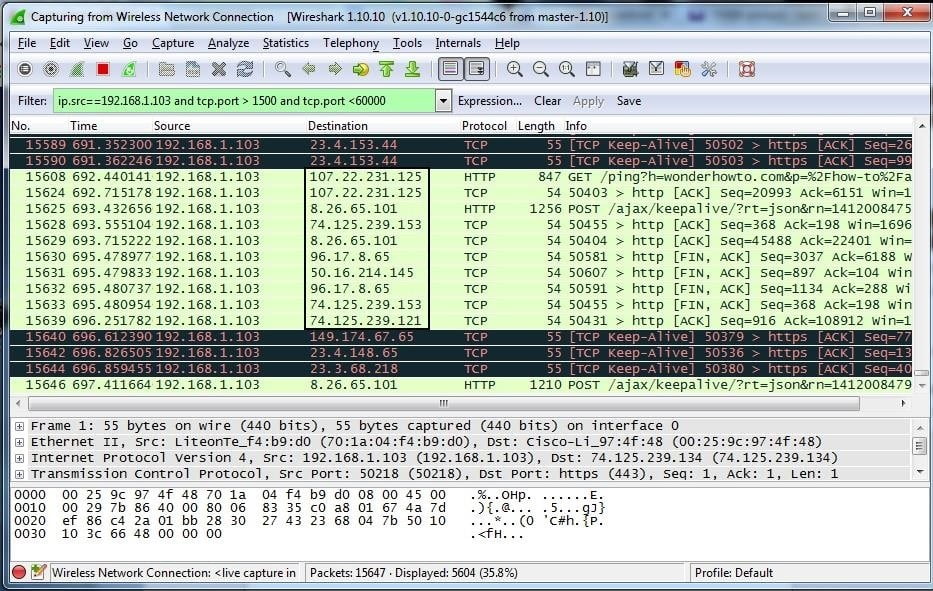

Если мы сможем установить стороннее программное обеспечение для анализа соединений с нашим компьютером, то мы сможем идентифицировать наличие соединения с нашим компьютером и от нашего компьютера, установленного вредоносным объектом. Идеальное ПО для этой задачи называется Wireshark.

Wireshark — это бесплатный инструмент с графическим интерфейсом, который отображает все входящие и исходящие пакеты от нашего компьютера. Таким образом, мы можем идентифицировать эту злобную malware-программу, которая использует наш процессор и так сильно тормозит систему.

Поскольку Wireshark является приложением, а не частью системы Windows, то он менее подвержен воздействию вредоносных программ и не контролируется ими. Вы можете скачать Wireshark здесь. После того, как он будет установлен, кликните на активный интерфейс, и вы увидите экран, как на скриншоте ниже.

Затем Wireshark может перехватить все пакеты, отправляемые в вашу систему и из нее для последующего анализа.

Ключевым моментом здесь будет поиск аномальных пакетов, которые не являются частью вашего «нормального» общения. Конечно, вы должны иметь представление о том, какое общение является «нормальным».

Если вы не просмотрели нормальную коммуникацию, то вы сможете фильтровать пакеты только для просмотра подмножества всей коммуникации. Поскольку злоумышленники часто используют номера портов с большими значениями в целях уклонения от обнаружения, то вы можете отфильтровать, скажем, порты 1500-60000. Если у вас имеется в системе какая-нибудь посторонняя вредоносная связь, она, скорее всего, появится в этом диапазоне портов. Кроме того, давайте просто посмотрим на трафик, идущий из нашей системы, чтобы узнать, «звонит» ли домой вредоносное ПО через один из этих портов.

Мы можем создать фильтр в Wireshark, введя его в окно «Фильтр» под основным меню и иконками. Фильтры в Wireshark — это отдельная очень большая история, которую мы не можем осветить в этой статье, но мы покажем вам самый простой из них.

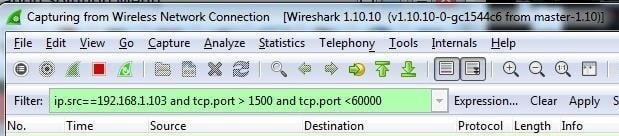

В этом случае наш IP-адрес — это 192.168.1.103, поэтому мы вводим:

ip.src == 192.168.1.103

Этот фильтр покажет только трафик, выходящий из нашей системы (ip.src). Поскольку мы также хотим отфильтровать все порты выше 1500 и ниже 60000, то можно добавить:

and tcp.port > 1500 and tcp.port < 60000

Полученный фильтр будет показывать только трафик, который удовлетворяет всем этим условиям, а именно:

- Исходящий из нашего IP-адреса (ip.src == 192.168.1.103)

- Исходящий из одного из наших TCP-портов выше 1500 (tcp.port> 1500)

- Исходящий из одного из наших TCP-портов ниже 60000 (tcp.port <60000)

Когда мы вводим все это в окно фильтра, он меняет цвет с розового на зеленый. Это означает, что наш синтаксис фильтра правильный. И выглядит это как на скриншоте ниже.

Теперь кликните по кнопке «Apply» справа от окна фильтра, чтобы применить его ко всему трафику. Когда вы это сделаете, вы начнете фильтровать только трафик, соответствующий этим условиям.

Теперь нужно найти необычный трафик, который не связан с «нормальным» трафиком из вашей системы. Это может быть сложной задачей. Чтобы определить вредоносный трафик, вам нужно ввести неизвестные IP-адреса, с которыми ваша машина взаимодействует (см. IP-адрес в поле), в адресную строку браузера и проверить, является ли этот адрес настоящим адресом какого-нибудь сайта. Если нет, то этот трафик нужно немедленно рассмотреть с особой тщательностью.

Обнаружение того, заражен ли ваш компьютер вредоносным ПО, не всегда простая задача. Конечно, для большинства просто довериться антивирусам — это самый лучший и самый простой метод. Но учитывая, что антивирусы несовершенны, некоторые из описанных здесь методов могут быть эффективными при определении того, были ли вы взломаны или нет.