Содержание:

Вы хотите узнать, чем занимается другой человек в своём смартфоне? Если ваши устройства находятся в одной сети Wi-Fi, это просто. Достаточно запустить приложение Wireshark и выполнить несколько настроек. Мы будем применять инструмент дешифрования трафика WPA2, чтобы можно было в реальном времени отслеживать, какие приложения работают на другом смартфоне.

Использовать зашифрованную сеть лучше, чем открытую, но это преимущество теряется, если атакующий находится в той же сети. Если посторонний знает пароль к вашей сети Wi-Fi, он сможет отследить ваши действия при помощи Wireshark. Атакующий сможет создать список запущенных на устройстве приложений и попытаться найти уязвимые программы.

Дешифрование зашифрованных пакетов

Когда вы используете сеть Wi-Fi с шифрованием WPA2, безопасность вашей сессии основана на двух вещах. Во-первых, это пароль, который применяется для генерирования намного более длинного числа, PSK (pre-shared key). Во-вторых, это рукопожатия, которые происходят при установке подключения. Если атакующий использует PSK к сети Wi-Fi и видит, что вы подключились к сети или выбрасывает вас из неё, можно дешифровать ваш трафик Wi-Fi и увидеть, что вы делаете.

Содержимое сайтов HTTPS увидеть невозможно, но посещаемые вами сайты HTTP или незащищённые приложения на смартфоне можно просматривать. Кажется, что это неважно, но всего за 60 секунд можно много узнать о типе устройства, за которым вы ведёте наблюдение, и что на нём происходит. Легко увидеть запросы DNS, которые дают доступ к доменам для работы приложений. Это показывает, какие приложения и сервисы активны.

Как это работает

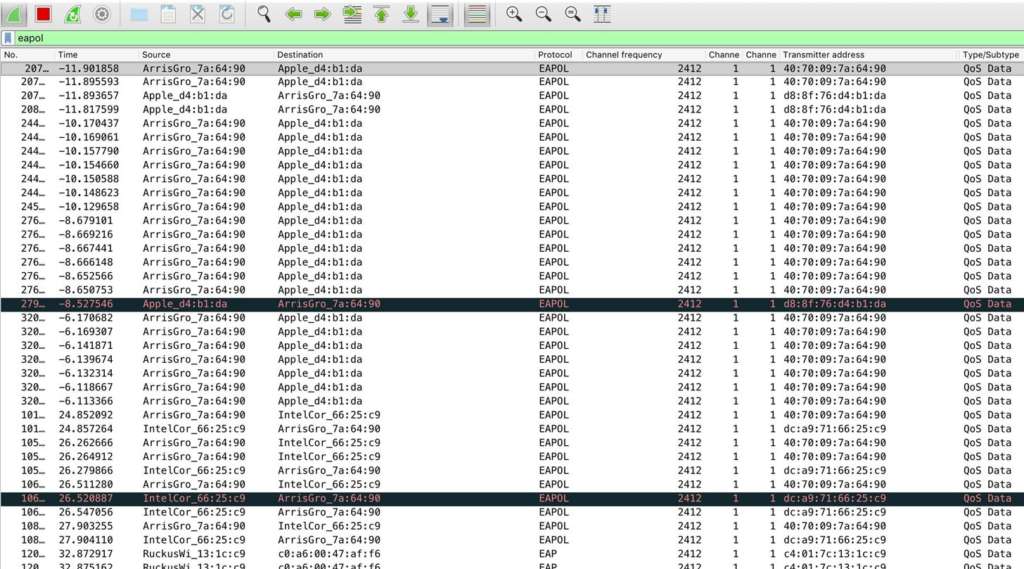

Для выполнения подобной атаки должны быть соблюдены несколько условий. Во-первых, нужен пароль, нужна близость к жертве для записи трафика, нужна возможность отключить чужое устройство от сети или подождать, когда оно будет отключено без вашего участия. Дальше открывается Wireshark и его меню для дешифрования пакетов Wi-Fi, добавляется PSK для активации дешифрования, ожидаются пакеты EAPOL от подключенного к сети устройства.

Чтобы понять, что представляет собой устройство-цель, будут использоваться фильтры захвата для определения пакетов DNS и HTTP. Чтобы увидеть полный список доменов, к которым устройство подключается, нужно посмотреть перечень доменов после завершения захвата. Можно использовать эту информацию для анализа того, какие сервисы запущены, даже если они работают в фоновом режиме и приложение не запускалось на протяжении какого-то времени.

Что потребуется

Для этого нужна карта адаптера беспроводной сети с режимом беспроводного мониторинга. Можно посмотреть на список таких карт с совместимостью с Kali.

Дальше нужен смартфон на Android или iOS с подключением к сети Wi-Fi. Можно попрактиковаться в открытой сети Wi-Fi, чтобы увидеть то, что вы должны увидеть. Иногда дешифрование с первого раза может не срабатывать. Нужно знать имя сети и пароль к ней, чтобы вести мониторинг. Это позволяет вычислить ключ PSK, чтобы в реальном времени дешифровать трафик.

Шаг 1. Скачивание Wireshark и подключение к сети Wi-Fi

Скачайте и установите программу Wireshark, если она у вас ещё не установлена. Подключитесь к нужной сети Wi-Fi. Если вы собираетесь пользоваться PSK вместо ключа сети, нужно вычислить его при помощи инструмента Wireshark, поскольку вы не сможете выходить в интернет во время захвата, в зависимости от вашей карты.

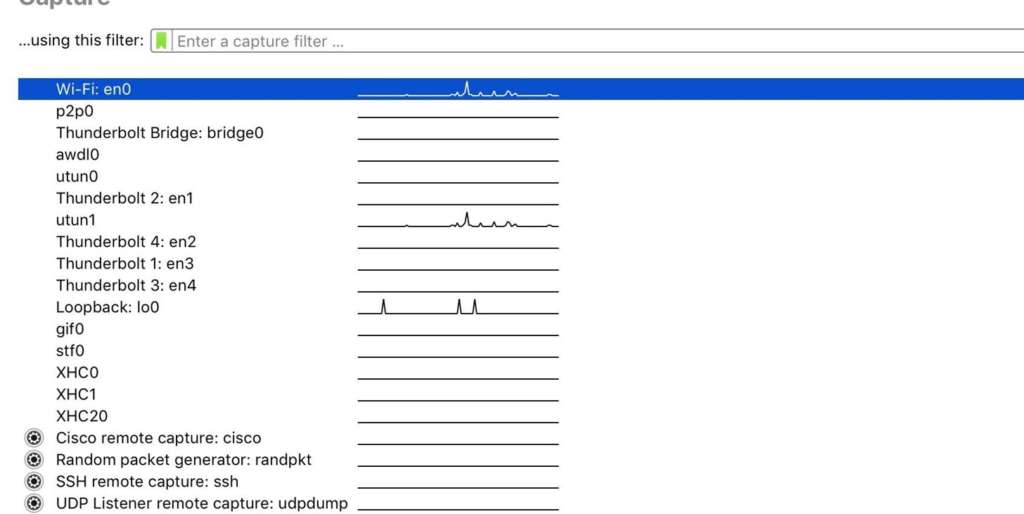

Когда скачали Wireshark, запустите приложение и посмотрите на сетевые интерфейсы. Прежде чем начать захват, нужно задать ряд параметров для работы карты в корректном режиме.

Шаг 2. Настройка Wireshark для захвата

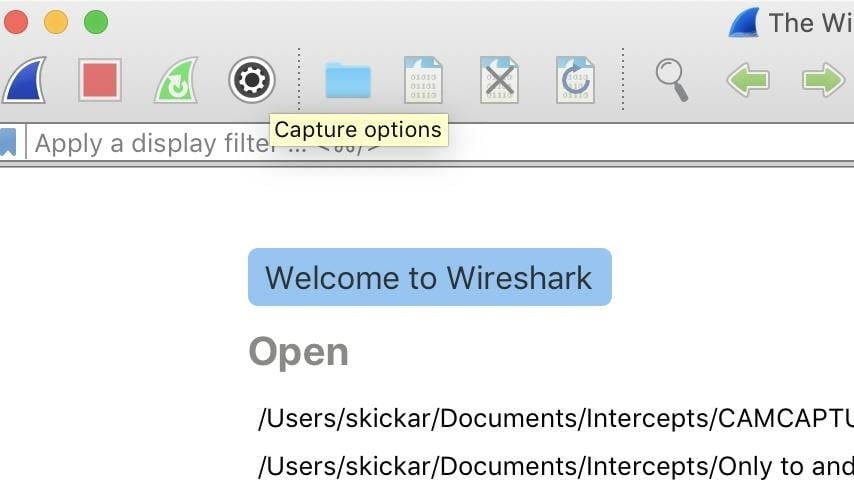

В меню Wireshark нажмите на иконку с шестерёнкой, которая называется «Опции захвата».

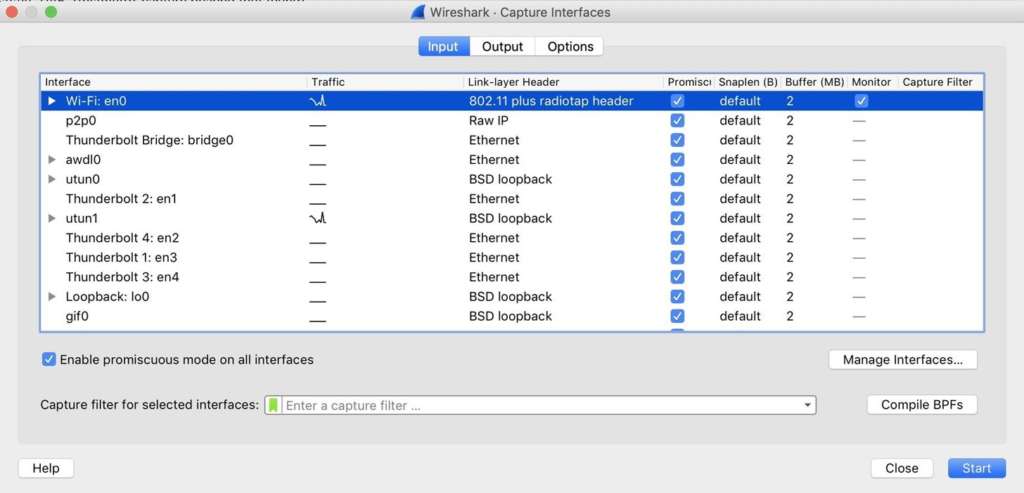

Откроется окно «Интерфейсы захвата»:

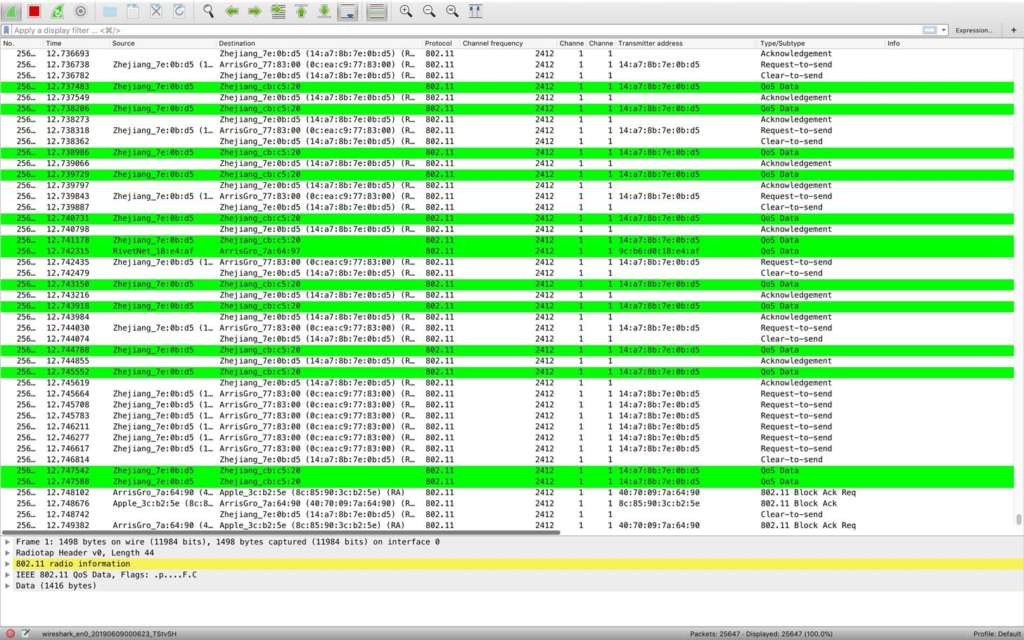

Шаг 3. Начало захвата сети и сканирования пакетов EAPOL

Если вы не подключились к сети, где находится устройство-цель, то не сможете увидеть пакеты, поскольку будете находиться в другом случайном канале. Wireshark не может менять канал, на котором работает беспроводной сетевой адаптер, поэтому вы не получите нужной информации.

Шаг 4. Дешифрование трафика при помощи сетевого PSK

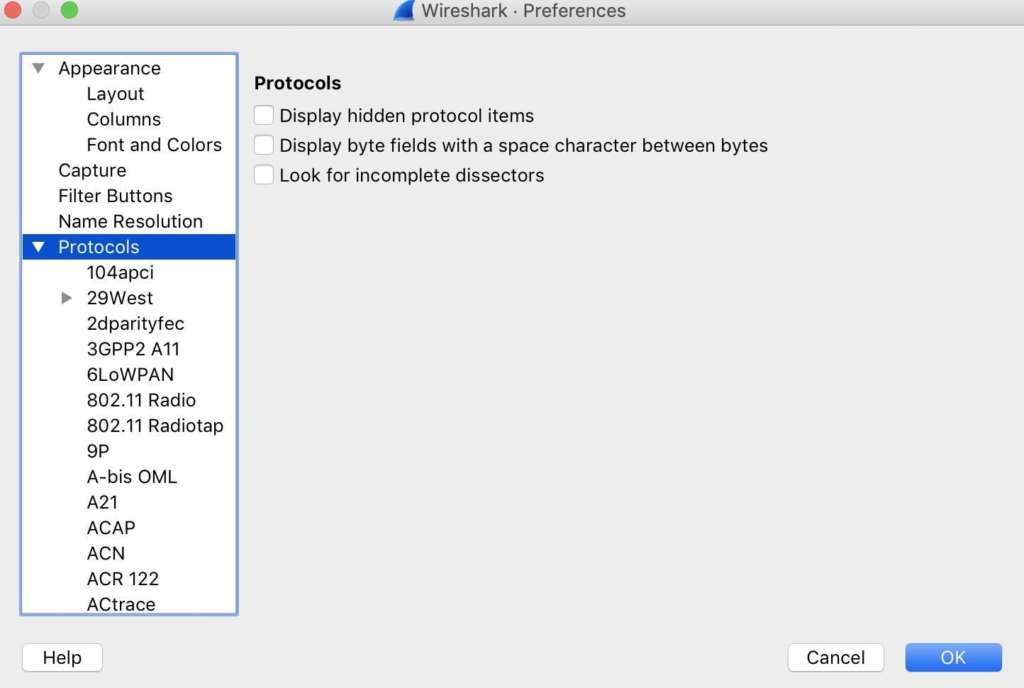

После подтверждения установления связи можно дешифровать информацию. Для этого нужно добавить сетевой пароль или PSK. Откройте выпадающее меню Wireshark и выберите команду «Настройки». Здесь нажмите на «Протоколы».

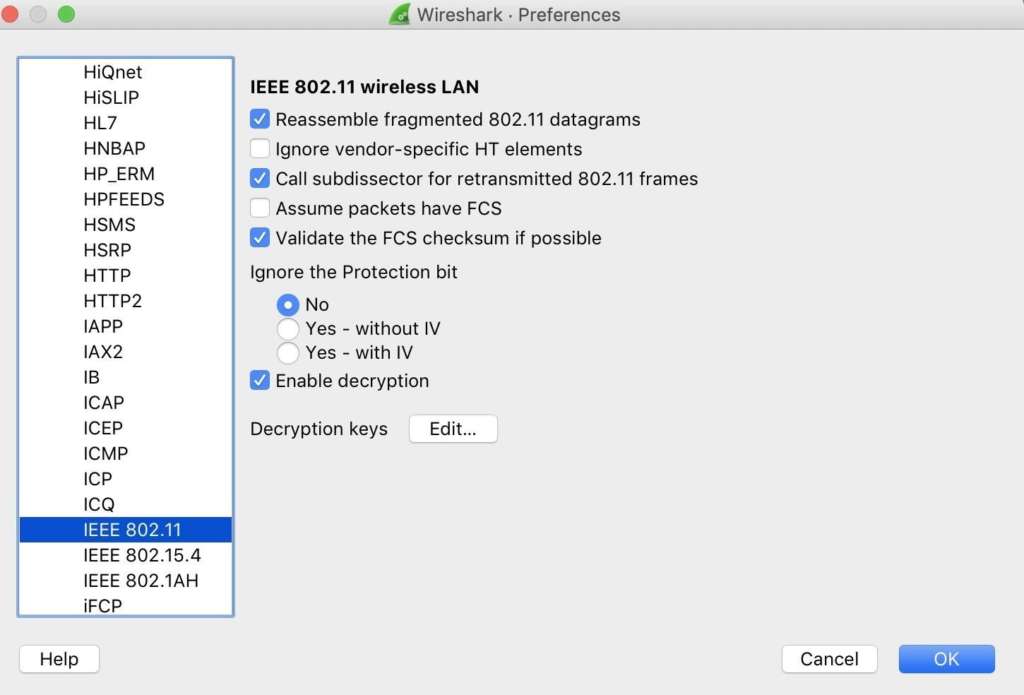

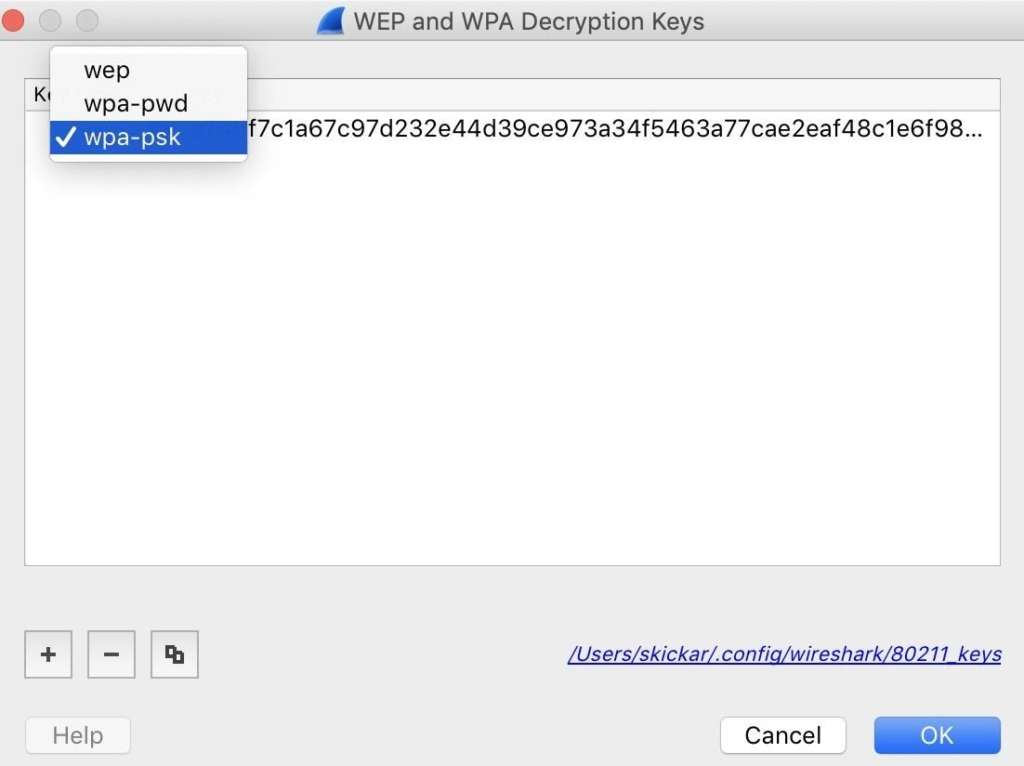

Выберите IEEE 802.11 и нажмите «Включить дешифрование». Чтобы добавить сетевой ключ, нажмите «Редактировать» рядом с ключами шифрования. Откроется окно для добавления паролей и PSK.

Выберите в меню «wpa-psk» и вставьте ваш ключ. Нажмите Tab и OK.

После этого нажмите OK в меню «Настройки» и Wireshark повторно просканирует все захваченные пакеты, пытаясь дешифровать их. По многим причинам это может не сработать. В большинстве случаев попытки удавались, если обеспечить хорошее рукопожатие (EAPOL) и переход между использованием сетевого пароля и PSK. Если это работает, можно продолжать анализировать трафик и выбирать используемые приложения.

Шаг 5. Сканирование пакетов DNS & HTTP

Избавившись от защиты трафика, Wireshark может дешифровать его и сказать, какие устройства находятся в сети Wi-Fi в настоящее время.

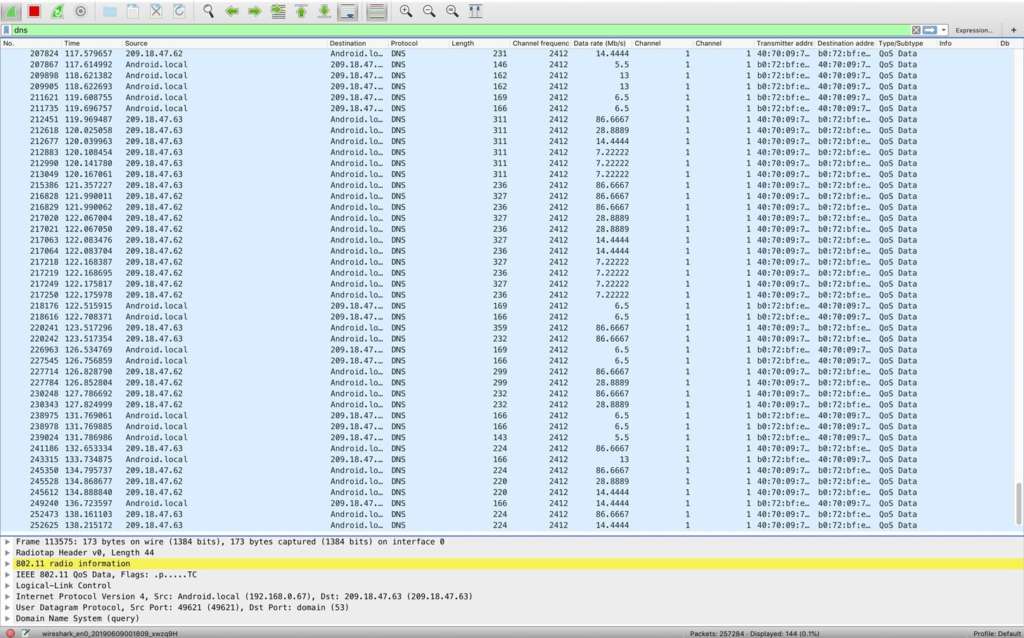

1. Запросы DNS

Чтобы увидеть интересующие нас пакеты, начнём с запросов DNS. С их помощью приложения проверяют, что IP-адреса, к которым они должны подключаться, не изменились. Они направляются на доменные имена, в которых обычно содержится название приложений. Из этого можно понять, какие приложения запущены на смартфоне.

Чтобы увидеть запросы приложений, будем использовать два фильтра захвата, dns и http. Это позволяет увидеть наиболее очевидные следы приложений в сети Wi-Fi. Сначала наберите в фильтре dns и нажмите на ввод. Если это не работает, попробуйте несколько раз подряд переключиться в реальном времени между паролем и PSK. Возможно, после этого всё заработает.

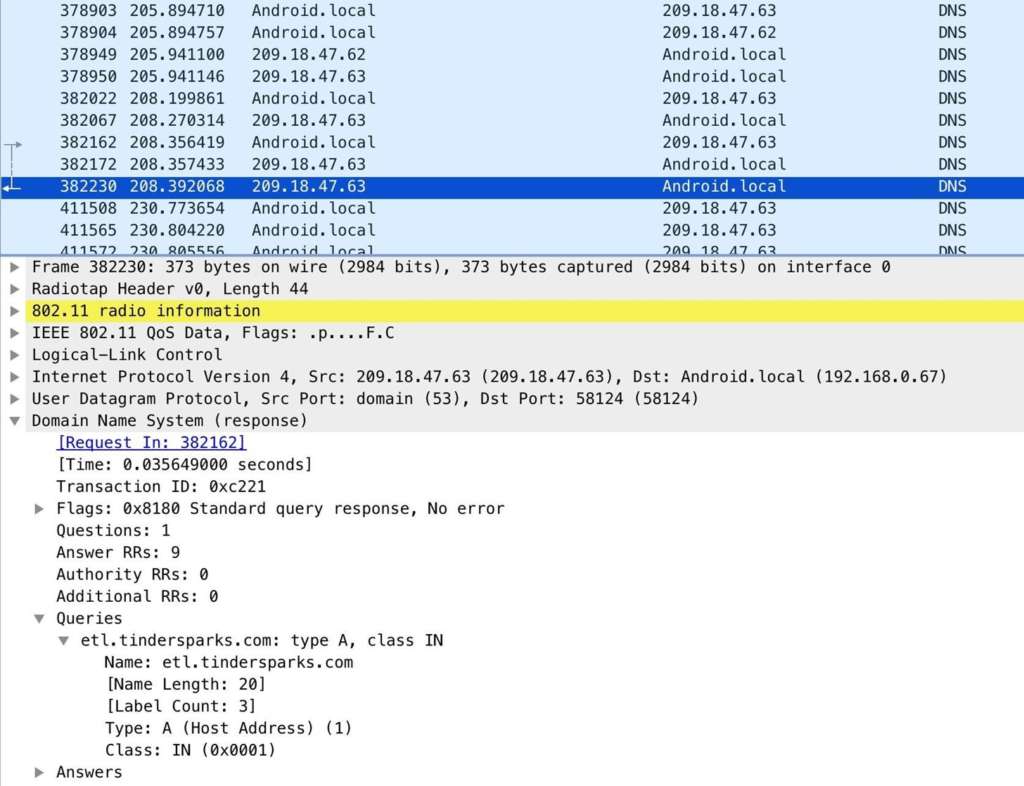

Вы можете увидеть ответ ниже. Приложение Tinder обращается к домену Tindersparks.com, как и многие другие сервисы. Этот запрос один из наиболее заметных.

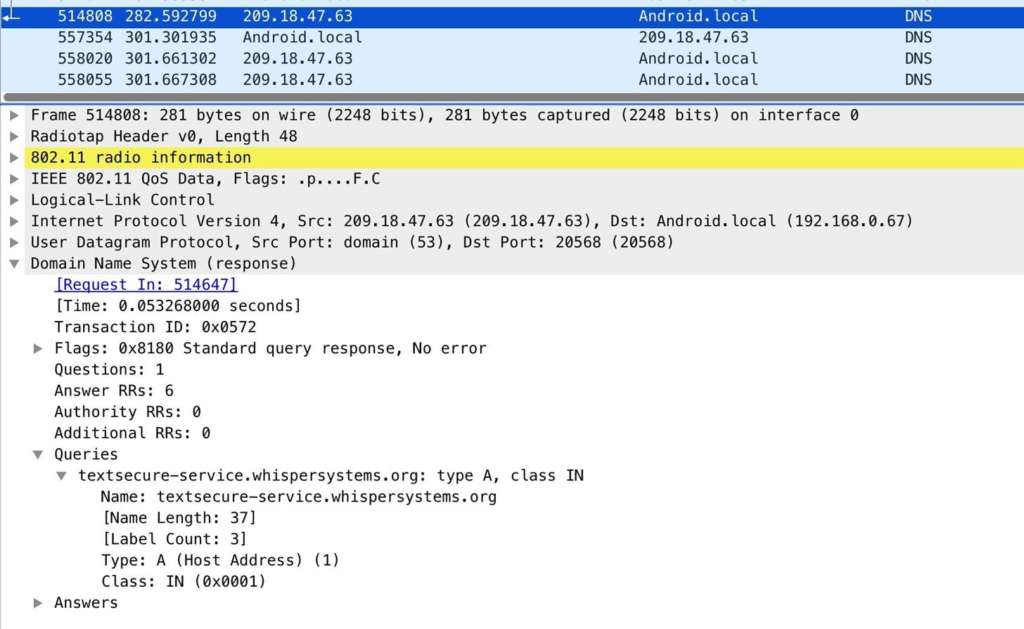

Работа с приложением Signal является неплохой идеей, но ещё лучше пользоваться VPN. Почему? Всего лишь запуск приложения Signal создаёт указанные ниже следы, позволяя понять, что человек с кем-то переписывается в зашифрованной программе.

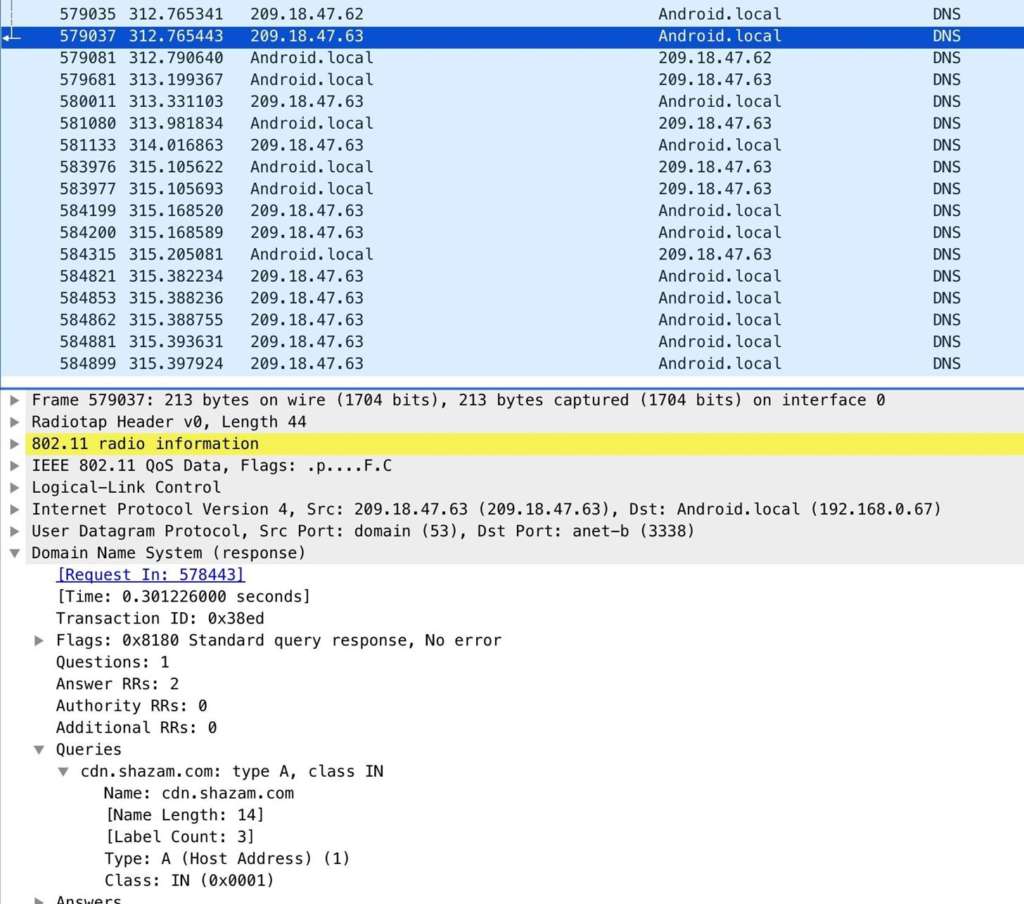

Если пользователь при помощи программы Shazam хочет определить песню, следы выглядят следующим образом:

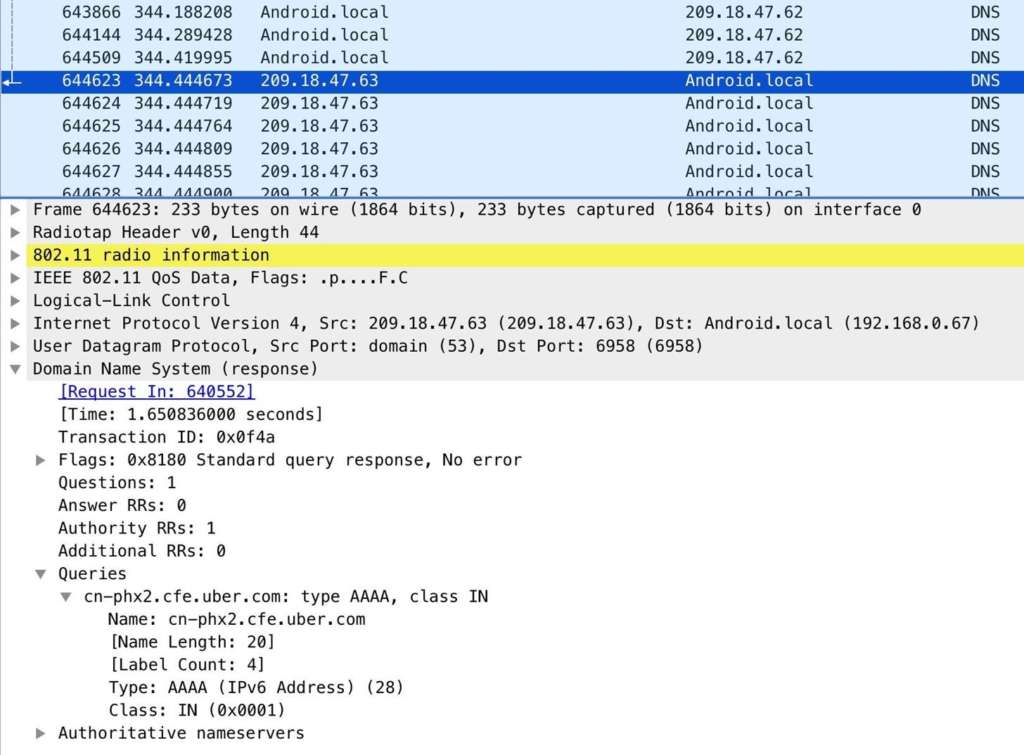

Запуск приложения Uber создаёт следующие запросы:

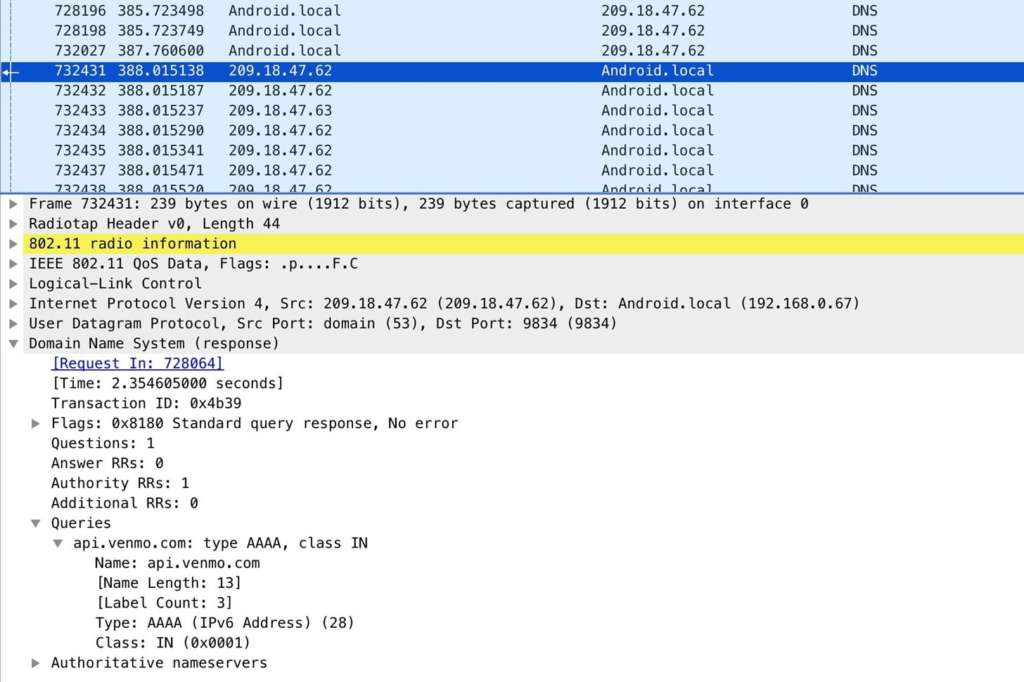

Ниже мы видим эффект запуска приложения Venmo, которое занимается денежными перев

2. Пакеты HTTP

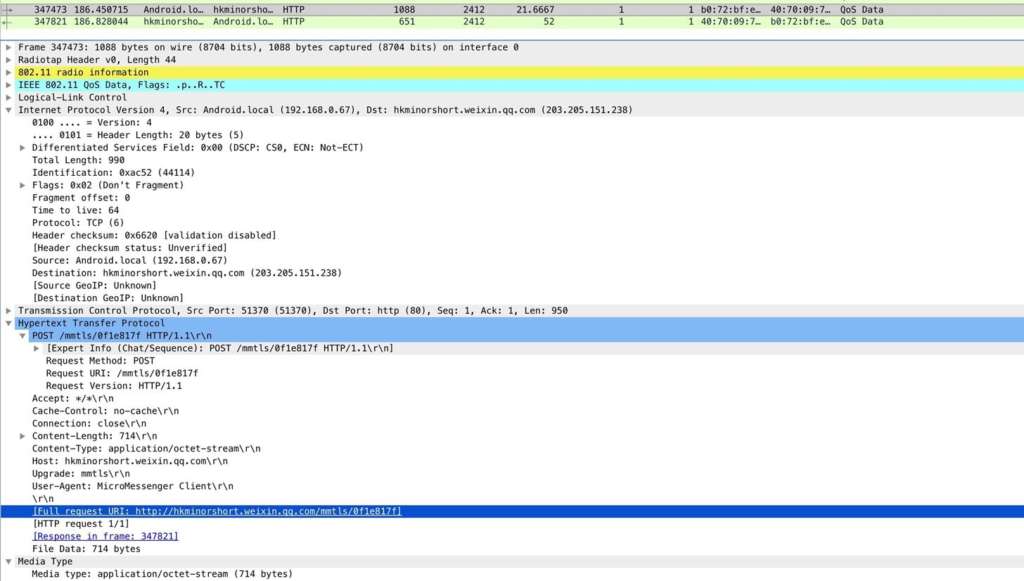

Дальше мы при помощи фильтра http посмотрим на незащищённые веб-запросы. Фильтры захвата содержат информацию вроде useragent, из чего можно узнать о типе подключающего устройства. Мы нажмём на пакеты и раскроем вкладку «Hypertext Transfer Protocol».

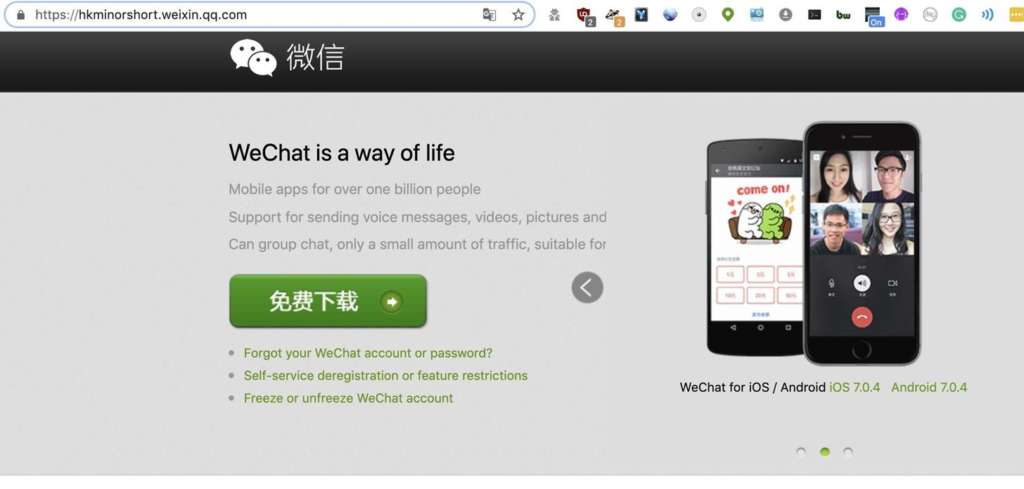

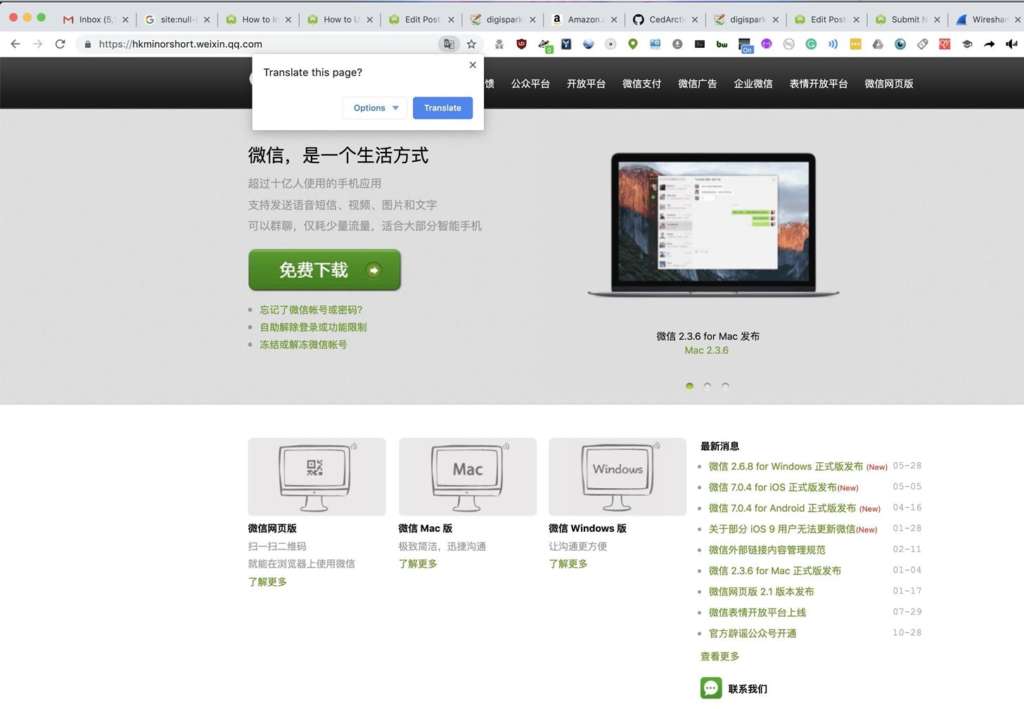

В этом примере можно увидеть незащищённые запросы HTTP к серверу чата. Что это? Изучение пакета и имени домена даёт ответ, что это приложение WeChat. Оно установлено на данном смартфоне и общение не полностью зашифровано.

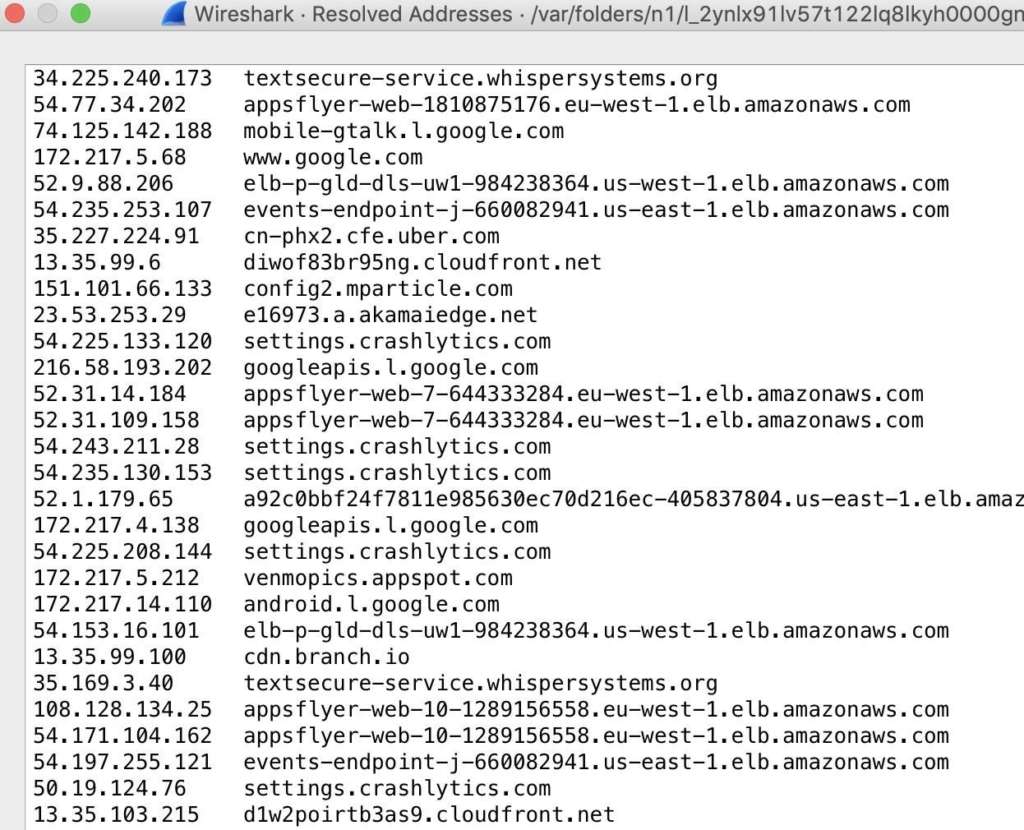

Если вы хотите увидеть все расшифрованные данные, можно нажать на вкладку меню под названием «Статистика» и посмотреть разрешённые адреса. Это покажет все расшифрованные во время захвата домены. Это должен быть длинный список сервисов, к которым устройство подключается посредством приложений.

В результате можно понять, какие приложения и сервисы работают на устройстве.

В результате можно понять, какие приложения и сервисы работают на устройстве.

Из-за Wireshark доверять сетям Wi-Fi становится труднее

Такой вид мониторинга кажется навязчивым, но нужно помнить, что такую же информацию сохраняет ваш провайдер интернета и может продавать её или передавать правоохранительным органам по запросу. Если вы хотите защититься от подобных действий провайдера, можно пользоваться сервисами VPN, чтобы скрывать локальный трафик посредством сильного шифрования. Если при каких-то определённых действиях вам особенно сильно нужно скрываться, желательно пользоваться мобильным трафиком вместо Wi-Fi.