Содержание:

С возвращением, мои хакеры!

Чтобы овладеть сетью и получить важные данные, нам достаточно найти одно слабое звено в сети. Не имеет смысла биться головой о стены неприступных систем вроде файлового сервера или сервера базы данных, когда мы можем использовать самое слабое звено в любой системе — человека.

Где-то в сети всегда найдется какой-нибудь скучающий офисный клерк, у которого мало текущей работы, но много времени для занятия ерундой в Интернете. Его можно соблазнить зайти на наш вредоносный сайт, открыть вредоносный Word-документ или просмотреть PDF-файл.

Как только мы скомпрометируем эту единственную цель во всей сети, мы сможем использовать ее в качестве точки опоры для того, чтобы овладеть всей сетью, а в конечном итоге захватить нужные нам данные на сервере или сервере базы данных.

В этой статье мы расскажем, как использовать одну такую взломанную систему в качестве отправного пункта для компрометации наиболее защищенных серверов в этой сети. Как только вы найдете это единственное слабое звено, вы сможете выступить против по-настоящему крутых парней!

Шаг 1. Компрометация клиента

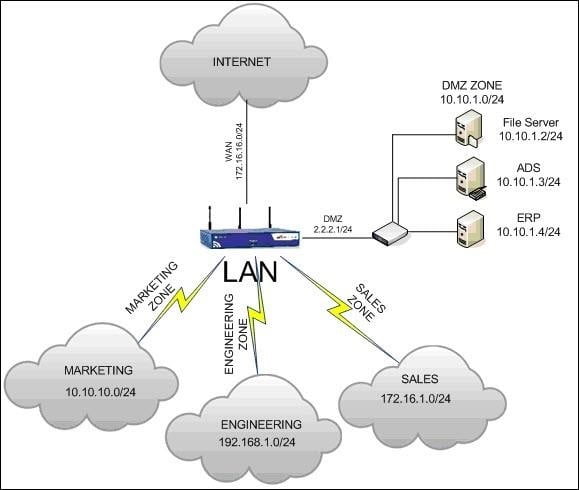

Первым шагом является компрометация одной машины в сети. Для ориентации можно использовать приведенную выше диаграмму. Давайте представим себе, что речь идет о ком-то в инженерном отделе. Мы можем сделать это, отправив им вредоносную ссылку, PDF или Word-документ, или захватив непропатченную операционную систему. Любой из этих вариантов может сработать.

В нашем случае мы собираемся использовать вредоносную ссылку и отправить ее по электронной почте одному из сотрудников инженерного отдела с сопроводительным текстом что-то вроде «ржу нимагу», которое ему предлагается посмотреть. Давайте создадим такую ссылку.

Шаг 2. Откройте Metasploit

Запустите BackTrack и откройте консоль Metasploit.

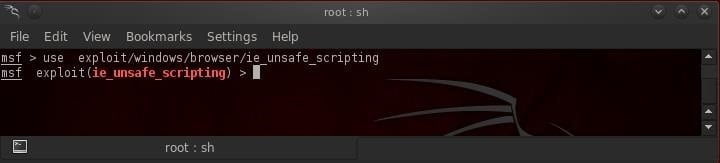

Шаг 3. Выберите эксплоит

В этом случае мы будем использовать эксплоит ie_unsafe_scripting, но любой эксплоит будет работать. Нам просто нужно найти ОДНУ уязвимую систему в сети.

Если вы не знаете, как это сделать, то ознакомьтесь с нашими статьями по получению рута при использовании сайта и pdf-документа. Любой способ будет работать.

Шаг 4. Запустите Meterpreter

Как только жертва откроет вредоносную ссылку, мы получим приглашение командной строки Meterpreter как на скриншоте ниже. Из консоли Meterpreter нужно ввести:

meterpreter> ipconfig

Это покажет нам сетевые интерфейсы нашей целевой системы, а также IP-адреса и MAC-адреса, связанные с каждым из них. Как и следовало ожидать, интерфейс 1 является loopback-интерфейсом, и в этом случае интерфейс 2 связан с IP-адресом 192.168.1.101.

Ваши результаты могут отличаться в зависимости от конфигурации взломанной машины.

Шаг 5. Сканирование сети

Теперь, когда мы находимся внутри сети, мы можем использовать вспомогательный модуль Metasploit, называемый arp_scanner, который позволяет нам использовать протокол ARP для обнаружения других систем внутри сети, подобно утилите Netdiscover. Введите в консоли:

meterpreter > run arpscanner -h

Эта команда выдаст нам экран справки для модуля arp_scanner.

Теперь, чтобы запустить arp_scanner, нужно ввести:

meterpreter > run arp_scanner -r 192.168.1.0/24

Где:

- run — это команда для выполнения внутренних скриптов Meterpreter

- -r предшествует целевому диапазону IP-адресов или сети в CIDR-нотации

- 192.168.1.0/24 — это обозначение в CIDR-нотации для включения всей внутренней сети класса C по сетевой маске 255.255.255.0

Работа arp-сканера покажет все системы во внутренней сети. Для наших целей наиболее важен главный шлюз по умолчанию — 192.168.1.1.

Шаг 6. Добавление маршрута

На последнем этапе мы рассмотрим сессию Meterpreter (это просто переместит нашу сессию Meterpreter в фоновый режим, предполагая, что он все еще работает, но мы можем вернуться к консоли Metasploit’а и запускать другие команды). Затем мы добавим маршрут от дефолтного шлюза к нашей взломанной системе, чтобы весь трафик от шлюза шел на взломанную машину.

Таким образом, у нас будет доступ ко всем системам и подсетям, которые обращаются к этому дефолтному шлюзу, что также позволяет скомпрометировать и их тоже.

Теперь, когда мы успешно добавили маршрут между шлюзом по умолчанию и нашим компьютером-жертвой, сеть для всех задач — наша! Теперь мы можем использовать эту взломанную машину для атаки на все системы в этой сети как внутри инженерной подсети, так и во всех подсетях, использующих этот шлюз.

Разумеется, для того, чтобы овладеть этими машинами, нам нужно будет сделать последний шаг — запустить эксплоит на каждой из этих машин, но нам больше не придется беспокоиться о системах предотвращения вторжений (IPS) и брандмауэрах, поскольку мы сейчас проводим атаку изнутри сети!