FAQ по Безопасности от Anonim.network

1. Где безопасней хранить приватную информацию?

Хранение информации — лучше хранить всю информацию в облачных сервисах, таких как skydrive, google drive, dropbox, конечно же не используя яндекс диск и другие подобные Российские сервисы.

Но храня информацию не нужно забывать о ее шифровании, прекрасно интегрируются с облачными дисками несколько программ шифрования это truecrypt и rohos disk.

2. Как общаться наиболее безопасно?

Джаббер это с одной стороны правильно, но с другой многие jabber сервисы ни чем не отличаются от ICQ или Skype, так же ведут логи по соединениям и переписки. Для того, чтобы избежать данной проблемы ( если конечно вам это требуется) заведите свой jabber сервер ( установка его займет максимум 5 минут, а настройка еще 3).Ну и если вы все таки пользуетесь публичными ( или как вы думаете, приватными jabber сервисами) обязательно шифруйте свои сообщения.

Шифрование сообщений в jabber-е имеет один большой недостаток, обычно клиенты не могут установить модуль OTR для шифрования сообщений, для облегчения жизни клиентам существует другой вид шифрования PGP , под который написан отличный клиент с встроенным модулем шифрования и удобной ( но не думаю что приватной) передачей файлов через файлообменники этот клиент зовется SJ.

Общение в аське лучше производить из самого джаббера ( подключив транспорт ICQ)

Skype это отдельная история, во первых с недавних пор он палит IP клиента, во вторых хранит очень полные логи. Избавиться от него самый правильный вариант, но очень уж много клиентов им пользуется и терять их совсем не хочется, в этом случае как закрыть свой IP мы уже знаем, а вот общение в скайпе надо свести к минимуму и страться передавать важную информацию путем передачи зашифрованных файлов, но не делайте так , как многие наивно полагая о честности сервиса передают информацию через privnote.com это сервис давно себя скомпрометировал в связи с тем , что логирует все записи клиентов.

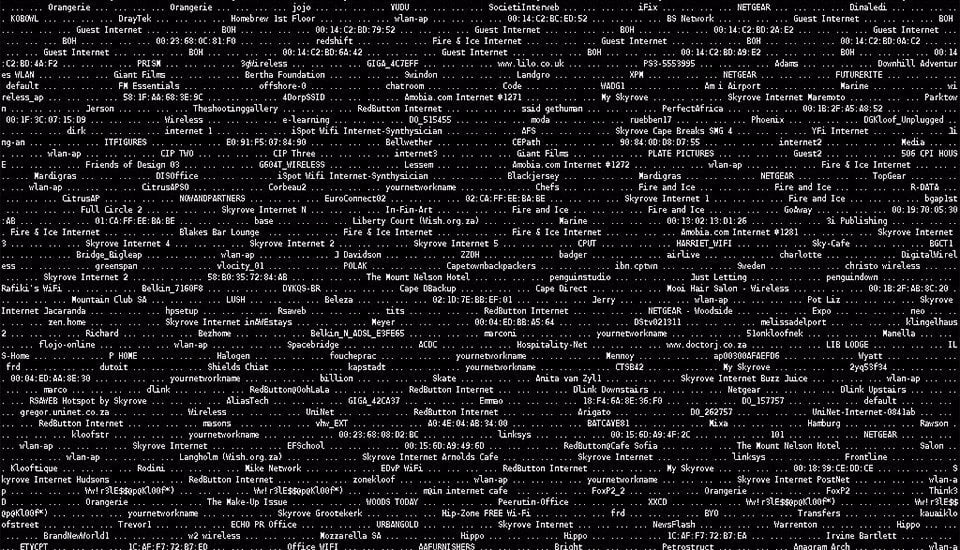

3. Как вычисляют пользователей?

Давайте рассмотрим, пару способов вычисления пользователя о которых многие забывают.

Что делает обычный пользователь, он меняет IP и радуется жизни. Продвинутый удаляет еще и cookies, и тоже считает себя относительно защищенным. Но все мы забываем, что каждый браузер и система имеют свой практически уникальный отпечаток. Методика заключается в том, что собирается вся информация о браузере, плагинах , операционной системе, времени установок (где возможно получить время) вся эта информация достаточно уникальна и позволяет на 70-75 процентов идентифицировать пользователя, а это уже не мало на начальном этапе.

Система снятия отпечатков браузера и ос, сейчас стоит на всех социальных сетях. То есть если вы пошли к примеру на один ресурс, где был снят ваш отпечаток, и потом отключив впн пошли к себе в одноклассники, то считайте что вы попали, так как с 2012 года вторым этапом розыска осуществляется сверка данных по отпечаткам, доступ к АРМ имеют сотрудники большого брата , все же остальные получают данные по запросу.

Далее используется IP адрес ( даже под впном) и сверяются тайминги.

Как же это происходит?

Везде ( по всей европе и России и тд) , во всех Дата Центрах установлено оборудование для записи трафика ( это страшное слово СОРМ, Solera, E-Detective и тд., это оборудование ( с недавних пор ) пишет весь трафик по ДЦ , как входящий так и исходящий. Далее происходит сверка пакетов по временным интервалам, то есть считается количество и размер исходящего пакета в промежуток времени и так же входящего прибавляется время которое требуется на прохождение маршрута и вуаля, мы имеем клиента, который прячется за впном. Так же через ДЦ не запрашивая данные у ВПН провайдера имеем реальный IP клиента.

4. Виртуальная машина, этого достаточно, что бы скрыть( изменить) отпечаток?

Виртуальная машина скроет ваш отпечаток и будет передавать свой, требуется настройка сброса параметров и переустановка системы в виртуалке время от времени, с изменениями параметров. Если говорить о виртуалке на удаленном хостинге, то это вообще не следует использовать если она не подготовлена определенным образом (шлюзование, микширование, впн, миграция и тд), да еще и вы один клиент виртуалки.

5. Хранят ли провайдеры данные о пользователях?

Федеральная служба безопасности РФ намерена получить полный контроль над данными пользователей глобальной сети Интернет. Так, эксперты ведомства приняли участие в создании приказа Министерства связи и массовых коммуникаций, согласно которому, с 1 июля 2014 года все провайдеры должны установить необходимое оборудование, позволяющее записывать и хранить не менее 12 часов данные интернет-трафика. К тому же, согласно проекту приказа, доступ к этой информации в полном объеме должен быть предоставлен спецслужбам страны.

По данным ИД «Коммерсантъ», под наблюдение ведомства попадают, помимо всего остального, телефонные номера, IP-адреса, имя учетной записи пользователя, адреса электронной почты в сервисах mail.ru, yandex.ru, rambler.ru, gmail.com, yahoo.com и др.; уникальный идентификационный номер пользователя интернет-чата ICQ, международный идентификатор мобильного оборудования (IMEI), идентификаторы вызываемого и вызывающего абонентов интернет-телефонии и др.

Помимо этого, документ предусматривает передачу представителям ФСБ данных о местоположении абонентских терминалов пользователей сервисов интернет-телефонии (Google Talk, Skype и др.)

Отметим, что многие эксперты назвали проект приказа неконституционным, поскольку его положения предполагают сбор и хранение данных пользователей без соответствующего постановления суда.

Это оборудование ставиться в рамках СОРМа, но уже имеет более направленный характер для слежения за абонентами.

Минимальной мерой безопасности теперь является полный отказ от IM клиентов и переход на jabber с обязательным шифрованием OTR, а так же отказ от всей IP телефонии, кроме использования сервисов с шифрованием разговора и с обязательной подменой IP (соответственно с sip проксированием на стороне сервера)

6. Как проверить маршруты и как мне защититься от самого сервиса?

Для проверки анонимности проверяем всю инфу, для начала так:

1) Заходим на сервер и смотрим входной IP, далее включаем логи на сервере и перезаходим еще раз ( на выданном вам сервере) и проверяем в аудите безопасности IP подключения к серверу ( то есть по сути лог о том с какого IP вы подключались, если защиты бы не было , то будет ваш домашний IP)

2) Проверяем исходящий IP адрес и смотрим совпадение его с входящим, он не должен совпадать.

3) Проверяем снова идет ли трафик через сервис jap , самое простое можно указать адрес сервера jap в прокси и проверить работает ли сервис. ( это описано в инструкциях)

Это самая простая проверка маршрутов.

Но анонимность не будет анонимной , если мы вас можем контролить, а при такой проверки мы все равно можем снифить трафик и видеть что вы творите.

Для того чтобы защитить себя, вам предоставляется возможность шифрования трафика от нас, для этого на каждой машине установлен VPN клиент от сторонней компании, который оплачивается нами. Трафик шифруется проходя через наши шлюзы именно вашим ВПН и у нас нет возможности его отследить.

Остается еще одна дыра, мы можем получить доступ к вашей информации на жестком диске.

Для этого сделан дополнительный жесткий диск на каждой машине, который предназначен для хранения информации, с нашей стороны он зашифрован, но это не спасает Вас от нас, поэтому есть на рабочем столе установленная программа для шифрования данных, которой мы всем настоятельно рекомендуем пользоваться.

7. Что вы скажите о целесообразности использования криптофона? Будет ли какой-то толк, если у меня есть, а у собеседника нет? Или же у обоих абонентов должны быть криптофоны?

Конечно должен быть у обоих, иначе смысла в нем нет, кстати те что продаются в России и сертифицированы в них даже в двух смысла нет.

8. Кто передаёт секреты с помощью интернета или сотовой связи? Зачем обычному пользователю засекречивать свои разговоры в Скайпе?

Люди разные бывают и дела обсуждают очень часто онлайн. Не всегда приятно, что дополнительный глаз за тобой следит, ну и потом не забывайте , что на данный момент вся переписка скайпа к примеру идет через сервера майкрософта, что с большой долей вероятности означает, что даже спустя какое то время вам смогут вменить какую либо переписку ( пусть даже косвенно, но все же). Самый безобидный вариант, это передача каких то конфед. данных, чем люди обмениваются часто.

9. Какое отношение Kryptos.pro имеет к России? Законен ли сервис?

Kryptos.pro имеет отношение к России, только тем, что сотрудники говрят на русском языке. Юр.лицо открыто в другой стране, сервера находятся за пределами России, клиентами являются тоже не только Россияне. В странах ЕС, данные услуги считаются совершенно законными, так как защищают конфиденциальность личной жизни.

Касаемо России, тут вопрос спорный, с одной стороны есть конституция которая говорит, что каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений. ( в принципе, чем мы и занимаемся),

А с другой стороны, использование шифровальных средств несоответствующих ГОСТ запрещены законом РФ,но тут тоже, мы не нарушаем законов РФ, так как на физ. лиц это не распространяется, так как шифруют свою информацию у нас сами пользователи, при этом используя программы находящиеся в общем доступе.

10. Какие плюсы при работе на серверах *реклама*?

*Предоставление платформы для работы и хранении информации в виртуальном хранилище (Google сервер) размером до 100 ТБ.

*Высокоскоростной безлимитный интернет от 50Мб/с до 100 Мб/с

*Полная безопасность от хакерских угроз и не только…

*Предоставление 5 разных антивирусных лицензионных программ (Kaspersky Internet Security, Dr.Web, Avast, Agnitum, Nod32), которые стоят на отдельном шлюзе проверя все файлы и сайты на наличие вирусов.

*Предоставление удаленнго рабочего стола с оперативной памятью до 96 ГБ.

*Возможность работать на удаленном рабочем столе через любое устройство из любой точки мира (Смартфон, планшет, ПК).

11. Для каких целей используют *реклама*?

Абсолютно для разных.

1) Объединение региональных компаний в единую сеть.

2) Для защиты информации от хакерских и вирусных угроз.

3) Для мобильности, потому как удобно работать в облаке, где все надежно сохраняется и подключиться можно с любого места на планете.

4) Для работы в онлайн сервисах, к примеру на бирже, где должен быть постоянный онлайн.

5) Анонимное общение

6) Анонимный и безопасный серфинг в сети.

Применений очень много. Это зависит только от вашей фантазии и ваших потребносетй.

12. Пишется ли порт в логе гуляния по интернету на ваших серверах?

На входе на сегодняшний день 8 IP каждый из них работает на свою группу клиентов.

Исходящих IP более 50*20 = 1000 штук

Вычислить по порту который, ни коим образом не связан с машиной , а тем более с выходом в интернет нереально. На каждые десять подключений клиентов около 100 паразитных, так что попробовать отсеять адрес практически нереально.

Анонимность можно сделать только путем использования большого количества динамически меняющихся входящих и исходящих маршрутов с использованием микширования ( смешивания) всего трафика для всех клиентов.

13. Что делать, если VPN отключается?

Дело в том, что много пользователей (которые экономят) попадают из за «выпадания» впн, то есть по сути даже запроса к впн сервису делать не надо, так как у многих пользователей впн клиент хоть раз, но отключался. В момент отключения такие сервисы, как скайп, icq, webmoney успевают быстрее принять ваш ip, чем вы подключите VPN. Соответственно вы засветитесь и далее уже прятаться смысла нет. Для того чтобы при отключении VPN, разорвался интернет надо изменить маршрутизацию, а точнее в настройках сетевого соединения удалить шлюз ( после подключения к впну). Это самый простой способ, хотя многие впн сервисы уже стали предоставлять программу для удаления шлюза, но ставить неизвестные программы не стоит (гораздо проще написать батничек- минискрипт). Маршрутизация — это маршрут, через который идет интернет, его можно пускать напрямую, а можно через впн, а особо параноидальные пускают через несколько впн трафик на разные ресурсы.

14. Насколько эффективно ставить пароль в биосе на современных материнских платах?

Пароль на любую материнку в биос на данный момент ставить для безопасности нет смысла. Нет не имеет смысла, имеет смысл делать комбинированный пароль на шифрованный раздел с ключом. Либо еще лучше, делать двойную систему с помощью того же тру крипта. А вообще держать информацию на машине, которая может оказаться доступна физически для злоумышленников, даже если будет все зашифровано это не правильно. Но как любительский вариант это шифрование и использование скрытого контейнера + двойная система.

«Все должно быть как у иллюзионистов, все на виду и все открыто, а то, что есть что то скрытое, так до этого даже не догадаться, а в системах шифрования на локальных компах видно , что вы что то шифровали и если захотят , то вы все пароли сами дадите.»

Если старый биос то можно батарейку вытащить и биос сбрасывался, а в новых пароль хранится в пзу и обнулить его можно только с помощью паяльника. Так что если ПК изымут то не составит труда обнулить пароль.

15. Если есть модем 3 G и есть возможность менять сим-карты хоть каждый день. Такой сервис актуален вообще ? Есть у модема какой нибудь ID, или меняешь сим-карту, меняешь модем, сами компьютеры тоже имеют какой то свой уникальный номер идентификации ?!

Модем 3G имеет, как сетевой адрес , так и IMEI, что позволит вас отследить даже при смене симкарт. Компьютер же к модему отношения вроде бы и не имеет, то есть он не светит свои сетевые адреса, но светит ID железа и системы, так что если не использовать систем защиты ( помимо впн), используйте хотя бы виртуальную машину на локальном компьютере.

16. Есть элементарные рекомендации для «чайников» по защите ПК от проникновения разного рода «хакеров» и опасного ПО? Без анонимности.

Самый простой вариант, если вы на Windows и находитесь в лане, то:

1. Поставить firewall + антивирус, совет — agnitum

2. Отключаем шары на своем ПК, если он на Windows ( даже административные C$ и тп), их сейчас для брута стали вновь использовать.

3. Старайтесь не принимать файлы от малознакомых людей.

4. Не обязательно, но желательно ставим двойную авторизацию на вход + шифруем все данные, которые представляют ценность ( или носим их на флешке, или сохраняем в облаке).

17.Кто в РФ осуществляет оперативно-розыскную деятельность?

Если вкратце то система работает так:

Сначала определяется юрисдикция и полномочия, потом допускаем что Вас начинает искать полиция, естественно пытаются начать с реала, после этого потужившись обращаются в УСТМ, ребятки там тягомоты еще те ( специфика такая) и работы у них всегда много, но если они заинтересованы отработать могут в режиме онлайн, включая сотовых провайдеров, так как раньше блоы все сложнее, а сейчас в крупных городах АРМы операторов стоят на машинах сотрудников и все происходит быстро. Если вы уже поставили свое дело на поток и еще имеете сайт + занимаетесь доками, то Вас будут искать более серьезно и запросы рассылать-получать будет ЦИБ, там все будет более оперативно и самое главное, что могут этим заниматься очень долго ( до результата) хотя вы уже и подзабудете и ошибетесь, вот тут они и появятся. Это вкратце и утрированно.

18. Сим-карты, которые когда-либо вставлялись в модем, хранится ли информация о них где-то?

Да, такие данные хранятся у оператора.

19. Какую виртуальную машину посоветуйте использовать на домашнем компьютере?

Самый простой вариант установить VirualBox.