Исследователи из Recorded Future обнаружили, что прошлогодняя уязвимость в Adobe Flash Player, которую APT-группы пустили в ход еще до выхода патча, за год (с 15 ноября 2015 года по 15 ноября 2016 года) вошла в ассортимент семи эксплойт-паков.

Одна из группировок, использовавших CVE-2015-7645 во Flash, тогда еще нулевого дня, известна как APT 28 и Sofacy. В Microsoft ее называют Strontium и приписывают ей российские корни. APT 28 обычно атакует стратегически важные организации: правительственные структуры, дипломатические учреждения, подрядчиков оборонной сферы, а также НКО.

Брешь CVE-2015-7645 пошла в тираж одной из первых после того, как Adobe реализовала во Flash новую защиту от эксплойта. Согласно статистике, представленной Recorded Future в отчете «New Kit, Same Player» («Новый инвентарь, игрок тот же» — здесь игра слов: «player» может переводиться и как «игрок», и как «плеер», «устройство для воспроизведения»), шесть из десяти уязвимостей, наиболее часто используемых эксплойт-паками, — это баги во Flash, остальные — в Internet Explorer, Windows и Silverlight. Примечательно, что ни одна брешь из ведущей десятки не присутствовала в прошлогоднем списке Top-10 от Recorded Future.

За истекший год эксплойты к CVE-2015-7645, по данным Recorded Future, появились в наборах Angler, Neutrino, Magnitude, RIG, Nuclear, Spartan и Hunter. Это самый высокий результат по сравнению с другими мишенями.

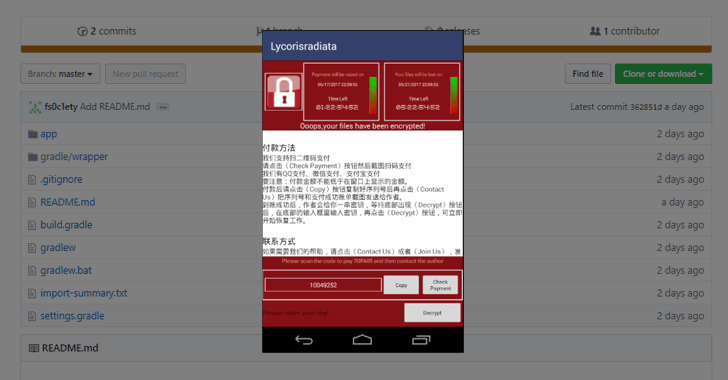

В своем отчете исследователи не преминули отметить, что с уходом со сцены Angler, Nuclear и других лидеров рынка эксплойт-паков остальные игроки несколько сникли. Тем не менее они все же остаются угрозой, с которой приходится считаться. Эксплойт-пак по-прежнему является неотъемлемой частью многих схем распространения программ для накрутки кликов, принудительного показа рекламы, а также криптоблокеров. При этом эксплойты могут раздаваться через drive-by-загрузки, вредоносную рекламу или ссылки в спам-письмах. Исход во всех случаях один: потенциальная жертва попадает на лэндинг-страницу, с которой в зависимости от используемого браузера отдается наиболее перспективный эксплойт.

Одним из относительно новых эксплойт-паков является Sundown, который с исчезновением Angler начал несколько набирать популярность. По свидетельству Recorded Future, арсенал Sundown часто обновляется, а целью его использования чаще всего является доставка банковских троянцев. Операторы Sundown активнее своих коллег по цеху используют «затенение доменов» (domain shadowing) — регистрируют огромное количество поддоменов для размещения вредоносного контента и с большой быстротой их сменяют, чтобы избежать блокировки.

В состав Sundown входит эксплойт к CVE-2016-0189, уязвимости в Internet Explorer, использовавшейся в целевых атаках против организаций Южной Кореи. Патч для этой бреши вышел в составе майского обновления от Microsoft, а в июле соответствующим эксплойтом уже оперировал Neutrino. Согласно статистике Recorded Future, CVE-2016-0189 — ныне самая популярная уязвимость в мире эксплойт-паков; за истекший год на ее долю пришлось более 600 упоминаний в вебе в связи с таким инструментарием.

Второе и третье места в рейтинге популярных уязвимостей заняли CVE-2016-1019 и CVE-2016-4117, обе также во Flash. CVE-2016-4117 примечательна тем, что ее использовала APT-группа ScarCruft.